Hace un par de meses los investigadores de ESET reportaron la detección de una campaña de hacking dirigida a países de habla hispana, principalmente en Venezuela. Los operadores de esta campaña empleaban un malware conocido como Bandook y han estado activos al menos desde 2015, aunque fue hasta este año cuando comenzó a documentarse.

Este malware es descrito como un troyano bancario que existe desde hace más de 10 años y ha evolucionado de forma sostenida. En campañas de hacking anteriores se ha empleado este software malicioso para atacar a periodistas, activistas y opositores políticos en países determinados. Algunos informes también señalan que Bandook podría haber sido desarrollado por hackers a sueldo, algo que explica el continuo mantenimiento que este troyano ha recibido a lo largo de los años.

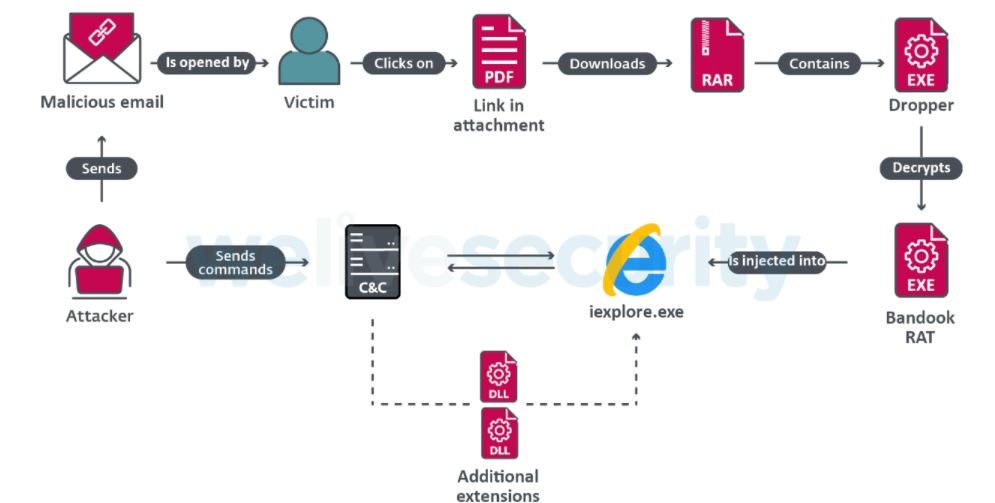

Estos ataques comienzan con el envío de emails maliciosos con un archivo PDF adjunto, el cual contiene un enlace para descargar un archivo comprimido y su contraseña correspondiente. Dentro de este archivo se oculta un dropper para completar la inyección de Bandook en un proceso de Internet Explorer.

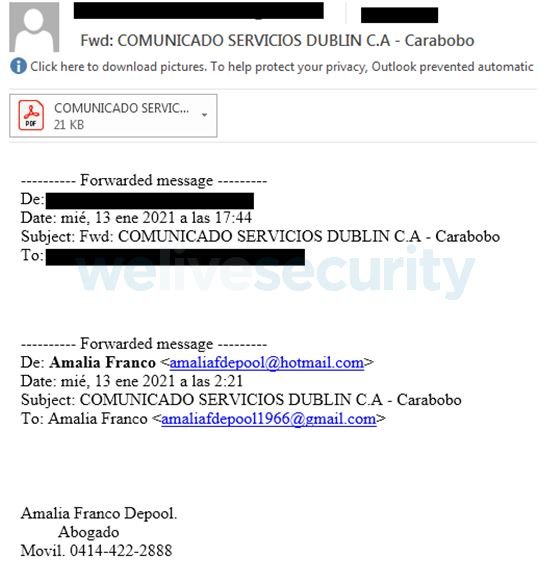

Los emails recibidos por las víctimas potenciales son poco claros y solo contienen un encabezado y un número telefónico de Venezuela que los expertos creen que podría ser inventado o no tener nada que ver con los cibercriminales.

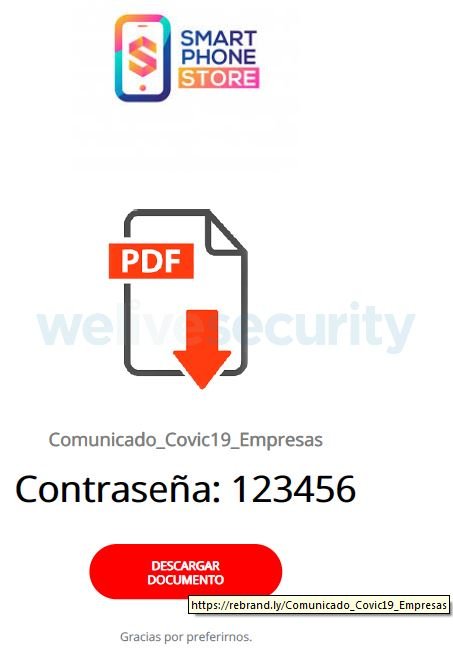

Los enlaces maliciosos fueron recortados con servicios como Rebrandly o Bitly y redirigían a los usuarios a plataformas de almacenamiento en la nube como Google Cloud Storage, pCloud o SpiderOak, donde el malware será descargado. A continuación se presentan algunas muestras de estas etapas del ataque.

El contenido de los archivos PDF es genérico y su nombre puede variar, además la contraseña para descomprimir el archivo siempre es la misma (123456).

Una vez que ganan persistencia en el sistema objetivo, los cibercriminales pueden realizar toda clase de tareas maliciosas, incluyendo la intercepción y manipulación de archivos confidenciales, comunicación con un servidor C&C malicioso, interrupción de la conexión WiFi, despliegue de ataques de denegación de servicio (DoS), activación de cámara y micrófono y muchas acciones arbitrarias más.

Como se menciona anteriormente, el principal objetivo de esta campaña son las redes corporativas en Venezuela, incluyendo compañías de construcción, servicios médicos, desarrollo de software e incluso algunas tiendas minoristas. Una vez instalado el malware los actores de amenazas proceden a interceptar las comunicaciones de las redes afectadas en una avanzada campaña de espionaje. Expertos mencionan que, debido a su compleja situación geopolítica, Venezuela es un blanco ideal para una campaña de espionaje cibernético.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.