El equipo de investigadores de Zscaler ha detallado el hallazgo de una nueva campaña de phishing en la que los actores de amenazas apuntan contra grandes organizaciones de todo el mundo usando la imagen corporativa de Microsoft. Esta campaña se destaca por apuntar contra los altos ejecutivos de las organizaciones afectadas para robar credenciales de administrador y otros detalles confidenciales.

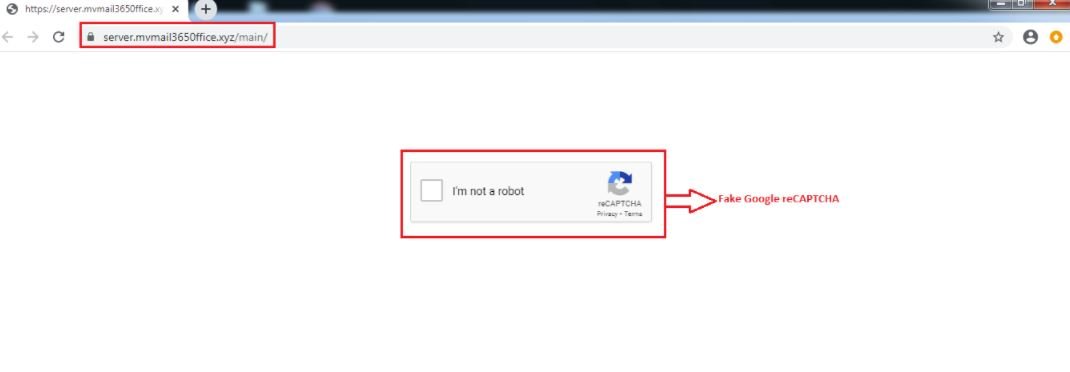

Acorde a los investigadores las víctimas potenciales reciben correos electrónicos con archivos de voz adjuntos. Al tratar de abrir estos archivos, se iniciará una pantalla falsa de Google reCAPTCHA para redirigir a los usuarios a un sitio web malicioso en el que los cibercriminales tratarán de interceptar la información confidencial de las víctimas. Estos sitios web de phishing se alojan en dominios genéricos como .xyz, .club y .online.

A continuación se describen los rasgos más destacados de esta campaña, con el fin de que los investigadores puedan detectar cualquier indicador de compromiso en sus sistemas.

DOMINIOS .XYZ

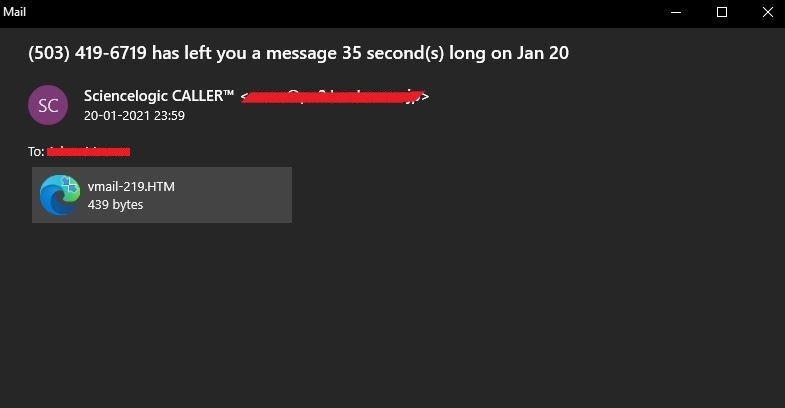

En los ataques de phishing con dominios .xyz, los hackers maliciosos envían un correo electrónico dirigido desde un sistema de comunicaciones unificado con un archivo HTML adjunto disfrazado como un mensaje de correo de voz.

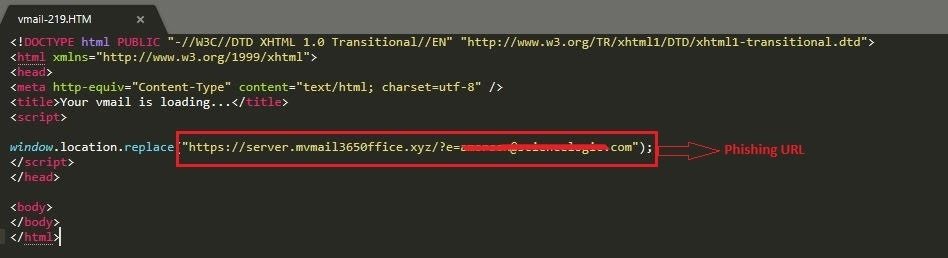

La siguiente captura de pantalla muestra el contenido del archivo HTML con un servidor de URL de phishing <.>mvmail365office<.>xyz.

Cuando la víctima abre el archivo HTML adjunto, se le redirige al dominio de phishing .xyz antes mencionado.

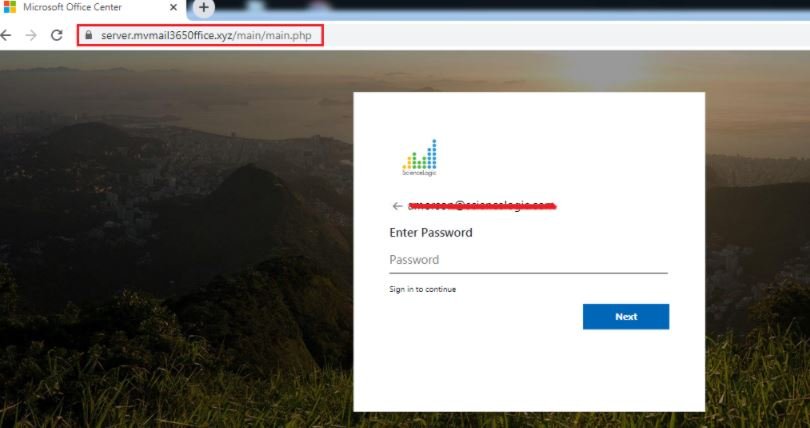

Si este Google reCAPTCHA “verifica” al usuario, será redirigido a la página falsa de phishing de inicio de sesión de Microsoft.

Después de entregar sus credenciales de inicio de sesión, los usuarios encontrarán el mensaje “Validación exitosa”. Posteriormente se muestra a los usuarios una grabación de un mensaje de correo de voz que pueden reproducir, lo que permite a los actores de amenazas evitar sospechas.

DOMINIOS .CLUB

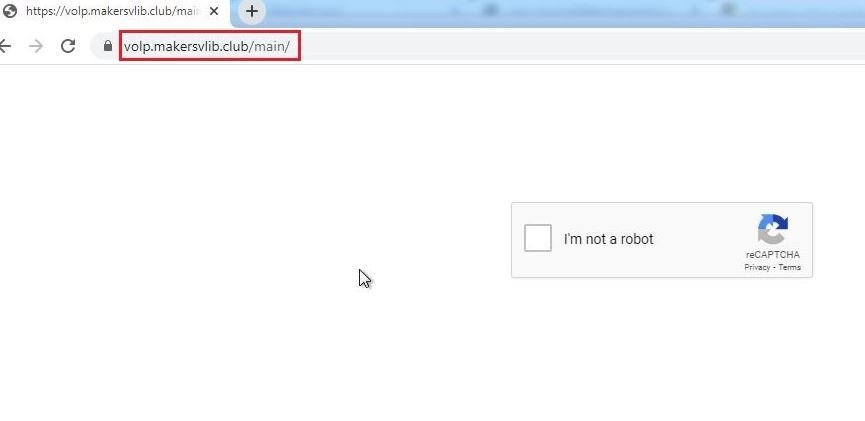

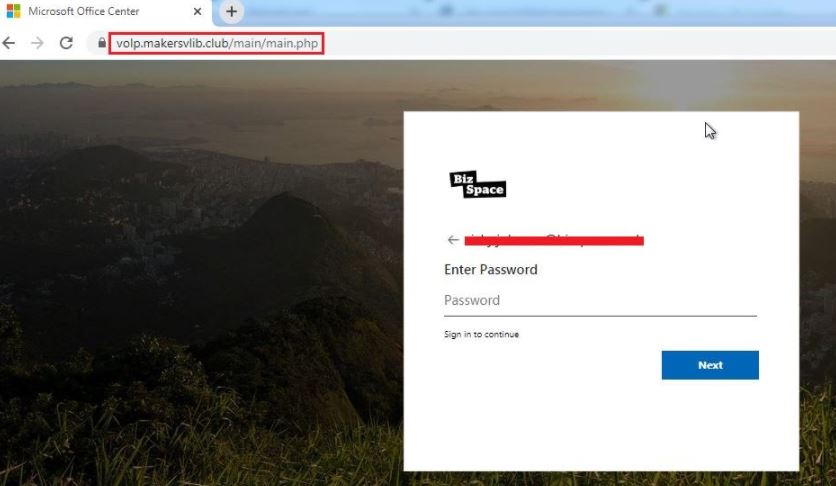

De modo similar a la primera campaña descrita, los ataques de phishing con dominios .club comienzan cuando los actores de amenazas envían correos no deseados con un archivo HTML adjunto, seguidos de una falsa página de reCAPTCHA falso de Google, aunque en esta ocasión termina con los hackers mostrando a los usuarios un archivo PDF alojado en el sitio web malicioso.

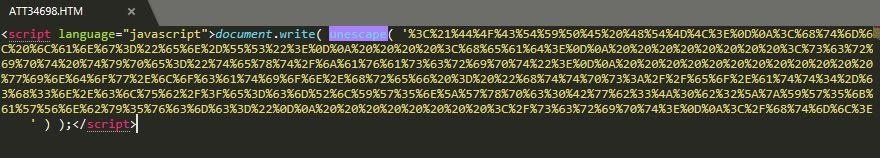

Esta imagen muestra el contenido ofuscado del archivo HTML adjunto.

Esta campaña de phishing es alojada utilizando el dominio volp<.>makersvlib<.>club con el método falso de Google reCAPTCHA.

Las anteriores son capturas de pantalla de las plataformas de phishing empleadas en esta campaña.

DOMINIOS .ONLINE

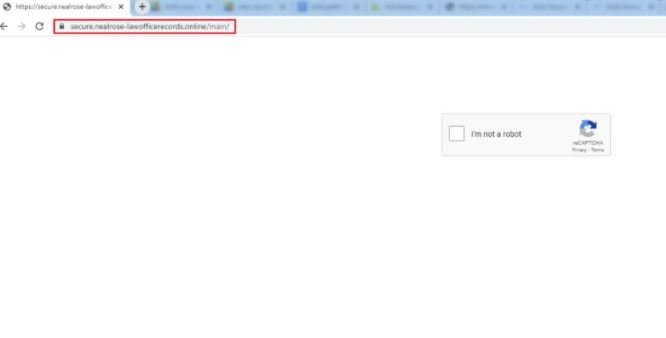

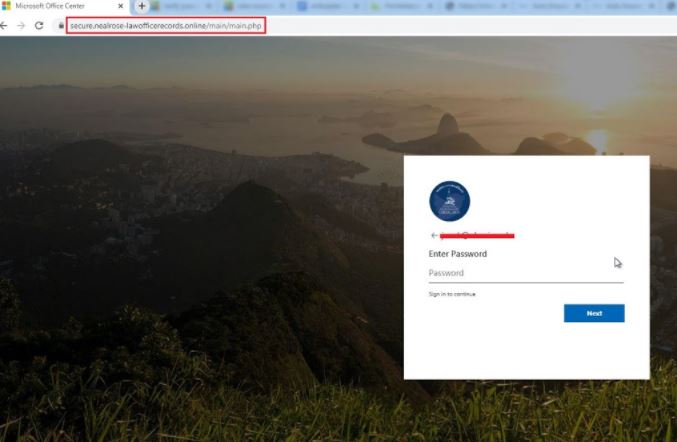

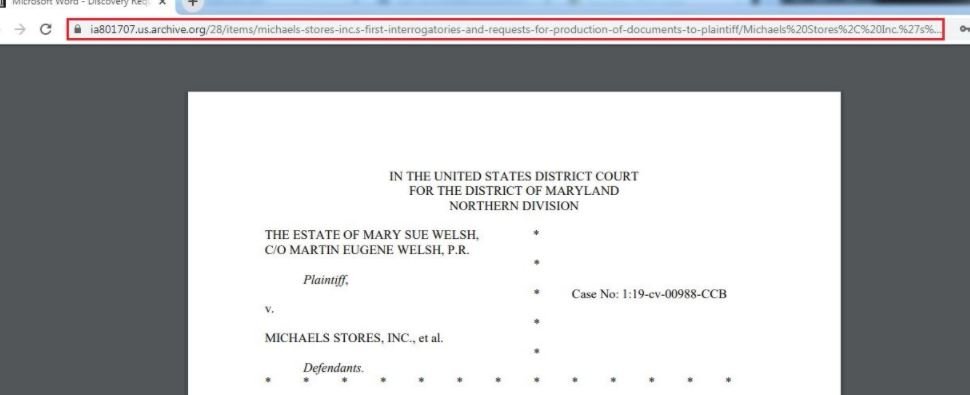

Sobre la campaña en dominios .online, los investigadores mencionan que en este caso los hackers envían archivos PDF adjuntos a través del dominio <.>nealrose-lawofficerecords<.>; cuando el usuario hace clic en este archivo, se le redirige a un sitio reCAPTCHA falso y finalmente a un falso inicio de sesión de Microsoft.

En términos generales las tres campañas operan de forma similar y comparten los mismos objetivos, por lo que los expertos deben estar al tanto de cualquier indicador de compromiso.

Los expertos afirman haber bloqueado al menos 2 mil 500 intentos de phishing relacionados con esta campaña en los más recientes meses, advirtiendo que la campaña sigue activa en al menos 30 dominios diferentes.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.