Especialistas en ciberseguridad reportan el hallazgo de al menos cinco fallas de seguridad severas en el mecanismo de actualización de firmware de Dell, lo que podría poner en riesgo millones de equipos de escritorio, laptops y tabletas de la compañía. Al parecer estas fallas han existido por al menos 12 años y su explotación permitiría a los actores de amenazas esquivar los mecanismos de seguridad en los sistemas afectados para lanzar ataques de ejecución de código, entre otros.

Estas fallas de escalada de privilegios locales residen en el módulo que controla la actualización de firmware v2.3, en uso desde 2009. Este componente administra las actualizaciones del firmware Dell a través de la utilidad BIOS y está preinstalado en la mayoría de los equipos Dell que ejecutan sistemas Windows.

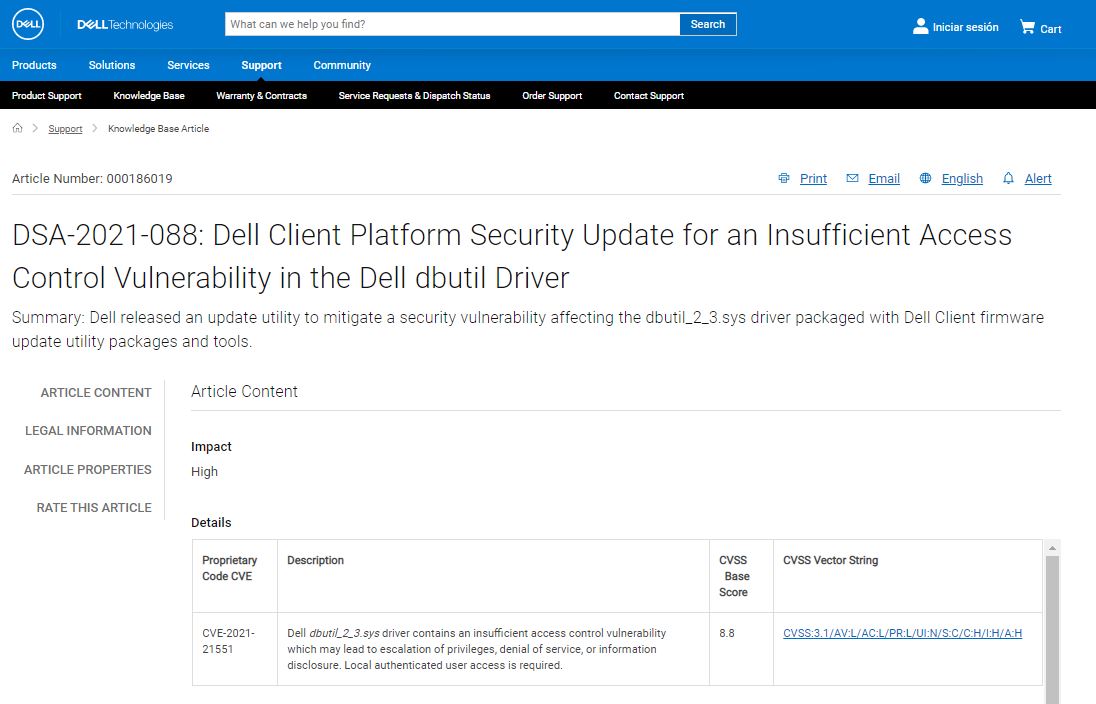

Los expertos de SentinelLabs, que publicaron un reporte relacionado con estas fallas, mencionan: “Actualmente debe haber cientos de millones de dispositivos Dell que reciben actualizaciones usando este componente comprometido, tanto para usuarios individuales como para entornos empresariales.” Las fallas fueron identificadas en conjunto como CVE-2021-21551 y recibieron un puntaje de 8.8/10 en la escala del Common Vulnerability Scoring System (CVSS). Los expertos agregan que las fallas permiten a los actores de amenazas escalar privilegios a modo kernel.

A continuación se presenta una breve descripción de las cinco fallas que componen el reporte CVE-2021-21551:

- Falla de corrupción de memoria

- Falla de corrupción de memoria

- Ausencia de validaciones de entrada al sistema

- Ausencia de validaciones de entrada al sistema

- Falla de denegación de servicio (DoS) debido a un problema lógico en el código

El reporte de SentinelLabs menciona que la firma también desarrolló una prueba de concepto, aunque aún no será revelada debido al riesgo inminente de explotación. Aún así, los investigadores describieron algunas de las fallas en el mecanismo afectado: “El primer problema con este controlador está relacionado con el hecho de que acepta solicitudes sin requisitos ACL adicionales, por lo que puede ser invocado por un usuario sin privilegios y potencialmente malicioso.” Como recordará, las reglas ACL permiten bloquear a los usuarios no autorizados a recursos específicos, por lo que su omisión puede resultar catastrófica en una implementación comprometida.

Los expertos también señalaron que es posible ejecutar instrucciones de entrada/salida en modo kernel con comandos arbitrarios, dando instrucciones específicas de qué datos deben ser manipulados: “La explotación de esta condición es más compleja, ya que se requeriría el uso de múltiples técnicas para realizar la escalada de privilegios. Esto no quiere decir que la explotación de estas fallas sea imposible, por lo que el fabricante debe tomar el reporte con seriedad.”

Los parches de seguridad para abordar estas vulnerabilidades ya han sido lanzados, por lo que se invita a los usuarios de implementaciones afectadas actualizar a la brevedad. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.