1. RESUMEN EJECUTIVO

- CVSS v3 9.8

- ATENCIÓN: Explotable de forma remota/baja complejidad de ataque

- Proveedor: GE Digital

- Equipo: Proficy Historiador

- Vulnerabilidades: Omisión de autenticación usando una ruta o canal alternativo, Carga sin restricciones de archivos con tipo peligroso, Control de acceso inadecuado, Codificación débil para la contraseña

2. EVALUACIÓN DE RIESGO

La explotación exitosa de estas vulnerabilidades podría bloquear el dispositivo después del acceso, provocar una condición de desbordamiento del búfer y permitir la ejecución remota de código.

3. DETALLES TÉCNICOS

3.1 PRODUCTOS AFECTADOS

GE Digital informa que estas vulnerabilidades afectan al siguiente producto Proficy Historian:

- Proficy Historian v7.0 y versiones superiores

No afectado: otras ofertas de software de GE, incluidos los productos GE Digital y Proficy, no enumerados anteriormente.

3.2 VISIÓN GENERAL DE LA VULNERABILIDAD

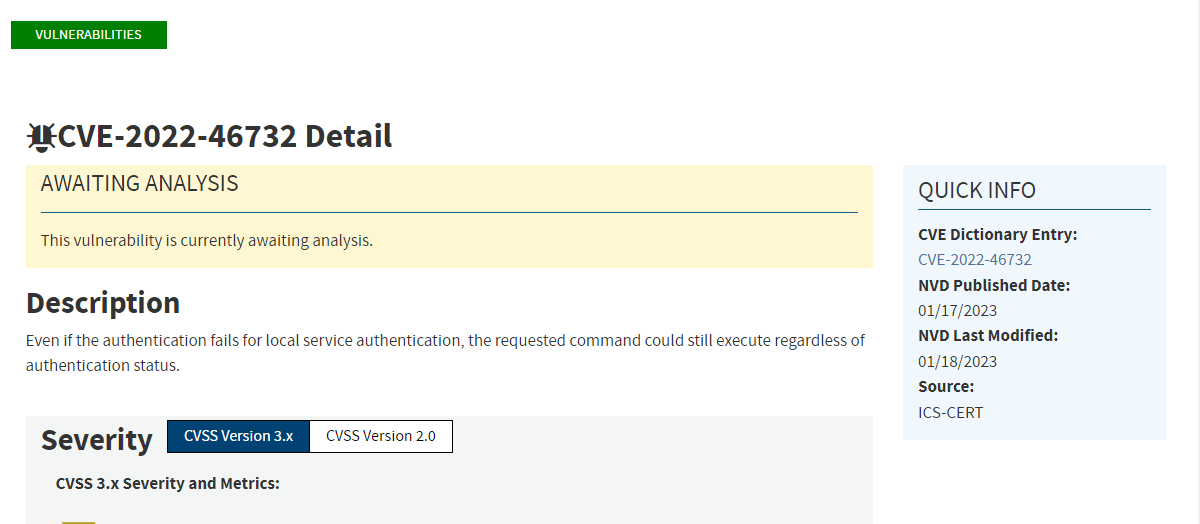

3.2.1 OMITIR LA AUTENTICACIÓN UTILIZANDO UNA RUTA O CANAL ALTERNATIVO CWE-288

Incluso si la autenticación de la vulnerabilidad para la autenticación del servicio local, el comando solicitado aún podría ejecutarse independientemente del estado de autenticación.

Se ha asignado CVE2022-46732 a esta vulnerabilidad. Se ha calculado una puntuación base CVSS v3 de 9,8; la cadena de vectores CVSS es ( AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H ).

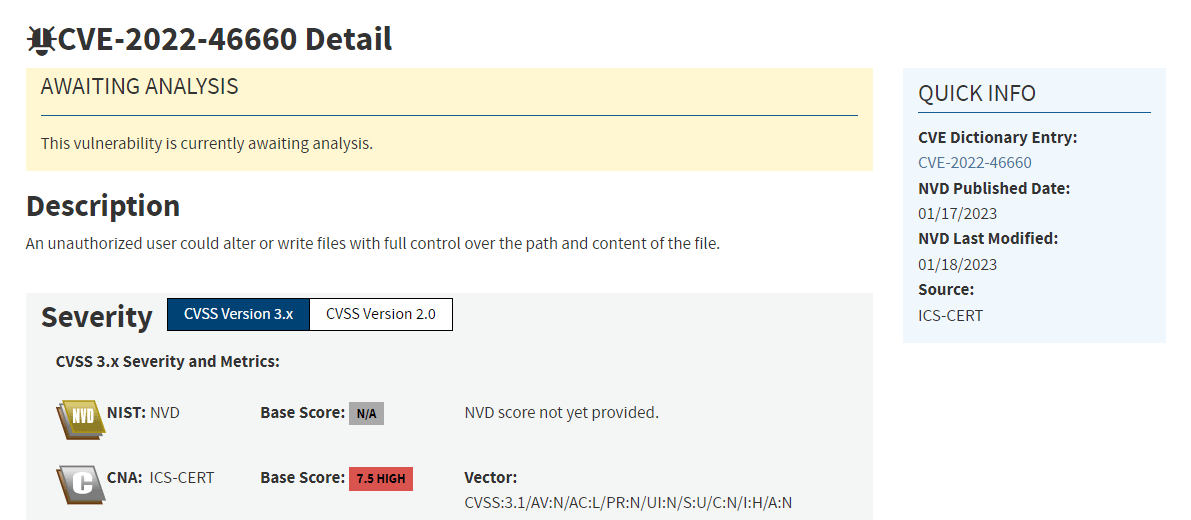

3.2.2 CARGA SIN RESTRICCIONES DE ARCHIVO CON TIPO PELIGROSO CWE-434

Un usuario no autorizado podría alterar o escribir archivos con control total sobre la ruta y el contenido del archivo.

CVE-2022-46660 ha sido asignado a esta vulnerabilidad. Se ha calculado una puntuación base CVSS v3 de 7,5; la cadena de vectores CVSS es ( AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:H/A:N ).

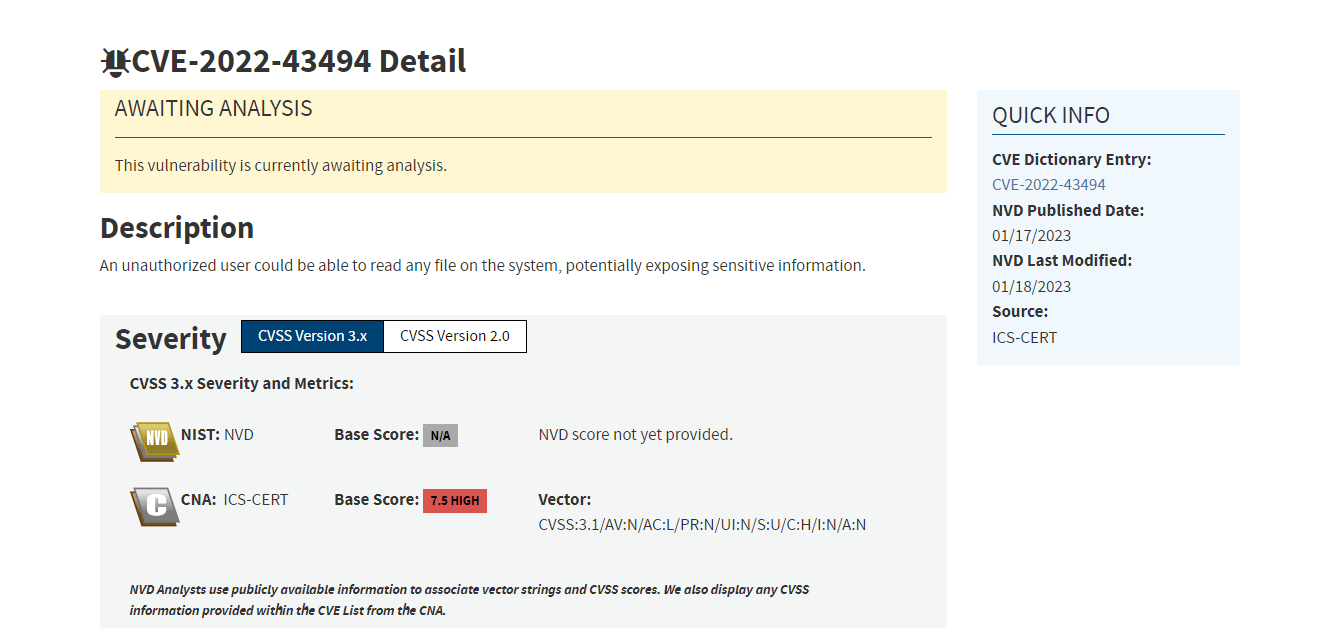

3.2.3 CONTROL DE ACCESO INADECUADO CWE-284

Un usuario no autorizado podría leer cualquier archivo en el sistema, lo que podría exponer información confidencial.

Se ha asignado CVE-2022-43494 a esta vulnerabilidad. Se ha calculado una puntuación base CVSS v3 de 7,5; la cadena de vectores CVSS es ( AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N ).

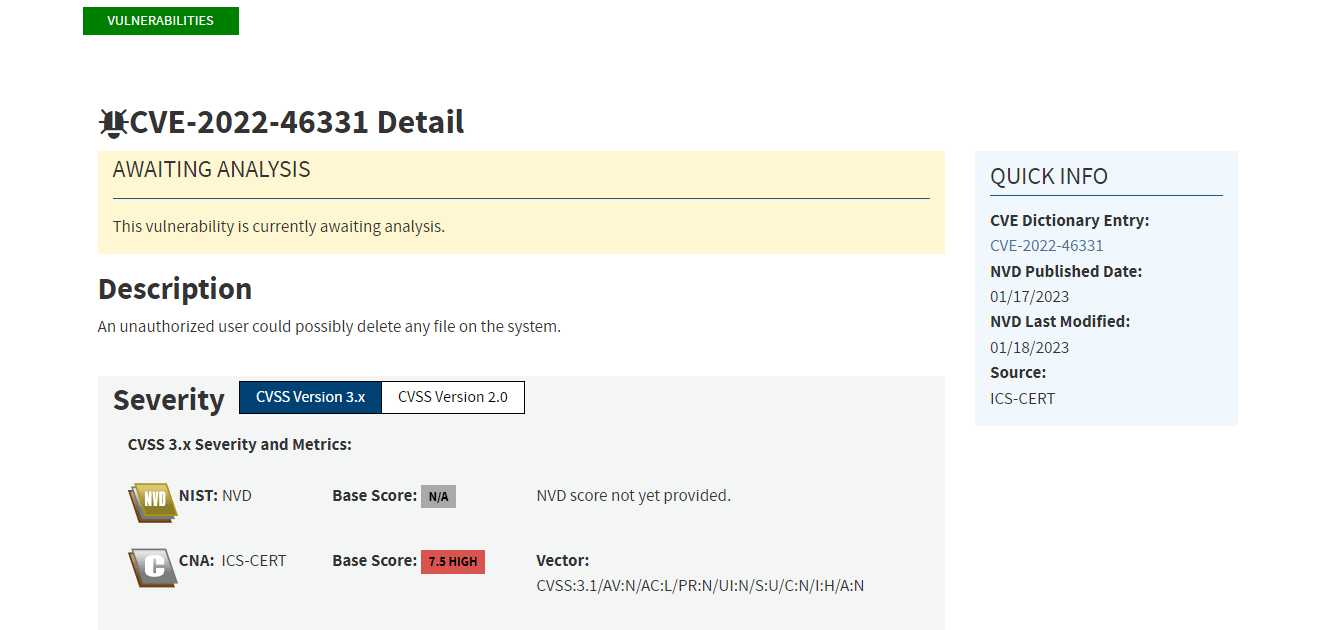

3.2.4 CONTROL DE ACCESO INCORRECTO CWE-284

Un usuario no autorizado podría eliminar cualquier archivo del sistema.

CVE-2022-46331 ha sido asignado a esta vulnerabilidad. Se ha calculado una puntuación base CVSS v3 de 7,5; la cadena de vectores CVSS es ( AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:H/A:N ).

3.2.5 CODIFICACIÓN DÉBIL PARA LA CONTRASEÑA CWE-261

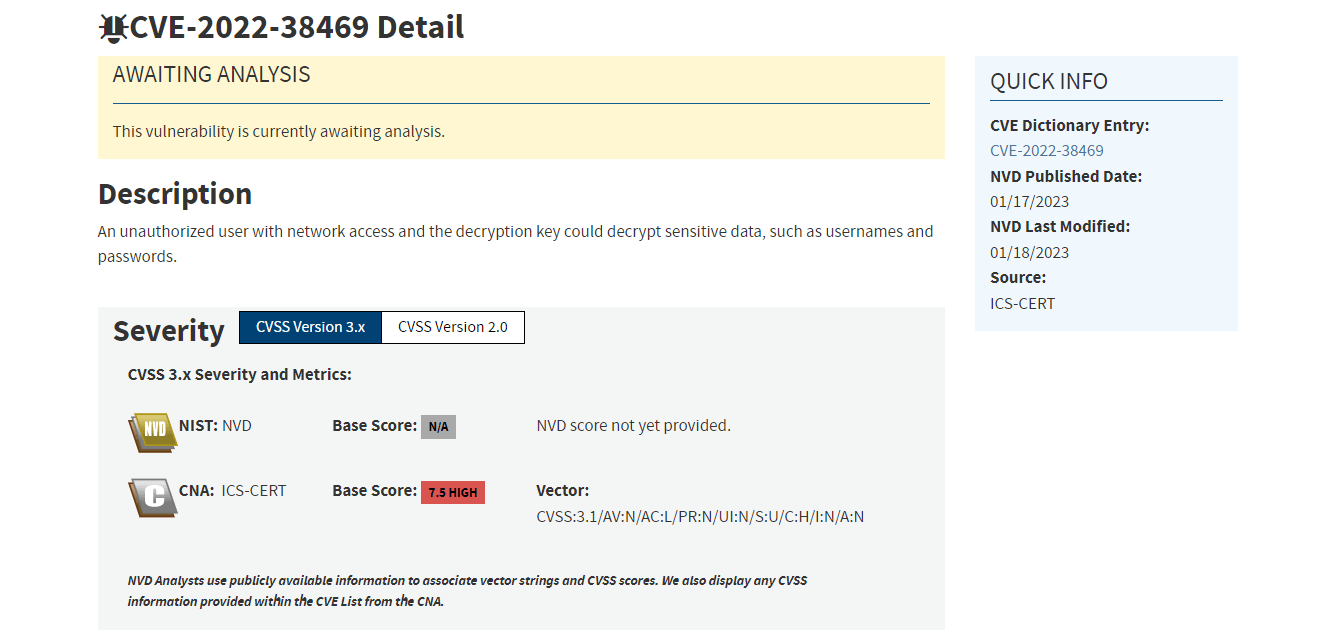

Un usuario no autorizado con acceso a la red y la clave de descifrado podría descifrar datos confidenciales, como nombres de usuario y contraseñas.

Se ha asignado CVE-2022-38469 a esta vulnerabilidad. Se ha calculado una puntuación base CVSS v3 de 7,5; la cadena de vectores CVSS es ( AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N ).

3.3 ANTECEDENTES

- SECTORES DE INFRAESTRUCTURA CRÍTICA: Múltiples Industrias

- PAÍSES/ÁREAS IMPLEMENTADAS: en todo el mundo

- UBICACIÓN DE LA SEDE DE LA EMPRESA: Estados Unidos

3.4 INVESTIGADOR

Uri Katz de Claroty Research informó estas vulnerabilidades a GE.

4. MITIGACIONES

GE Digital lanzó Proficy Historian 2023 para mitigar estas vulnerabilidades. También se han lanzado SIM para todas las versiones afectadas.

Los usuarios pueden obtener más información sobre las vulnerabilidades, cómo obtener e instalar las actualizaciones visitando este documento de notificación de GE Digital .

CISA recomienda a los usuarios que tomen medidas defensivas para minimizar el riesgo de explotación de estas vulnerabilidades. Específicamente, los usuarios deben:

- Minimice la exposición de la red para todos los dispositivos y/o sistemas del sistema de control, y asegúrese de que no sean accesibles desde Internet .

- Ubique redes de sistemas de control y dispositivos remotos detrás de firewalls y aíslelos de las redes comerciales.

- Cuando se requiera acceso remoto, use métodos seguros, como Redes Privadas Virtuales (VPN), reconociendo que las VPN pueden tener vulnerabilidades y deben actualizarse a la versión más reciente disponible. También reconozca que VPN es tan segura como sus dispositivos conectados.

CISA recuerda a las organizaciones que realicen un análisis de impacto y una evaluación de riesgos adecuados antes de implementar medidas defensivas.

La guía de mitigación adicional y las prácticas recomendadas están disponibles públicamente en la página web de ICS en cisa.gov/ics en el documento de información técnica, ICS-TIP-12-146-01B–Targeted Cyber Intrusion Detection and Mitigation Strategies .

Las organizaciones que observan actividades maliciosas sospechosas deben seguir los procedimientos internos establecidos e informar los hallazgos a CISA para realizar un seguimiento y una correlación con otros incidentes.

No se conocen exploits públicos que se dirijan específicamente a estas vulnerabilidades.

Fuente: https://www.cisa.gov/uscert/ics/advisories/icsa-23-017-01

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.