Cisco lanzó el jueves tres avisos sobre vulnerabilidades descubiertas por la firma de ciberseguridad Rapid7 en sus sistemas Adaptive Security Software (ASA) y ASA-X. Más de un millón de dispositivos Cisco ASA se implementan en todo el mundo y están diseñados para admitir VPN, IPS y muchas otras funciones.

En un informe publicado el jueves, Rapid7 dijo que descubrió 10 vulnerabilidades diferentes que surgen a Cisco ASA, Adaptive Security Device Manager (ASDM) y FirePOWER Services Software para ASA.

De los diez, Rapid7 dijo que seis de las vulnerabilidades aún no se han solucionado. Cisco le dijo a The Record que está publicando tres avisos y tres notas de lanzamiento de vulnerabilidades de software relacionadas con los problemas, que se informaron a la compañía en febrero y marzo.

El investigador principal de seguridad de Rapid7, Jake Baines, descubrió los problemas y dijo que las tres preocupaciones más críticas giran en torno a CVE-2022-20829,CVE-2021-1585 y CVE-2022-20828.

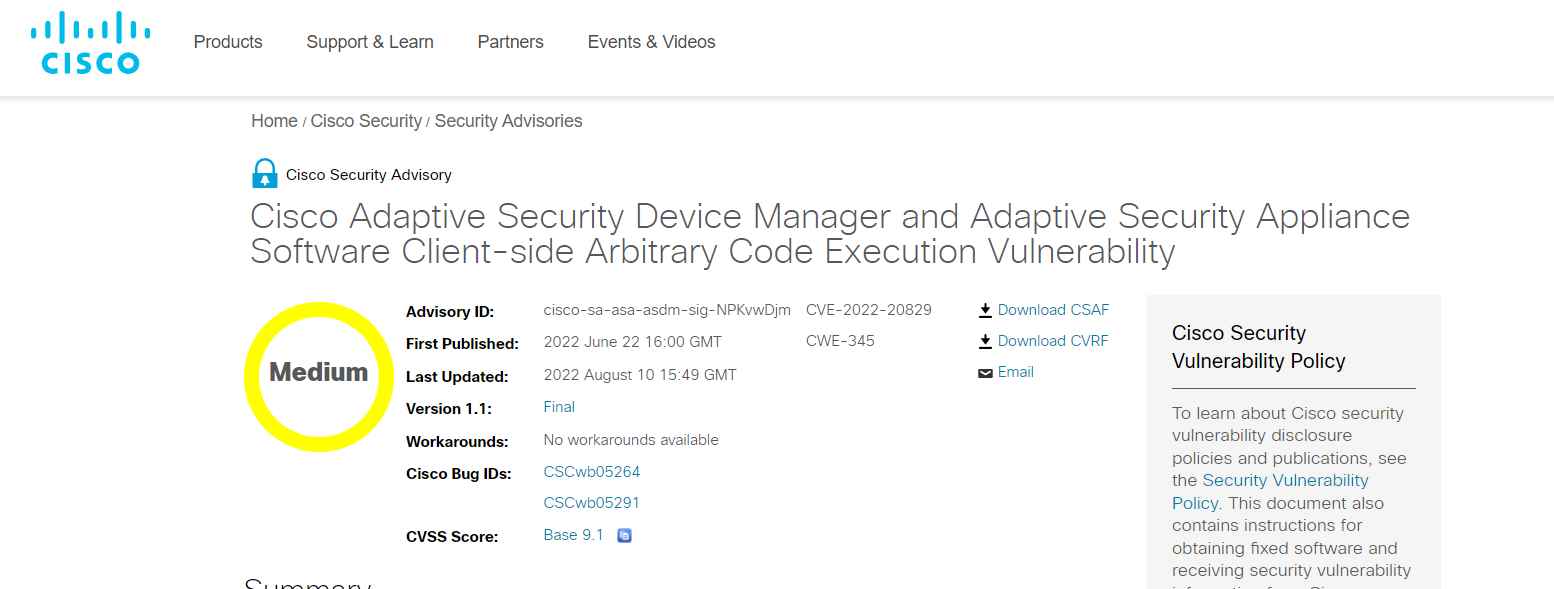

CVE-2022-20829— con una puntuación CVSS de 9,1 — se relaciona con ASDM de Cisco, una interfaz gráfica de usuario para la administración remota de dispositivos que utilizan ASA. Según Rapid7, se puede instalar un paquete ASDM malicioso en un Cisco ASA, lo que permite que se ejecute código arbitrario en cualquier sistema conectado al ASA a través de ASDM.

“El valor de esta vulnerabilidad es alto porque el paquete ASDM es distribuible”, dijo Rapid7 en un informe. “Un paquete ASDM malicioso podría instalarse en un ASA en un ataque a la cadena de suministro, instalado por un interno o un proveedor/administrador externo, o simplemente estar disponible ‘gratis’ en Internet para que los administradores lo descubran por sí mismos”.

Cisco dijo en el aviso que CVE-2022-20829 ha sido parcheado y que no tienen evidencia de explotación, pero Rapid7 no estuvo de acuerdo con su informe, alegando que la vulnerabilidad no se ha solucionado.

El informe también destaca CVE-2021-1585, una vulnerabilidad que Cisco reveló sin un parche en julio de 2021. La compañía finalmente solucionó el problema en una actualización de junio de 2022, pero Rapid7 dice que pudo demostrar que el exploit aún funciona con la última actualización. Cisco dijo que no tiene evidencia de que la vulnerabilidad haya sido explotada.

Rapid7 señaló que el tipo de ataques man-in-the-middle que explotan CVE-2021-1585 son “triviales para APT [amenaza persistente avanzada] bien financiada, y a menudo tienen la posición de red y el motivo”, refiriéndose a grupos de piratería vinculados a estados nacionales. “Esta vulnerabilidad ha sido pública y sin parches durante más de un año”, explicó Rapid7.

Cisco solucionó CVE-2022-20828, una vulnerabilidad que permite a los atacantes obtener acceso raíz en ASA-X con FirePOWER Services.

Rapid7 dijo que el software de servicios FirePOWER, un conjunto de software que admite la instalación del módulo FirePOWER en Cisco ASA 5500-X con servicios FirePOWER, sería una “ubicación bastante ideal para que un atacante oculte o realice ataques”.

Rapid7 ha estado en conversaciones con Cisco sobre los problemas hasta julio de 2022 y anunció planes para presentar su investigación en la conferencia Black Hat el jueves, a pesar de reconocer que seis de los problemas descritos no se han solucionado.

Un portavoz de Cisco le dijo que la compañía está rastreando las vulnerabilidades y agradece a Rapid7 por sacarlos a la luz.

Rapid7 reconoció que Cisco no considera todos los errores que descubrieron como “vulnerabilidades”, pero instó a las organizaciones que usan Cisco ASA a aislar el acceso administrativo tanto como sea posible.

Rapid7 dijo que, según su investigación, no está claro si un parche se adoptaría ampliamente si Cisco lanzará uno. La compañía dice que escaneó Internet en busca de portales web de ASDM el 15 de junio y descubrió que menos del 0,5% de los ASDM con acceso a Internet habían adoptado la última actualización una semana después de su lanzamiento. La versión más frecuente que encontraron fue una lanzada en 2017.

“Se insta a las organizaciones que utilizan Cisco ASA a aislar el acceso administrativo tanto como sea posible. Eso no se limita simplemente a ‘Eliminar ASDM de Internet’”, dijo la compañía. “Hemos demostrado algunas formas en que los paquetes maliciosos podrían terminar razonablemente en un ASA y ninguno de esos mecanismos ha sido reparado. Es importante aislar el acceso administrativo de usuarios potencialmente no confiables”.

Fuente: https://www-therecord.recfut.com/cisco-releases-advisories-for-bug-affecting-more-than-1-million-security-devices/

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.