Hace algunas semanas, el equipo de Inteligencia en Amenazas de WordFence descubrió una falla de seguridad en Site Kite by Google, un plugin para WordPress que está presente en alrededor de 300 mil sitios web. La vulnerabilidad permite que cualquier usuario autenticado con privilegios mínimos se convierta en propietario de Google Search Console para cualquier sitio que ejecute el plugin comprometido. La vulnerabilidad fue reportada a Google el 21 de abril y corregida el 7 de mayo de 2020.

La vulnerabilidad es considerada un problema de seguridad crítico, pues su explotación podría permitir a los hackers obtener acceso completo a recursos de la víctima. El acceso de propietario permite a los actores de amenazas modificar el mapa de sitio web, eliminar páginas de resultados en el buscador de Internet e incluso facilitaría el despliegue de campañas de SEO malicioso.

Para mitigar el riesgo de explotación, los expertos recomiendan encarecidamente actualizar a la más reciente versión (v1.8.0) de Site Kite de inmediato.

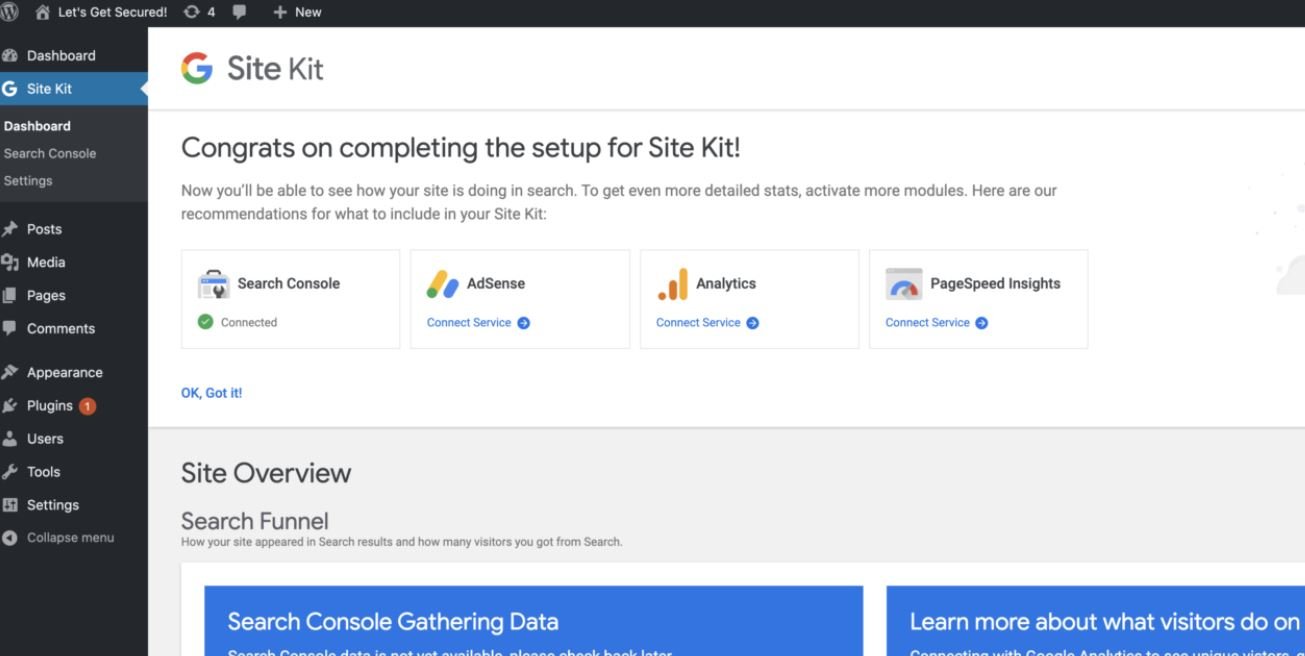

Este plugin se emplea para obtener y mostrar información sobre los visitantes de un sitio web y el rendimiento de los resultados en el buscador. Esto se hace conectandose a una cuenta de Google Search Console y brindando capacidades adicionales para conectarse a Analytics, AdSense, PageSpeed Insights, Optimize y Tag Manager.

Para establecer la primera conexión con Site Kit y Google Search Console, el plugin genera un proxySetupURL que se utiliza para redirigir al administrador de un sitio a Google OAuth y ejecutar el proceso de verificación del propietario del sitio a través de un proxy.

Debido a la ausencia de comprobaciones en la acción admin_enqueue_scripts, el proxySetupURL se muestra a simple vista como parte del código fuente HTML de las páginas de administración a cualquier usuario autenticado que acceda al panel /wp-admin. Para ser más específicos, la acción admin_enqueue_scripts activa la función enqueue_minimal_admin_script, que pone en cola el conjunto googlesitekit-base y finalmente incluye googlesitekit-base-data, que devuelve los datos base en línea. Esto incluye el proxySetupURL.

Esto permite que los usuarios de nivel de suscriptor se convirtieran en propietarios de Google Search Console en cualquier sitio afectado.

Cuando se configura un nuevo propietario para Google Search Console, se envía un email mencionando: “Los propietarios pueden cambiar la configuración crítica que afecta la forma en que Google Search interactúa con su sitio o aplicación”. Un hacker podría aprovecharse de esta situación, desplegando campañas de SEO malicioso, empleando el acceso a la consola para la inyección de contenido malicioso con fines de monetización en el sitio afectado, entre otros escenarios de riesgo.

La vulnerabilidad recibió un puntaje de 9.1/10 en la escala del Common Vulnerability Scoring System (CVSS), aunque no se le ha asignado una clave de identificación.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.