Se ha reportado una falla en el preprocesador Modbus del motor de detección de Snort cuya explotación podría llevar a severos escenarios de hacking. Snort es un sistema gratuito de detección de intrusos en redes (IDS)y un sistema de prevención de intrusos (IPS) de código abierto desarrollado por Cisco.

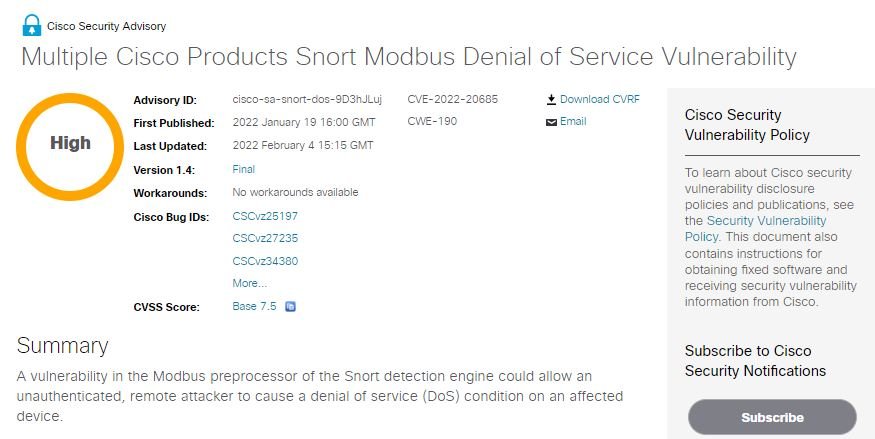

Un reporte de la firma de ciberseguridad Claroty detalla la detección de una falla en el preprocesador Modbus del motor de detección Snort. Identificada como CVE-2022-20685, la explotación exitosa de la falla permitiría desencadenar condiciones de denegación de servicio (DoS), volviendo esta solución ineficaz contra el tráfico malicioso.

Esta falla fue descrita como un desbordamiento de enteros que podría hacer que el preprocesador Snort Modbus OT ingrese en un ciclo de bucle infinito. El reporte agrega que la vulnerabilidad puede ser explotada por actores de amenazas remotos y reside en todas las versiones del proyecto Snort de código abierto anteriores a la 2.9.19 y en la versión 3.1.11.0.

Los expertos de Claroty identificaron la falla durante una investigación de los preprocesadores de OT de Snort, enfocándose especialmente en Modbus debido a que es uno de los preprocesadores más complejos. El análisis se centró en este elemento en particular debido a que este es un protocolo industrial popular.

Según los investigadores, el desbordamiento de enteros en el preprocesador Snort Modbus OT permite a los actores de amenazas enviar de forma remota un paquete manipulado a un sistema vulnerable, desencadenando un loop infinito y desencadenando una condición DoS.

Por otra parte, Cisco emitió un reporte confirmando que la vulnerabilidad en el preprocesador Modbus del motor de detección de Snort podría permitir a los atacantes remotos no autenticados provocar una condición DoS en los dispositivos afectados: “Esta vulnerabilidad se debe a un desbordamiento de enteros al procesar el tráfico de Modbus. Un atacante podría explotar esta vulnerabilidad enviando tráfico Modbus manipulado a través de un dispositivo afectado”, concluye el reporte de la compañía.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.