La vulnerabilidad demoníaca (CVE-2022-32969) fue revelada por el equipo de Halborn. La vulnerabilidad existe en las billeteras MetaMask, Phantom, Brave, xDefi y otras.

CVE-2022-32969: Vulnerabilidad de permisos inseguros en carteras de criptomonedas tipo extensión de navegador permite a un atacante acceder a la frase secreta de recuperación en el disco de una víctima a través de acceso remoto o físico.

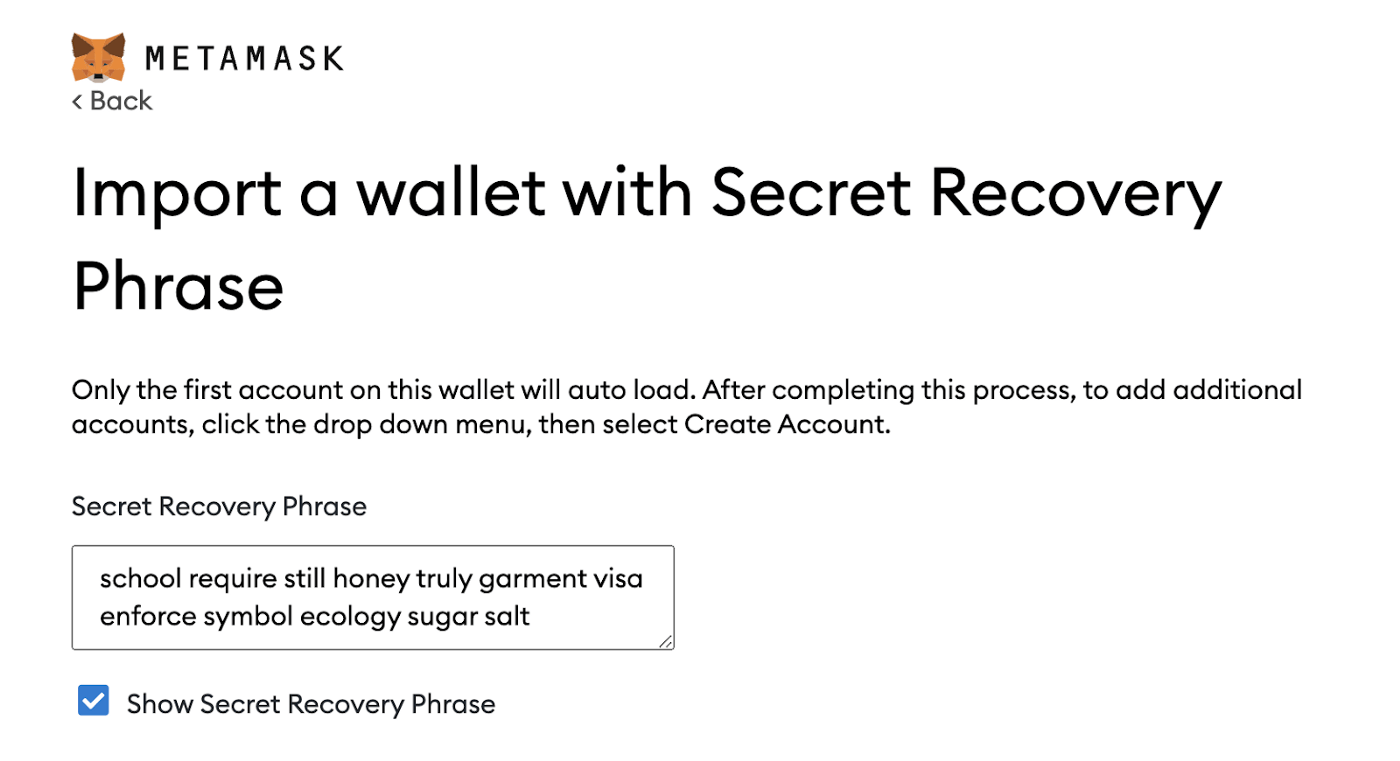

Los principales navegadores guardan el texto de todos los campos de entrada sin contraseña en el disco sin cifrar como parte de la función “Restaurar sesión”. Las carteras de criptomonedas tipo extensión del navegador que usan un campo de entrada tipo mnemotécnico BIP39 pueden hacer que la frase de recuperación secreta se almacene en el disco en texto sin formato. El texto secreto se puede recuperar de forma remota a través de una puerta trasera y luego se puede usar para tomar el control de la billetera.

Además, un cibercriminal con acceso físico o remoto al disco y quien tiene permisos iguales o mayores que los que el usuario puede recuperar para recuperar la frase secreta directamente de la memoria.

La vulnerabilidad existe si se cumplen las siguientes condiciones:

- La Frase de recuperación secreta se importó a una billetera tipo extensión del navegador usando un dispositivo que ya no está en posesión del usuario o está lógicamente comprometido

- El disco duro no está encriptado

- El usuario usó el “Mostrar Frase secreta de recuperación” para ver la frase semilla en la pantalla durante la importación

Los cibercriminales pueden robar la frase:

- Sin que el usuario desbloquee su billetera

- Después de reiniciar el sistema

- Después de desinstalar la extensión del navegador de la billetera criptográfica

- Después de eliminar y reinstalar el navegador

Par reproducir la vulnerabilidad:

- Genere una frase de recuperación secreta única

- Importe la frase de recuperación secreta

- Espere al menos 30 segundos para asegurarse de que el navegador tenga tiempo de grabar la sesión en el disco

- Cierre el navegador

- La frase de recuperación secreta se puede encontrar en los datos de la sesión del navegador

MITIGACIÓN

Las personas que usan la billetera tipo extensión del navegador deben migrar a un nuevo conjunto de cuentas siguiendo las instrucciones proporcionadas por sus compañías de billetera. También deben rotar las claves e intentar usar una billetera de hardware.

Las siguientes medidas de mitigación que pueden tomar los proveedores de billeteras

- Divida el campo de entrada Frase mnemónica en varios campos y asegúrese de que solo se revele uno a la vez.

- Como alternativa a que el usuario ingrese su frase completa, use la selección de palabras para la confirmación de la frase mnemotécnica en la creación de la billetera.

- Evite mostrar la frase mnemotécnica sin procesar en el navegador.

- Use HTML5 canvas, para que el navegador no cargue toda la frase en la memoria.

- Otra forma es ofuscar la frase mnemotécnica a medida que la muestra. Cada palabra mnemotécnica podría mostrarse en una etiqueta span de HTML. Entre estos span debe haber span “falsos” adicionales con palabras aleatorias “falsas”. Ver la fuente para más detalles.

- Evite que los usuarios copien/peguen directamente la frase mnemotécnica en el navegador. El portapapeles del navegador también es responsable de filtrar datos en la memoria.

- Durante la recuperación de una billetera ingresando la frase mnemotécnica, se sugiere, en lugar de un área de texto, proporcionar a los usuarios una entrada de contraseña para cada palabra mnemotécnica.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.