Orientación de mitigación proporcionada mientras se desarrolla un parche

Una vulnerabilidad de ejecución remota de código (RCE) de día cero en Zimbra se está explotando activamente.

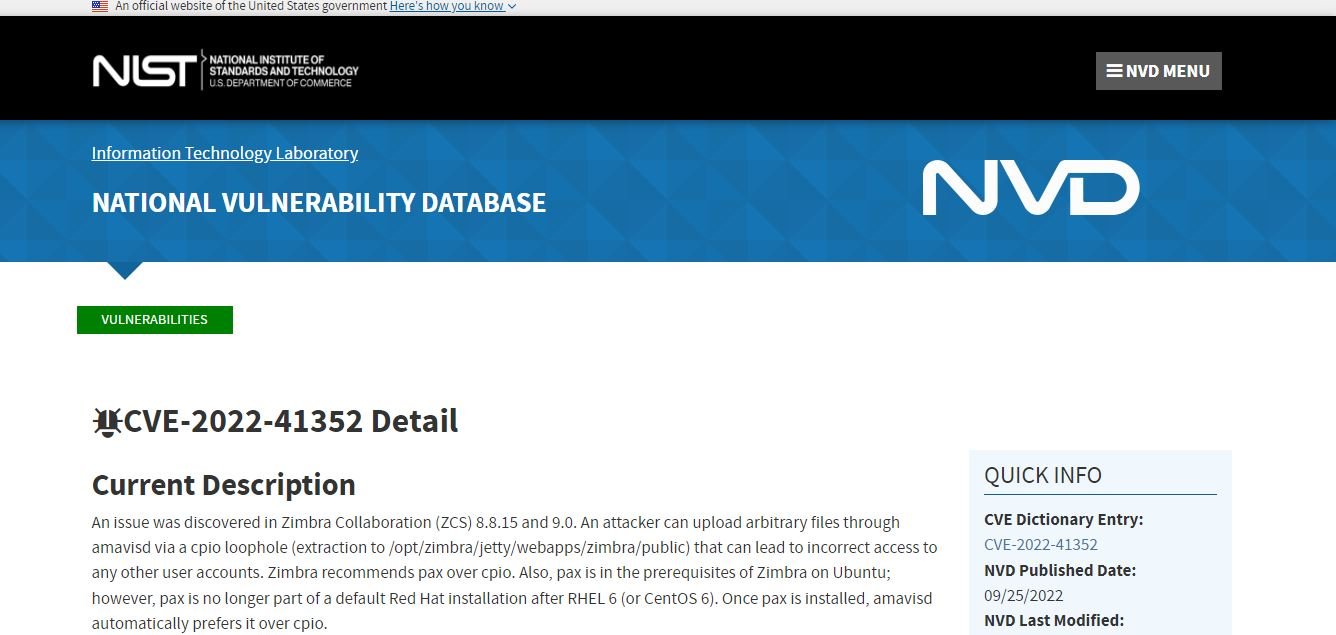

A la vulnerabilidad se le asignó el rastreador CVE-2022-41352 a fines de septiembre. Con una puntuación de gravedad CVSS de 9,8, el problema crítico se puede explotar para plantar un caparazón en la raíz del software directamente, logrando RCE y permitiendo a los atacantes causar estragos en un sistema vulnerable.

Zimbra, una vez conocida como Zimbra Collaboration Suite (ZCS), es una suite de correo electrónico de código abierto. Millones de usuarios confían en el software y está diseñado para administrar herramientas de colaboración y correo electrónico de empresas y pymes.

Según el proyecto AttackerKB de Rapid7, CVE-2022-41352 es un RCE que “surge del uso inseguro de la utilidad cpio, específicamente del uso del motor antivirus de Zimbra (Amavis) de la utilidad cpio vulnerable para escanear correos electrónicos entrantes”.

Para lanzar un ataque exitoso, un actor de amenazas necesitaría enviar por correo electrónico un archivo .cpio, .tar o .rpm a un servidor vulnerable. Luego, Amavis escanearía el mensaje en busca de malware y usaría la utilidad de archivo cpio para extraer su contenido.

Sin embargo, existe una “laguna” en la que los atacantes podrían aprovechar cpio para escribir en una carpeta de destino o, como dice Rapid7, “escribir en cualquier ruta del sistema de archivos a la que pueda acceder el usuario de Zimbra”.

Una vez dentro, por ejemplo, un atacante puede extraer correos electrónicos, manipular cuentas de usuario, borrar información o realizar estafas de Business Email Compromise (BEC).

Las compilaciones de Oracle Linux 8, Red Hat Enterprise Linux 8, Rocky Linux 8 y CentOS 8 son vulnerables.

‘Efectivamente idéntico’

Los investigadores de Rapid7 notaron que CVE-2022-41352 es “efectivamente idéntico” a CVE-2022-30333, un error de ruta transversal en el binario unrar de RarLab que también desencadena un RCE en Zimbra. La única diferencia parece ser el tipo de archivo (.cpio, en lugar de .rar).

Según el investigador de Rapid7, Ron Bowes, la vulnerabilidad es una ruta de explotación para CVE-2015-1194, un error que se corrigió en 2019. Sin embargo, parece que algunas distribuciones eliminan la solución sin querer.

Una publicación en el foro de Zimbra indica que la vulnerabilidad se está explotando activamente en la naturaleza. Se ha lanzado el código de explotación de prueba de concepto (PoC).

Zimbra ha reconocido la vulnerabilidad y dice que se está desarrollando una solución. Mientras tanto, Zimbra insta a los usuarios a instalar el paquete pax de inmediato y reiniciar Zimbra como solución alternativa.

Pax se usa para leer o escribir contenido de archivos archivados y no es vulnerable a este exploit, pero, desafortunadamente, Pax no está incluido de manera predeterminada. Si no se ha instalado Pax, Amavis recurrirá al uso de cpio, y Zimbra dice que la “implementación deficiente” de este proceso creó la vulnerabilidad en primer lugar.

Zimbra tiene la intención de eliminar la dependencia de cpio y hacer de Pax un requisito.

Hay mejores noticias para los usuarios de Ubuntu: Pax está instalado de forma predeterminada en Ubuntu 20.04 y en Ubuntu 18.04, un parche personalizado emitido para cpio brinda protección.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.