Miles de implementaciones de Citrix ADC y Gateway siguen estando expuestos a dos vulnerabilidades de seguridad de gravedad crítica que el proveedor solucionó en los últimos meses.

La primer vulnerabilidad es CVE-2022-27510 corregida el 8 de noviembre. Es una omisión de autenticación que afecta a ambos productos de Citrix. Un atacante podría explotarlo para obtener acceso no autorizado al dispositivo tomar el control de un escritorio remoto o eludir la protección de fuerza bruta de inicio de sesión.

La segunda vulnerabilidad se rastrea como CVE-2022-27518 divulgada y parcheada el 13 de diciembre. Permite a los atacantes no autenticados ejecutar comandos remotos en dispositivos vulnerables y tomar el control de ellos.

Los actores de amenazas ya habían estado explotando CVE-2022-27518 cuando Citrix publicó una actualización de seguridad para solucionarlo.

Hoy, los investigadores del equipo de TI de Fox de NCC Group informan que si bien la mayoría de los puntos finales de Citrix orientados al público se han actualizado a una versión segura miles siguen siendo vulnerables a los ataques.

Encontrar versiones vulnerables

Los analistas de TI de Fox escanearon la web el 11 de noviembre de 2022 y encontraron un total de 28000 servidores Citrix en línea.

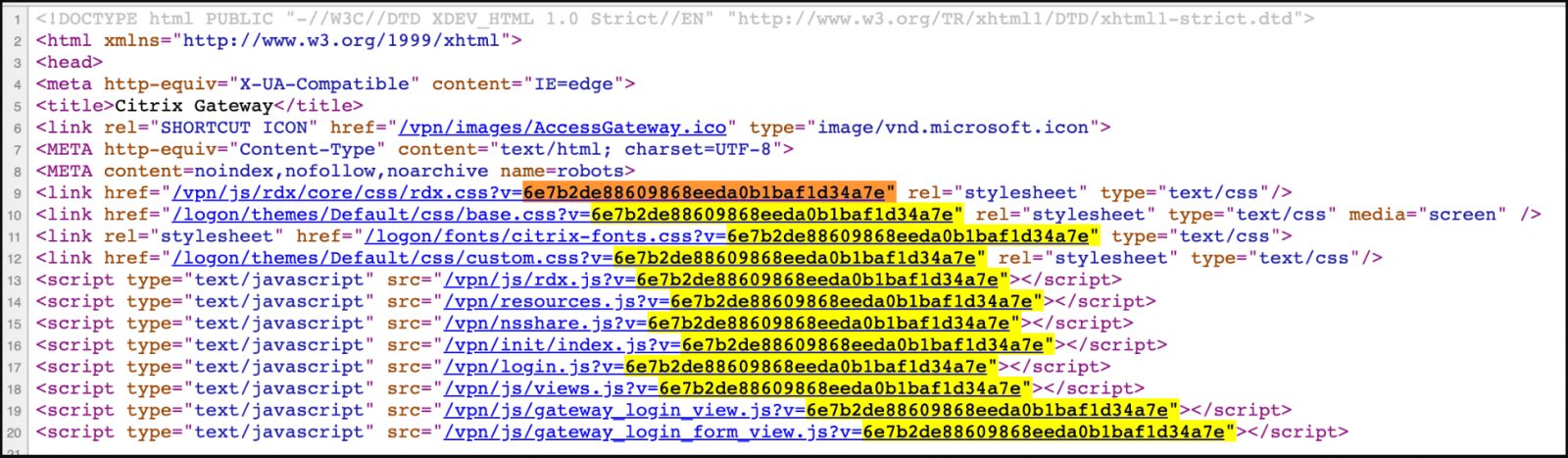

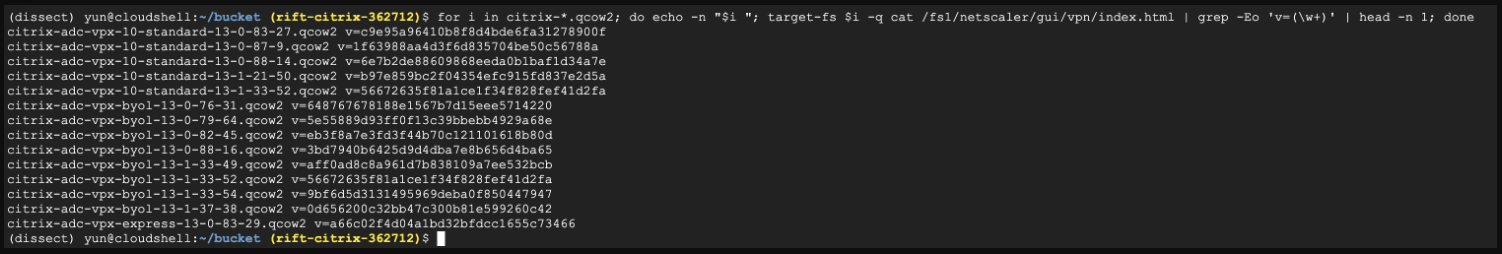

Para determinar cuántos de los expuestos son vulnerables los investigadores tuvieron que aprender su número de versión que no estaba incluido en la respuesta HTTP de los servidores.

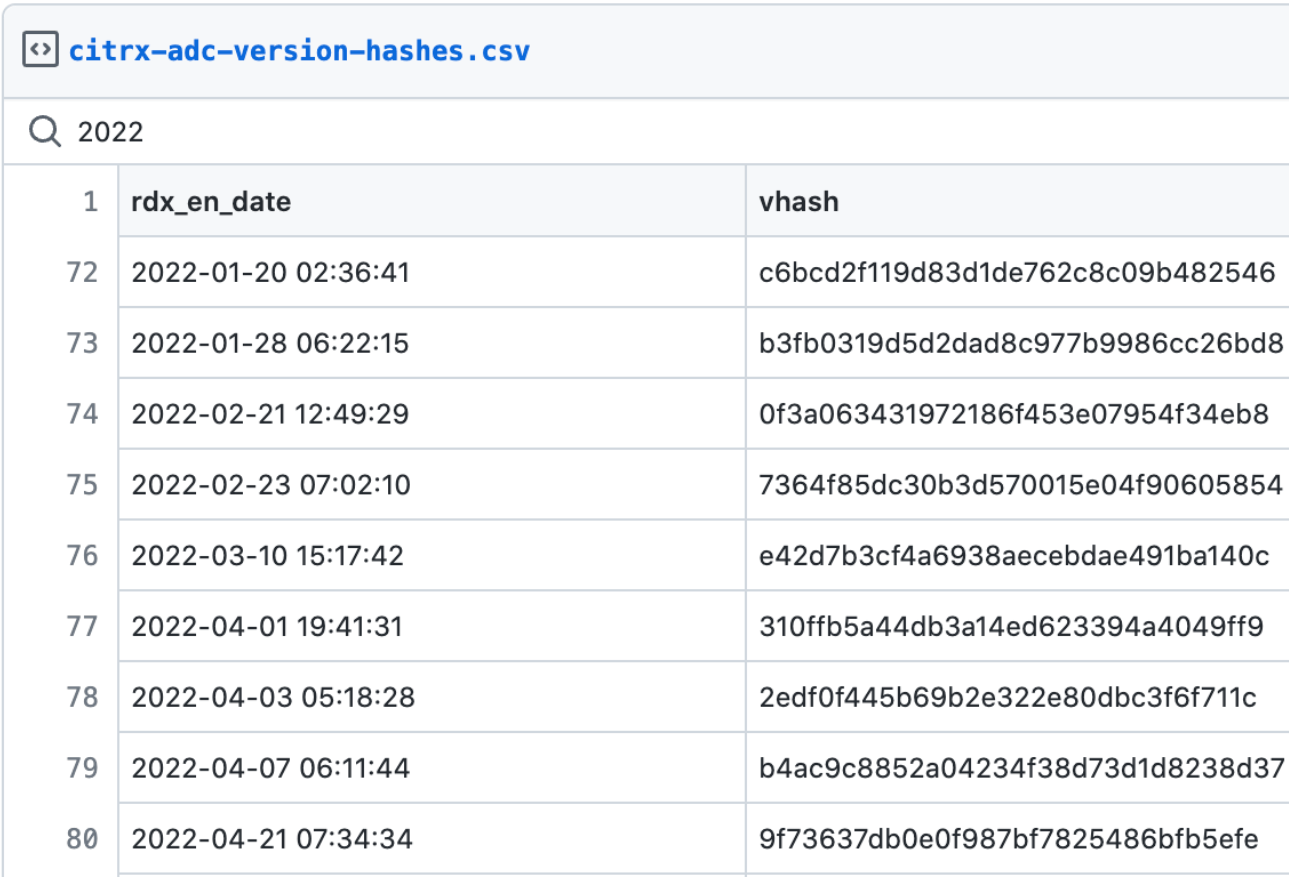

Sin embargo, las respuestas incluían parámetros similares a hash MD5 que podrían usarse para compararlos con las versiones de productos Citrix ADC y Gateway.

Por lo tanto, el equipo descargó e implementó todas las versiones de Citrix ADC que pudieron obtener de Citrix, Google Cloud Marketplace, AWS y Azure en máquinas virtuales y combinaron hashes con versiones.

Para los hashes que no pudieron coincidir con las versiones obtenidas los investigadores recurrieron a averiguar la fecha de compilación y deducir su número de versión en función de eso.

Esto redujo aún más la cantidad de versiones desconocidas (hashes huérfanos) pero en general la mayoría de los hashes se habían acoplado a versiones de productos específicos.

Miles de servidores Citrix vulnerables

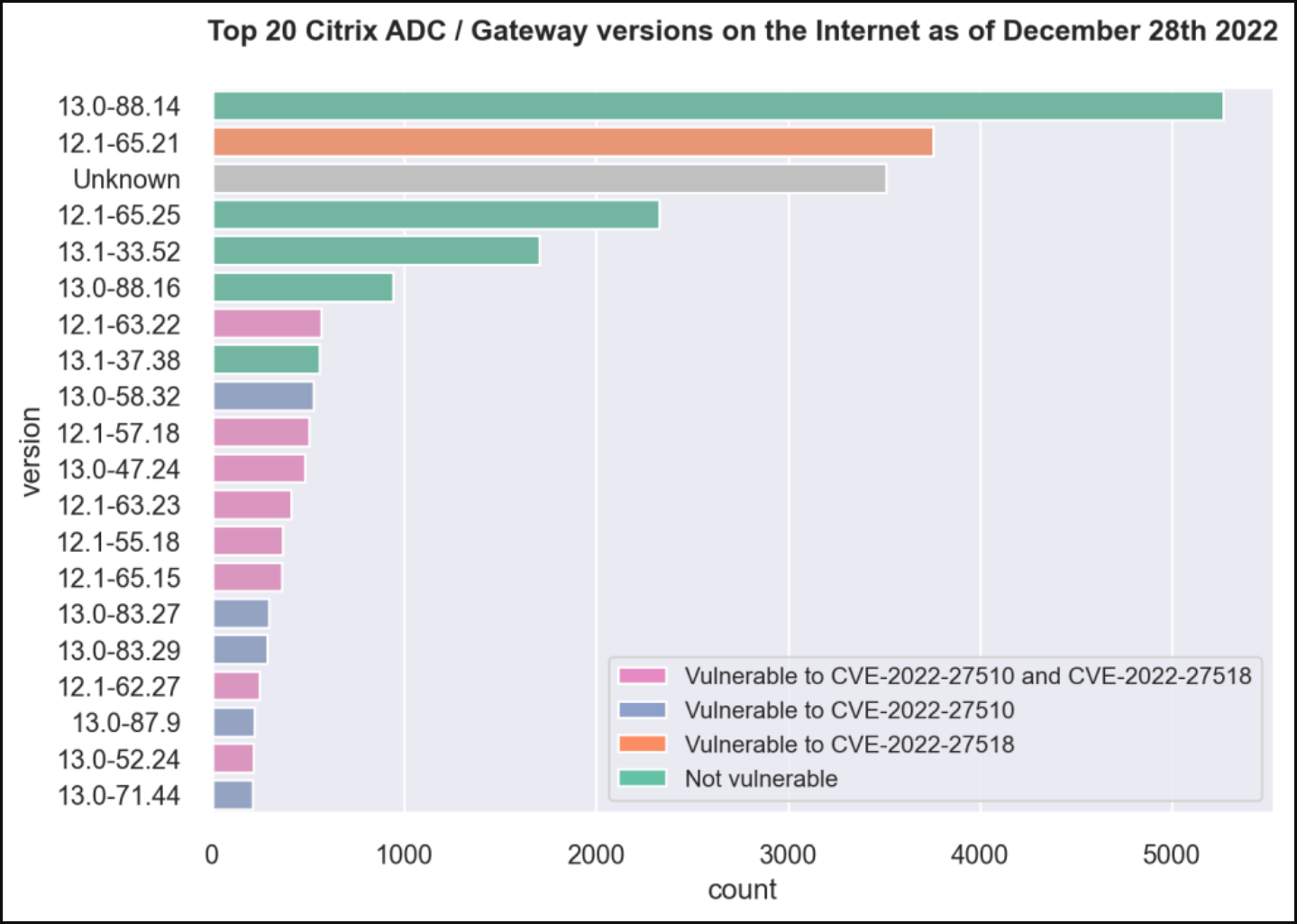

Los resultados finales se resumen en el siguiente gráfico que indica que al 28 de diciembre de 2022 la mayoría está en la versión 13.0-88.14 que no se ve afectada por las dos vulnerabilidades de seguridad.

La segunda versión más popular fue 12.1-65.21 vulnerable a CVE-2022-27518 si se cumplen ciertas condiciones se ejecutaba en 3500 puntos finales.

Los requisitos para que estas máquinas sean explotables exigen el uso de configuraciones SAML SP o IdP lo que significa que no todos los 3500 sistemas eran vulnerables a CVE-2022-27518.

Luego, hay más de 1000 servidores vulnerables a CVE-2022-27510 y aproximadamente 3000 puntos finales potencialmente expuestos a ambas vulnerabilidades críticas.

Las detecciones que devuelven hashes con números de versión de Citrix desconocidos ocupan el tercer lugar con más de 3500 servidores que pueden o no ser vulnerables a cualquiera de estas.

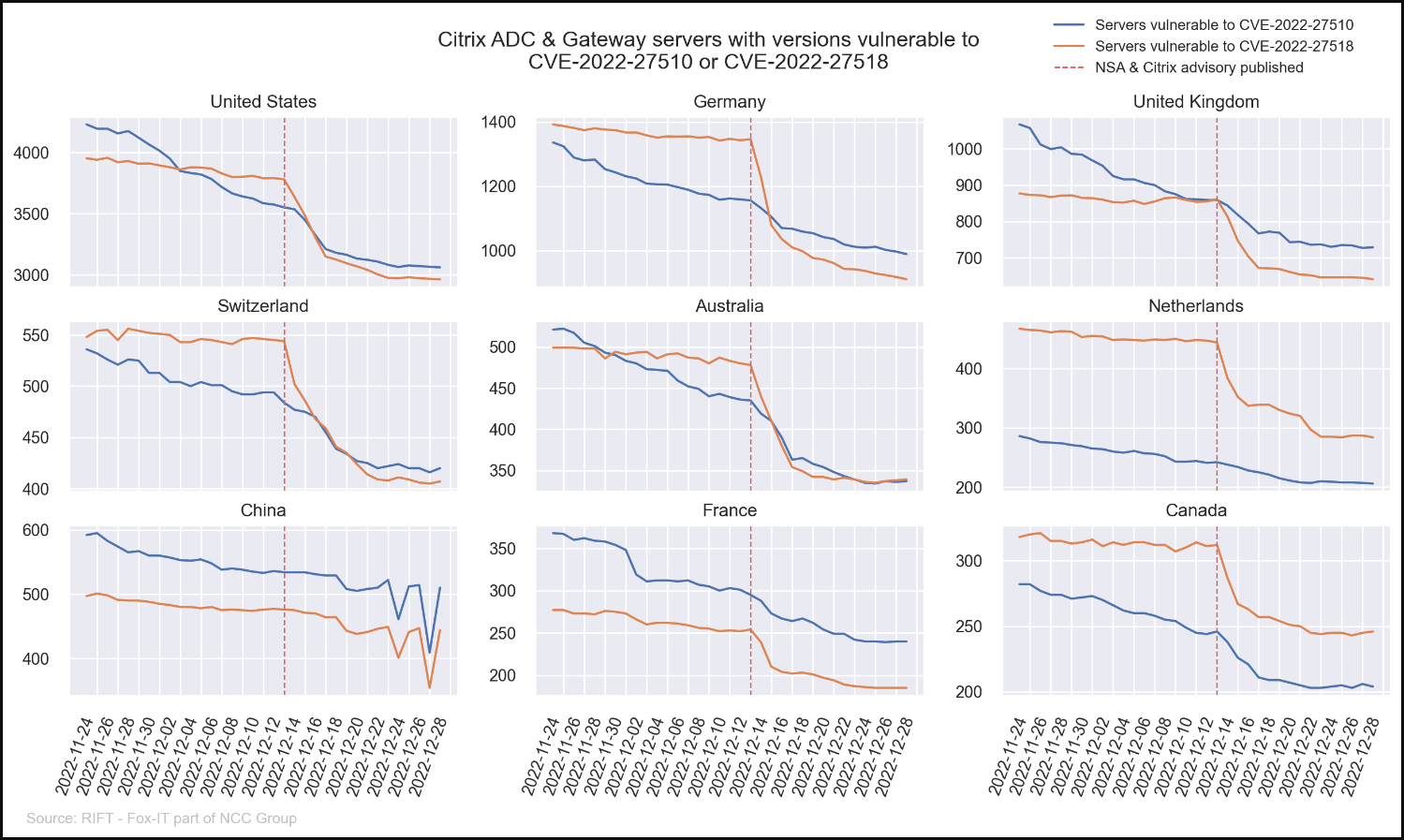

En cuanto a la velocidad de parcheo Estados Unidos, Alemania, Canadá, Australia y Suiza respondieron rápidamente a la publicación de los avisos de seguridad pertinentes.

El equipo de TI de Fox espera que su blog ayude a crear conciencia sobre los administradores de Citrix que aún no han aplicado las actualizaciones de seguridad para las vulnerabilidades críticas recientes y las estadísticas destacan que aún queda mucho trabajo por hacer para cerrar todas las brechas de seguridad.

Fuente: https://www.bleepingcomputer.com/news/security/thousands-of-citrix-servers-vulnerable-to-patched-critical-flaws/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.