Los investigadores encontraron una nueva vulnerabilidad crítica de ejecución remota de código (RCE) que afecta a múltiples servicios relacionados con Microsoft Azure.

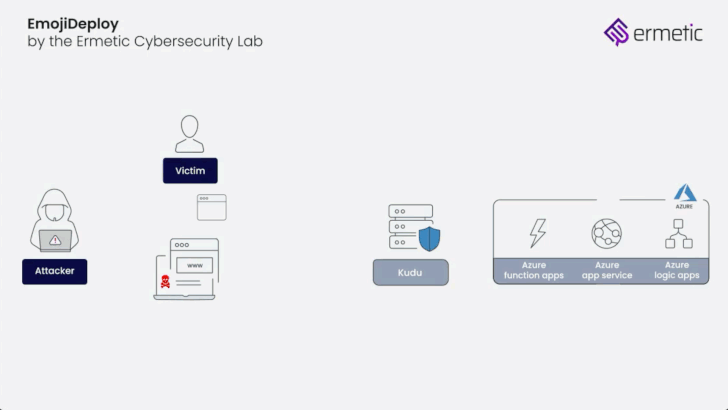

Los investigadores de Ermetic encontraron una vulnerabilidad de ejecución remota de código denominada EmojiDeploy que afecta los servicios de Microsoft Azure y otros servicios en la nube, incluidos Function Apps, App Service y Logic Apps.

El vulnerabilidad se logra a través de CSRF (falsificación de solicitud entre sitios) en el omnipresente servicio SCM Kudu.

Kudu es el motor detrás de una serie de características en Azure App Service relacionadas con la implementación basada en el control de código fuente y otros métodos de implementación como la sincronización de Dropbox y OneDrive.

Un atacante puede explotar la vulnerabilidad para implementar archivos zip maliciosos que contienen una carga útil en la aplicación de Azure de la víctima.

La vulnerabilidad de EmojiDeploy puede permitir a los atacantes obtener la ejecución remota de código y tomar el control total de la aplicación de destino. La vulnerabilidad se puede explotar para ejecutar comandos como usuarios de www, robar datos confidenciales, realizar ataques de phishing y realizar movimientos laterales a otros servicios de Azure.

“La vulnerabilidad permite RCE y la toma de control total de la aplicación de destino. El impacto de la vulnerabilidad en la organización en su conjunto depende de los permisos de la identidad administrada de las aplicaciones”. lee el post publicado por Ermetic. “La aplicación efectiva del principio de privilegio mínimo puede limitar significativamente el radio de explosión”.

Los atacantes pueden explotar la vulnerabilidad CSRF en el panel Kudu SCM para realizar ataques de origen cruzado emitiendo una solicitud especialmente diseñada al punto final “/api/zipdeploy”. La solicitud contiene el archivo zip malicioso codificado como un cuerpo y establece el encabezado de tipo de contenido en texto/sin formato.

El navegador marca la solicitud como “estándar” y se acepta, lo que permite entregar el archivo malicioso (es decir, ASPX webshell) y obtener acceso remoto.

“La víctima navega a su carga útil en su dominio alojado con la omisión de expresiones regulares de origen: https://victim.scm.azurewebsites.net._.ermetic-research.com./”, afirma el informe. “Acceda al webshell y ejecute el código en la víctima”.

A continuación se muestra la línea de tiempo para esta vulnerabilidad:

26 de octubre de 2022: el equipo de investigación de Ermetic informa sobre la vulnerabilidad a MSRC

2 de noviembre de 2022: primera respuesta de MSRC, en revisión

3 de noviembre de 2022: el programa de recompensas de Microsoft otorga una recompensa de $ 30,000

6 de diciembre de 2022: Microsoft lanza una solución global

el 19 de enero de 2023 – Divulgación pública de Ermetic

Fuente: https://securityaffairs.com/141007/hacking/microsoft-azure-emojideploy-rce.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.