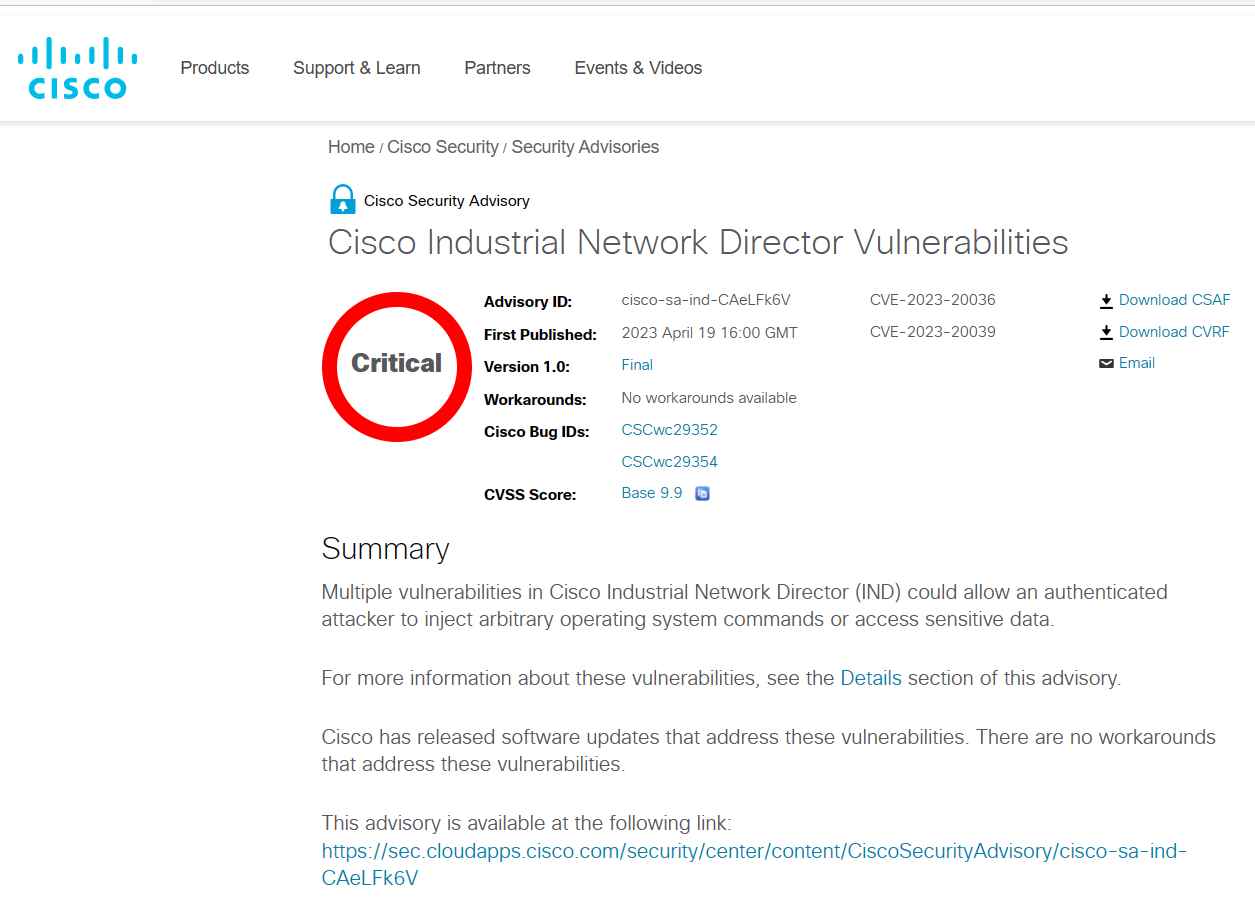

Cisco Industrial Network Director (IND) es una herramienta importante para administrar redes industriales, particularmente en entornos que necesitan altos estándares de seguridad. Esto es especialmente cierto en situaciones en las que existe la necesidad de una protección de datos de alto nivel. Recientemente, se encontraron en IND dos vulnerabilidades que podrían permitir a atacantes autorizados inyectar instrucciones arbitrarias del sistema operativo u obtener acceso a datos confidenciales. Ambas vulnerabilidades se descubrieron recientemente. Cisco ha abordado estos problemas mediante el lanzamiento de actualizaciones de software; no obstante, es fundamental que las empresas sean conscientes de los riesgos y tomen las medidas adecuadas.

Vulnerabilidad de inyección de comando, también conocida como CVE-2023-20036

La vulnerabilidad de inyección de comando del director de red industrial de Cisco tiene una puntuación de 9,9 en la escala CVSS, lo que la convierte en la más grave de las dos vulnerabilidades. Un atacante remoto autorizado puede ejecutar comandos arbitrarios con capacidades de administrador en el sistema operativo subyacente de un dispositivo afectado al explotar una vulnerabilidad que existe en la interfaz de usuario (UI) en línea de Cisco IND.

La falta de validación de entrada suficiente durante la carga de un paquete de dispositivos es la causa raíz del problema CVE-2023-20036. Para aprovechar esta vulnerabilidad, los atacantes primero deben modificar la solicitud que se envía durante el proceso de carga. Si el exploit tiene éxito, le da al atacante la capacidad de ejecutar comandos arbitrarios en el sistema operativo del dispositivo comprometido en la capacidad de NT AUTHORITYSYSTEM.

Vulnerabilidad de permisos de archivo, también conocida como CVE-2023-20039

Los permisos en archivos dentro de Cisco IND son objeto de la segunda vulnerabilidad, que tiene una puntuación CVSS de 5,5. Debido a los permisos de archivo predeterminados inadecuados que se otorgaron al directorio de datos de la aplicación, esta vulnerabilidad puede ser aprovechada por un atacante local que ya se haya autenticado para acceder a los datos de la aplicación. Un exploit que tiene éxito podría proporcionar a un atacante acceso a información confidencial al permitirle ver los archivos ubicados en el directorio de datos de la aplicación. Esto podría conducir a la explotación de otras fallas de seguridad.

Cisco ha publicado actualizaciones de software que abordan estas dos vulnerabilidades, y se recomienda encarecidamente a las empresas que actualicen sus sistemas a la primera versión corregida, IND versión 1.11.3, o una versión posterior del software. Debido a que no existen soluciones conocidas para estas vulnerabilidades, es muy necesario que los usuarios instalen actualizaciones de software tan pronto como estén disponibles.

El Equipo de respuesta a incidentes de seguridad de productos (PSIRT) de Cisco no tiene conocimiento de ningún anuncio público o explotación maliciosa de las vulnerabilidades detalladas en este aviso en el momento en que se escribió este documento.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.