Dentro del kernel de Linux , se ha descubierto una falla de seguridad a la que se le ha dado el identificador CVE-2023-2002; esta falla representa una grave amenaza para los sistemas informáticos que dependen de la conectividad Bluetooth. Al aprovechar una verificación de permisos incorrecta en el subsistema Bluetooth, este exploit brinda a los atacantes remotos que ya han sido autenticados la capacidad de ejecutar instrucciones arbitrarias en la máquina que está siendo afectada.

Cuando el subsistema Bluetooth del kernel de Linux maneja las llamadas al sistema ioctl de los sockets HCI, no hay suficiente verificación para garantizar que se otorguen los permisos. Esto deja al sistema susceptible a una vulnerabilidad. Esta omisión hace posible que las tareas que no tienen la capacidad CAP_NET_ADMIN requerida designen los sockets de HCI como confiables, lo que a su vez hace posible que se ejecuten comandos de administración ilegales. La vulnerabilidad puede ser aprovechada con la mera existencia de un grupo de aplicaciones setuid de uso frecuente (por ejemplo, su y sudo).

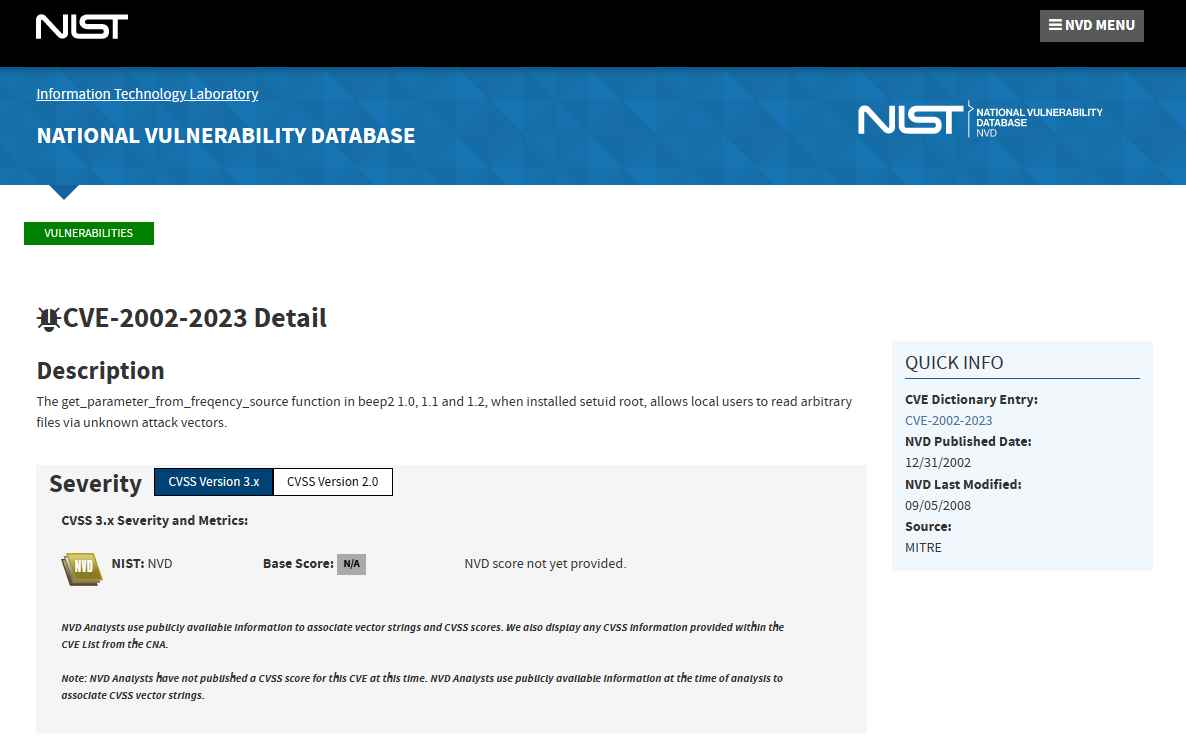

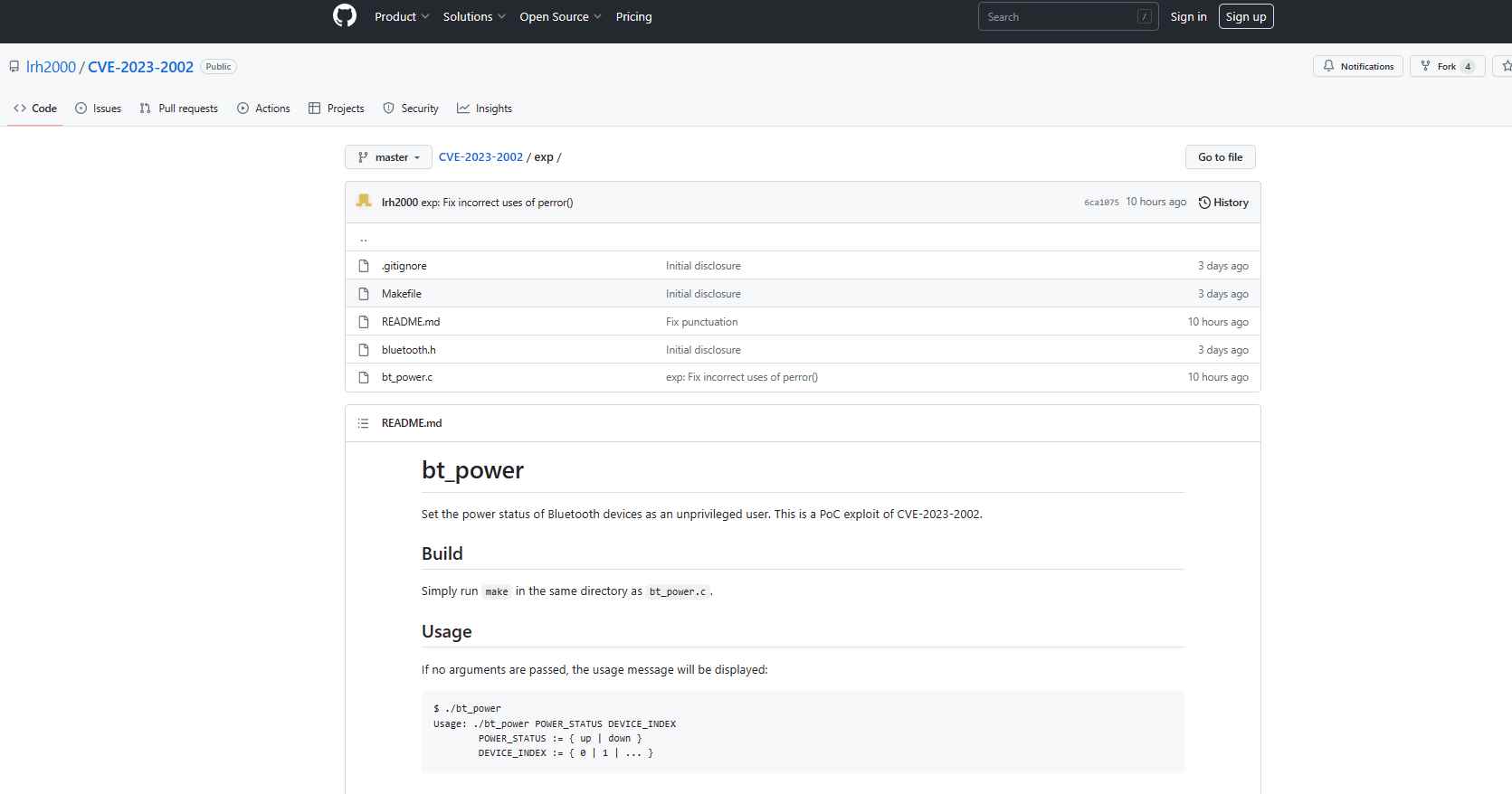

Un adversario puede aprovechar esta vulnerabilidad enviando una solicitud especialmente diseñada al sistema que es el objetivo del ataque. Esto proporcionará al adversario la capacidad de ejecutar comandos de gestión arbitrarios. En GitHub, se ha hecho público un ataque conocido como prueba de concepto (PoC). Esta vulnerabilidad puede cambiar el estado de energía de los dispositivos Bluetooth.

Si CVE-2023-2002 se explota con éxito en el sistema en cuestión, la confidencialidad, la integridad y la disponibilidad de la comunicación Bluetooth pueden verse en peligro. Incluso si el servicio Bluetooth está desactivado o no instalado, un atacante aún puede conectar el controlador con dispositivos maliciosos y usarlo para realizar ataques. Además de esto, pueden bloquear ciertos dispositivos para que no se emparejen entre sí y obtengan acceso a información confidencial, como datos OOB.

La principal falla de seguridad conocida como CVE-2023-2002 deja a los sistemas Linux que usan conectividad Bluetooth expuestos al riesgo de ser atacados. Se recomienda encarecidamente a los usuarios que instalen cualquier parche que esté disponible ahora y que pongan en práctica las técnicas de mitigación que se han recomendado para proteger sus sistemas de la explotación. Para proteger el sistema contra vulnerabilidades de este tipo en el futuro, los desarrolladores también deben concentrarse en fortalecer el kernel de Linux y las aplicaciones setuid.

La lista de correo de linux-bluetooth ha sido notificada de la existencia de un parche que soluciona este problema. La función capaz() se reemplaza por sk_capable() en el parche. sk_capable() examina las capacidades del abridor de sockets además de las capacidades del trabajo actual. Uno de los otros parches bajo consideración fortalecería la lógica de procesamiento de ioctl. Los usuarios pueden reducir temporalmente el efecto de la vulnerabilidad bloqueando los dispositivos Bluetooth utilizando rfkill como solución. Esto evita que los dispositivos se enciendan, lo que reduce considerablemente el impacto del problema.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.