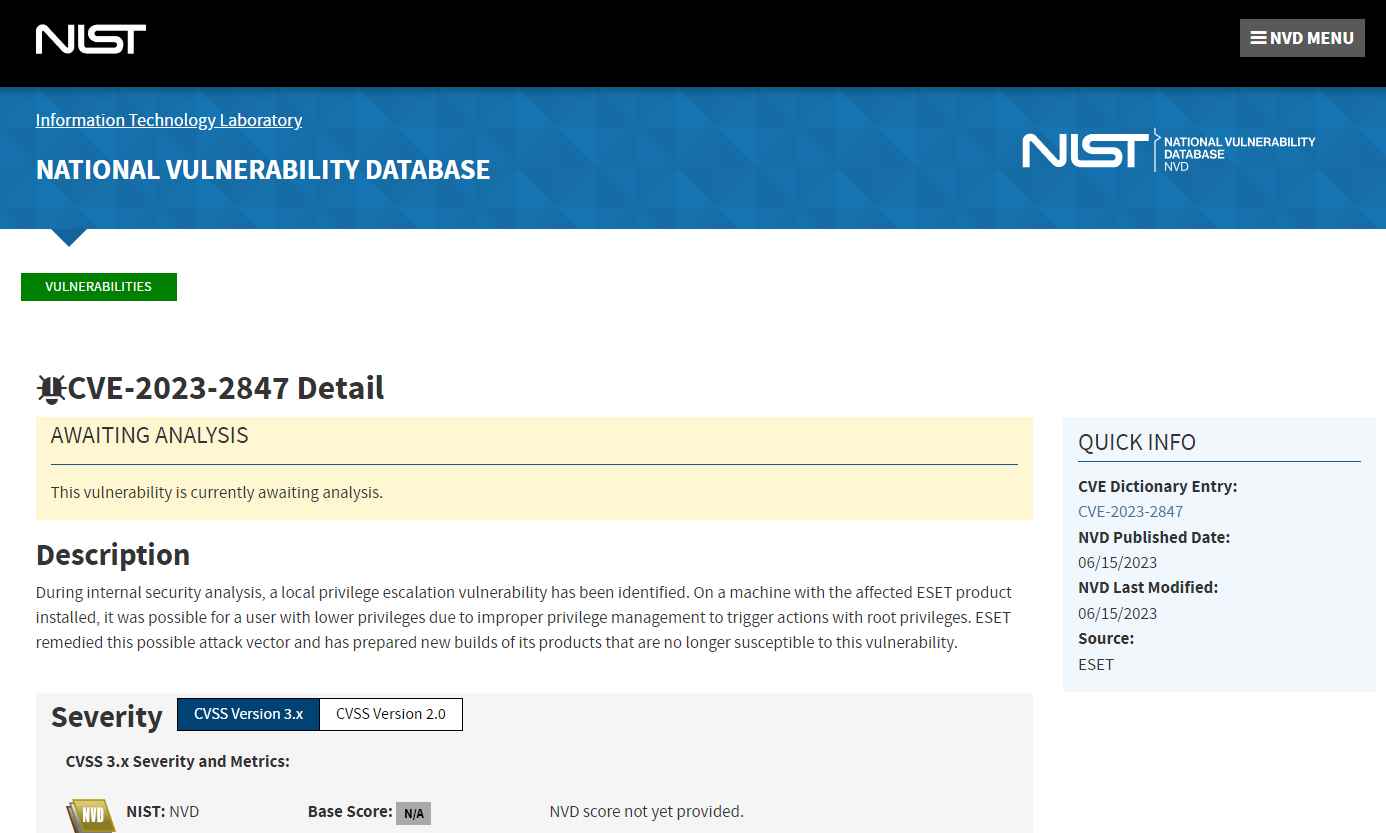

Incluso los profesionales de la ciberseguridad más experimentados no son inmunes a los riesgos que plantea un entorno que siempre cambia y cambia debido a la ciberseguridad. ESET, pionera mundial en la provisión de soluciones de ciberseguridad, recientemente descubrió una vulnerabilidad en su software Linux y macOS que es de un tipo muy grave. La vulnerabilidad de seguridad, a la que se le ha asignado el número de identificación CVE-2023-2847, es una vulnerabilidad de escalada de privilegios local. Tiene un puntaje CVSS v3.1 de 7.8, lo que indica que tiene el potencial de representar un alto riesgo para los usuarios.

Esta posible vulnerabilidad puede haber permitido el acceso y control inapropiados a los ciberdelincuentes, poniendo en peligro los datos confidenciales. Durante los controles de seguridad periódicos, ESET encontró la vulnerabilidad, lo que destaca la importancia de tener operaciones tan frecuentes para mantener la seguridad y la integridad del software. sistemas intactos. En un dispositivo que tenía instalado el producto ESET vulnerable, era posible que un usuario con menos derechos activara acciones con capacidades de nivel raíz, que son el nivel más alto de privilegios disponibles en el dispositivo. Esta es una posibilidad intrigante. Esta falla hizo posible que usuarios sin escrúpulos explotaran las computadoras en una variedad de formas dañinas, incluyendo obtener acceso no autorizado a los datos y tomar el control de los recursos disponibles del sistema.

Productos como ESET Server Security para Linux versiones 9.1.96.0, 9.0.464.0, 8.1.820.0 y anteriores, ESET Endpoint Antivirus para Linux versiones 9.1.4.0, 9.0.5.0, 8.1.7.0 y anteriores, ESET Cyber Security desde la versión 7.3 a la versión 7.3.2100.0 y ESET Endpoint Antivirus para macOS de la versión 7.0 a la versión 7.2.1600.0 se vieron afectados por esta vulnerabilidad.

Debido a la naturaleza del problema, el riesgo no se limitaba simplemente a los dispositivos personales, sino que también incluía los sistemas comerciales. Por otro lado, el hecho de que no se hayan documentado ataques que hagan uso de la vulnerabilidad CVE-2023-2847 en la naturaleza es un punto brillante en esta imagen nublada. ESET ya ha creado y emitido versiones actualizadas de sus productos, lo que elimina esta vulnerabilidad. Esta acción sirve como demostración de la dedicación de la empresa a la seguridad.

Versiones 9.1.98.0, 9.0.466.0, 8.1.823.0 y posteriores de ESET Server Security para Linux, ESET Endpoint Antivirus para Linux versiones 9.1.11.0, 9.0.10.0 y 8.1.12.0 y posteriores, ESET Cyber Security 7.3.3700.0 y posteriores, y ESET Endpoint Antivirus para macOS 7.3.3600.0 y versiones posteriores son las versiones no afectadas y, por lo tanto, seguras de usar de los productos ESET.

Como resultado de este hallazgo, los clientes que utilizan productos ESET que son vulnerables deben actualizar inmediatamente su software a la versión más reciente para proteger sus equipos de cualquier uso no autorizado que pueda ocurrir.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.