Un grupo de investigadores de diversos institutos de seguridad publicó una investigación en la que se demuestra que es posible extraer contraseñas y manipular el tráfico de chips WiFi mediante el abuso del componente Bluetooth de un dispositivo afectado.

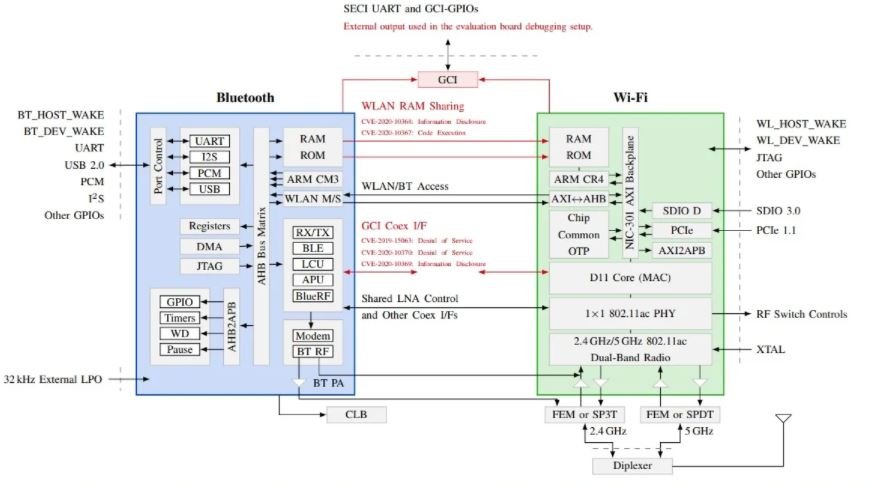

Acorde a esta investigación, los dispositivos electrónicos modernos cuentan con Sistemas en Chip (SoC) con múltiples componentes separados de Bluetooth, WiFi y LTE con sus propias implementaciones de seguridad. El problema es que estos componentes suelen compartir los mismos recursos, como la antena o el espectro inalámbrico.

El abuso de estos recursos compartidos permitiría lanzar ataques de escalada de privilegios a través de los límites de los chips inalámbricos, lo que eventualmente permitiría otras variantes de hacking como ejecución de código, filtración de memoria y denegación de servicio (DoS).

Durante la investigación, los especialistas tuvieron que ejecutar código en el chip Bluetooth o WiFi del sistema objetivo usando alguna vulnerabilidad conocida; después de la ejecución del código, los investigadores pudieron realizar ataques laterales en los recursos compartidos del SoC. Los investigadores demostraron que era posible realizar ataques DoS, ejecución de código y acceso a información confidencial en chipsets de Broadcom, Cypress y Silicon Labs.

Algunas de las vulnerabilidades explotadas durante la investigación incluyen:

- CVE-2020-10368: Filtración de datos sin cifrar en arquitectura WiFi

- CVE-2020-10367: Ejecución de código en arquitectura WiFi

- CVE- 2019-15063: Denegación de servicio en el protocolo WiFi

- CVE-2020-10370: Denegación de servicio en el protocolo Bluetooth

- CVE-2020-10369: Filtración de datos en el protocolo Bluetooth

- CVE-2020-29531: Denegación de servicio en el protocolo WiFi

- CVE-2020-29533: Filtración de datos en el protocolo WiFi

Es necesario señalar que algunas de estas fallas solo pueden ser abordadas mediante una nueva revisión de hardware, por lo que las actualizaciones de firmware no pueden corregir todos los problemas identificados.

Todas las fallas fueron reportadas según los estándares de la comunidad de la ciberseguridad a los fabricantes de chips, por lo que algunos ya han publicado actualizaciones de seguridad. Otras fallas siguen sin ser corregidas, ya sea porque las actualizaciones no son compatibles con los productos vulnerables o bien porque un parche de firmware es una opción inviable.

Hasta que las fallas sean abordadas por completo, se recomienda a los usuarios seguir alguno de estos consejos:

- Eliminar el emparejamiento de dispositivos Bluetooth no utilizados

- Eliminar las redes WiFi no utilizadas

- Usar siempre redes celulares, nunca usar redes WiFi públicas

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.