Especialistas en seguridad en redes reportan el hallazgo de una vulnerabilidad en los puntos de acceso inalámbrico FortiAP CLI, de la firma tecnológica con sede en California Fortinet. Esta falla puede ser explotada por algún actor de amenazas remoto para desencadenar la ejecución de comandos arbitrarios en el sistema objetivo mediante el uso de comandos ifconfig especialmente diseñados.

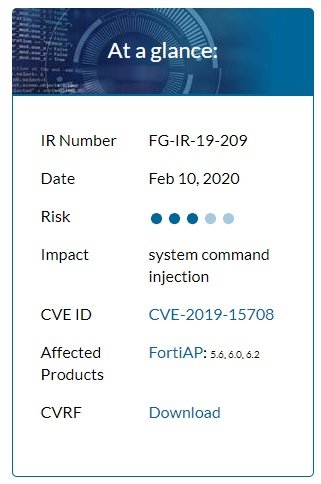

La vulnerabilidad, identificada como CVE-2019-15708 y reportada este 10 de febrero, permite la ejecución de código arbitrario en el sistema objetivo, además los potenciales atacantes no requieren de autenticación en el sistema objetivo, por lo que se le considera una vulnerabilidad seria.

La vulnerabilidad fue reportada en tiempo y forma a Fortinet por los investigadores de NYC Cyber Command.

En cuanto a los productos afectados, los especialistas en seguridad en redes mencionan que se trata de:

- FortiAP-S/W2, versiones 6.2.1, 6.2.0, 6.0.5 y anteriores

- FortiAP v6.0.5 y versiones anteriores

- FortiAP-U, cualquier versión anterior a v6.0.0

La compañía tecnológica ya ha lanzado los parches de seguridad correspondientes. Los administradores de las implementaciones afectadas deberán actualizar a las siguientes versiones:

- FortiAP-S/W2 6.0.6 o 6.2.2

- FortiAP 6.0.6

- FortiAP-U 6.0.0

Para mayores informes sobre las actualizaciones y su instalación, visitar las plataformas oficiales de Fortinet y las plataformas oficiales para el reporte y divulgación pública de vulnerabilidades de seguridad.

Las amenazas a la seguridad en redes aparecen de forma constante en los productos e implementaciones de todos los miembros de la industria, por lo que es vital para desarrolladores, fabricantes y usuarios fomentar el reporte de fallas de seguridad, instalación de actualizaciones y demás prácticas que contribuyen a la creación de un entorno de seguridad completo.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.