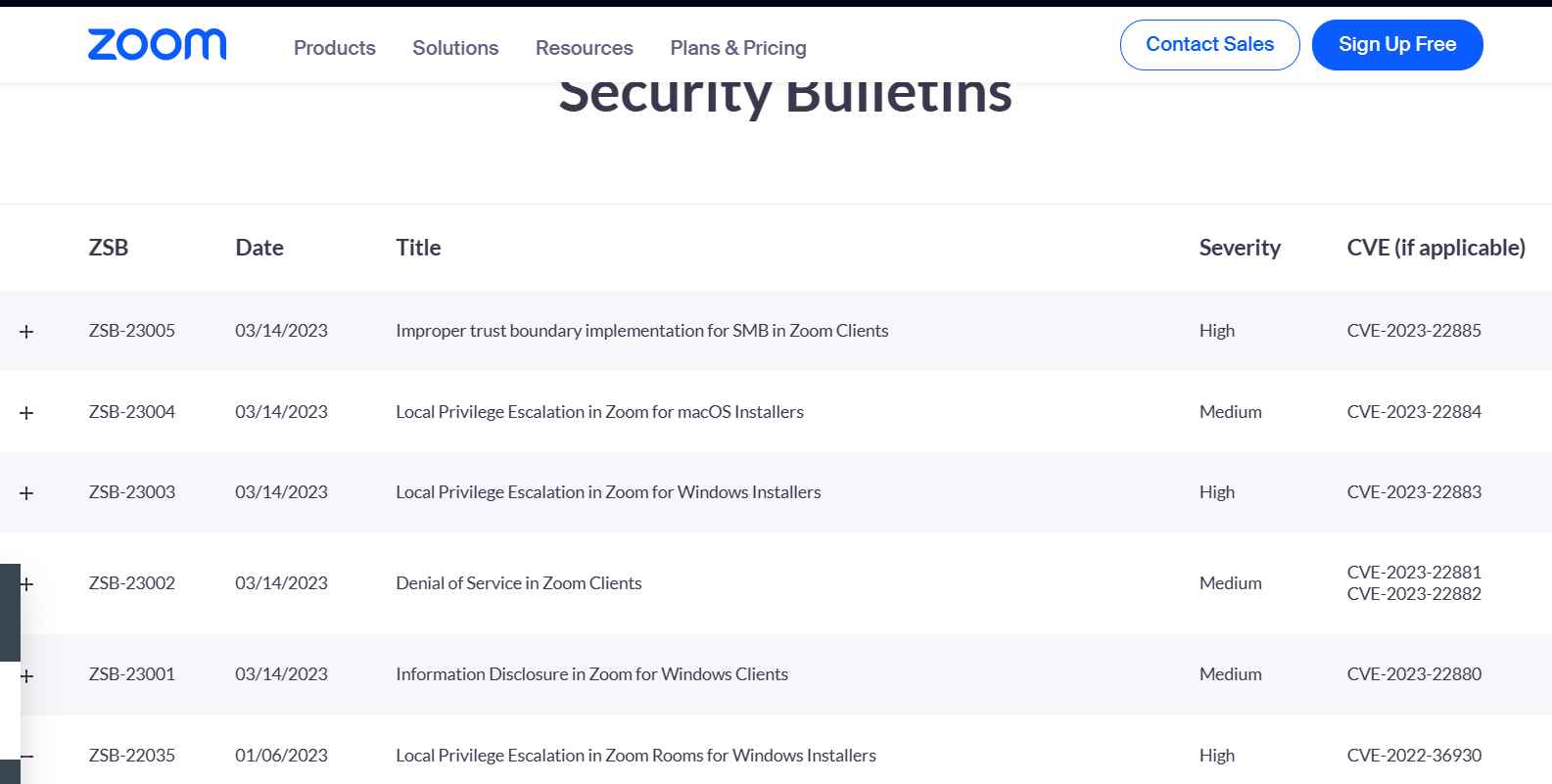

La empresa de chat de video Zoom ha publicado actualizaciones para varias fallas de seguridad que dejan a los usuarios de Windows y macOS vulnerables a los ataques de piratas informáticos maliciosos. Estas vulnerabilidades afectan a los usuarios de ambos sistemas operativos. Las dos vulnerabilidades, CVE-2023-22885 (con una puntuación CVSS de 8,3) y CVE-2023-22883, recibieron una calificación de “gravedad alta” por parte de Zoom en el boletín de seguridad de la empresa (puntuación CVSS de 7,2).

CVE-2023-22883: ESCALADA DE PRIVILEGIOS LOCALES EN ZOOM PARA INSTALADORES DE WINDOWS

El cliente de Zoom para administradores de TI tiene un problema que permite la elevación de privilegios locales que se pueden encontrar en versiones anteriores de la instalación de Windows. Esta vulnerabilidad podría ser aprovechada por un usuario local con pocos derechos como parte de una cadena de ataque llevada a cabo durante el proceso de instalación. Esto permitiría elevar los privilegios del usuario a los del usuario del SISTEMA. Instalaciones de Windows para Zoom Client for Meetings diseñadas para administradores de TI que son anteriores a la versión 5.13.5

Productos afectados :

- Zoom Client for Meetings para instaladores de Windows de administración de TI anteriores a la versión 5.13.5

CVE-2023-22885: IMPLEMENTACIÓN INCORRECTA DEL LÍMITE DE CONFIANZA PARA SMB EN CLIENTES DE ZOOM

Puntaje CVSS : 8.3

Los clientes de Zoom anteriores a la versión 5.13.5 tienen un problema de seguridad que implica una implementación inadecuada del límite de confianza. Si una víctima guarda una grabación local en una ubicación SMB y luego la abre usando un enlace del portal web de Zoom, un atacante ubicado en una red adyacente al cliente víctima podría configurar un servidor SMB malicioso para responder a las solicitudes del cliente, causando que el cliente para ejecutar ejecutables controlados por el atacante. Esto ocurre cuando una víctima guarda una grabación local en una ubicación SMB y luego la abre usando un enlace del portal web de Zoom. Esto podría llevar a que un atacante obtenga acceso al dispositivo de un usuario y sus datos, además de permitir que el atacante ejecute código de forma remota.

Productos afectados :

- Clientes de Zoom (para Android, iOS, Linux, macOS y Windows) anteriores a la versión 5.13.5

- Clientes de Zoom Rooms (para Android, iOS, Linux, macOS y Windows) anteriores a la versión 5.13.5

- Clientes Zoom VDI Windows Meeting anteriores a la versión 5.13.10

A raíz de la ola de trabajo desde casa que se produjo durante la pandemia, Zoom se convirtió en el objetivo favorito de los ataques de “Zoom-bombing” y otras variedades.

Esto generó preocupaciones sobre la seguridad de la plataforma, así como sobre sus procedimientos de encriptación. Los investigadores han señalado que a pesar de que la corporación ha implementado una gran cantidad de nuevas medidas de seguridad para igualar su posición elevada, problemas como estos aún son bastante predecibles.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.