Spring es un marco de aplicación muy popular que brinda a los desarrolladores de software la capacidad de construir aplicaciones Java de manera rápida y sencilla que incluyen capacidades que a menudo se ven en el software de nivel empresarial. A partir de entonces, podrá implementar estas aplicaciones en servidores como Apache Tomcat como paquetes independientes que incluyen todas las dependencias necesarias. Spring Framework es una plataforma Java que ofrece soporte completo para la infraestructura que se requiere para el desarrollo de aplicaciones Java. Dado que Spring se encarga de la infraestructura, puede concentrarse en desarrollar su aplicación.

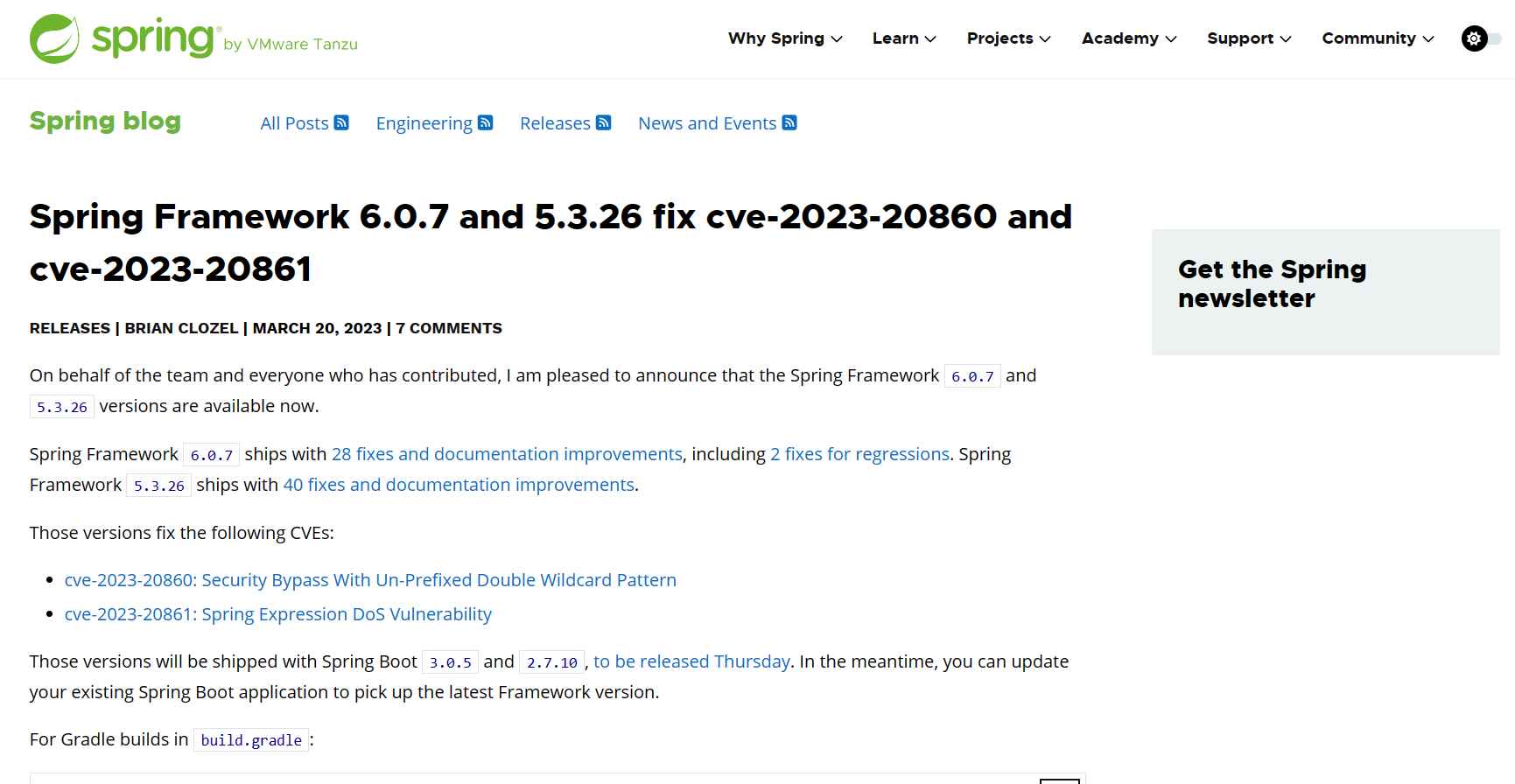

La creación de aplicaciones utilizando “objetos Java simples y antiguos” (POJO) y la aplicación de servicios comerciales de una manera no intrusiva a los POJO son posibles mediante el uso de Spring. Esta función se aplica tanto a las implementaciones completas como parciales de Java EE, así como al paradigma de programación Java SE. Spring Framework recientemente corrigió dos fallas de seguridad, CVE-2023-20860 y CVE-2023-20861, tanto en la versión 6.0.7 como en la versión 5.3.26. Esto es parte de un esfuerzo continuo para garantizar que la seguridad del marco se mantenga sólida. Puede proteger su negocio de estas vulnerabilidades potencialmente desastrosas asegurándose de que su empresa esté utilizando la versión más reciente de Spring Framework.

CVE-2023-20860

OMISIÓN DE SEGURIDAD MEDIANTE PATRÓN DE DOBLE COMODÍN SIN PREFIJO

Esta vulnerabilidad, que tiene una puntuación de 8,8 en el Common Vulnerability Scoring System (CVSS), es una omisión de seguridad que podría ocurrir al usar un patrón de doble comodín sin prefijo (“**”) en la configuración de Spring Security con mvcRequestMatcher. La vulnerabilidad es el resultado del uso de un patrón de doble comodín sin prefijo. Debido a esta configuración, habrá una disparidad en la coincidencia de patrones entre Spring Security y Spring MVC, lo que podría resultar en la concesión de acceso ilegal.

Las versiones de Spring Framework de 6.0.0 a 6.0.6 y 5.3.0 a 5.3.25 se ven afectadas por el error. Las versiones anteriores a la 5.3 no se han visto afectadas de ninguna manera. Los desarrolladores deben actualizar a una versión de Spring Framework que sea 6.0.7 o superior o 5.3.26 o superior para reducir el potencial de peligro.

CVE-2023-20861

VULNERABILIDAD DE DENEGACIÓN DE SERVICIO DE SPRING EXPRESSION

Esta vulnerabilidad es un problema de denegación de servicio (DoS) que afecta a Spring Expression (SpEL). La puntuación CVSS para esta vulnerabilidad es 5,3. En las versiones 6.0.0 a 6.0.6 de Spring Framework, así como en las versiones 5.3.0 a 5.3.25 y 5.2.0 y versiones anteriores que ya no son compatibles, un usuario tiene la capacidad de crear una expresión SpEL maliciosa que resultará en una situación DoS.

Los usuarios de versiones vulnerables deben actualizar a lo siguiente para reducir el riesgo de explotar esta vulnerabilidad:

Los usuarios de 6.0.x deben actualizar a 6.0.7 o superior.

Cualquiera que opere actualmente en 5.3.x debe actualizar a 5.3.26+.

Aquellos que actualmente usan 5.2.x deben actualizar a 5.2.23.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.