Dos vulnerabilidades de seguridad en Cisco AnyConnect Secure Mobility Client para Windows se están utilizando en la naturaleza, informó Cisco a los clientes hoy. Esta alerta respalda la declaración del lunes de la Agencia de Seguridad de Infraestructura y Ciberseguridad ( CISA ) de que ambas vulnerabilidades de seguridad se agregaron a su lista de “vulnerabilidades conocidas explotadas”.

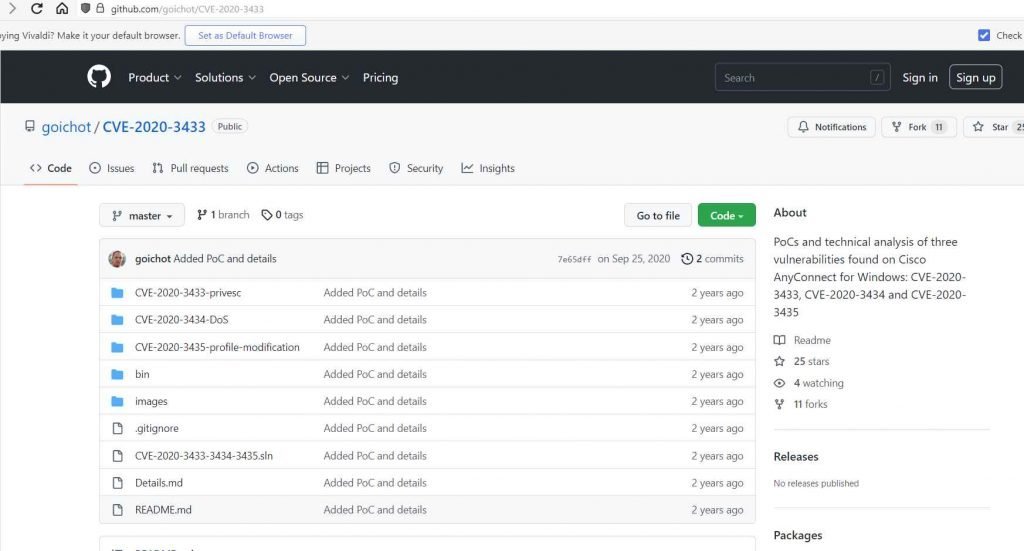

CVE-2020-3433

Un intruso local autorizado podría lanzar un ataque de secuestro de DLL gracias a una vulnerabilidad en el canal de comunicación entre procesos (IPC) de Cisco AnyConnect Secure Mobility Client para Windows. El intruso necesitaría obtener credenciales de acceso legítimas a la computadora con Windows para poder explotar esta vulnerabilidad.

La pobre verificación de recursos en tiempo de ejecución de la aplicación es lo que ha llevado al error. Al enviar al proceso AnyConnect un mensaje IPC especialmente diseñado, un adversario podría aprovechar esta debilidad. Con una explotación exitosa, el atacante podría ejecutar código arbitrario con derechos de SISTEMA en la computadora afectada. El adversario necesitaría obtener credenciales de acceso legítimas al sistema Windows para poder explotar esta vulnerabilidad.

Se han puesto a disposición parches de software de Cisco para solucionar este problema. No hay alternativas.

Código de explotación

Dado que actualmente se puede acceder en línea a un ataque de prueba de concepto para este CVE, podría estar relacionado con el problema de escalada de privilegios de Windows.

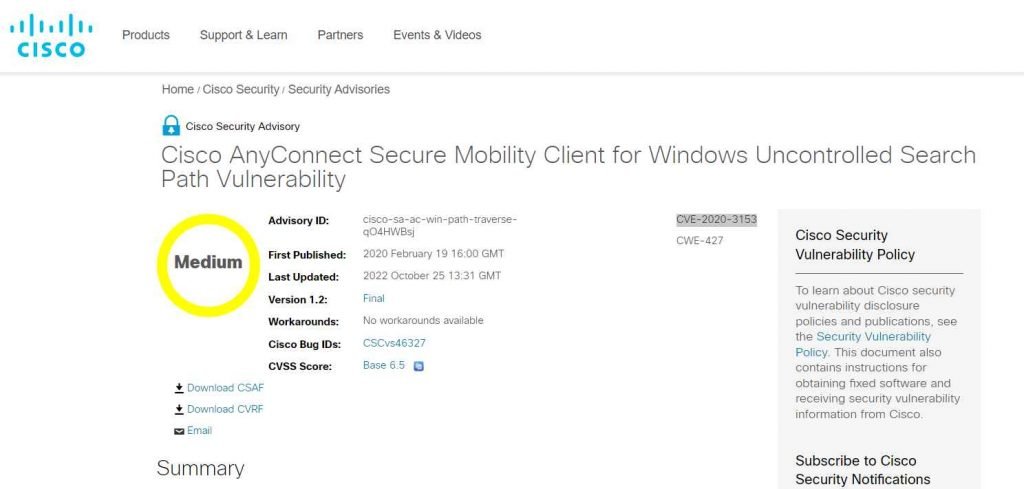

CVE-2020-3153

Un intruso local autorizado podría copiar archivos proporcionados por el usuario a carpetas de nivel de sistema con derechos de nivel de sistema si el instalador de Cisco AnyConnect Secure Mobility Client para Windows contiene una vulnerabilidad.

El procesamiento incorrecto de las rutas de directorio es lo que causa el error. Un intruso podría utilizar esta vulnerabilidad al crear una carga útil maliciosa y moverla a un directorio del sistema. Un exploit podría proporcionar al adversario la capacidad de transferir archivos maliciosos con privilegios de nivel de sistema a cualquier lugar. La carga previa de DLL, el secuestro de DLL y otros ataques similares podrían entrar en esta categoría. El adversario necesita credenciales legítimas del sistema de Windows para explotar este problema.

Se han puesto a disposición actualizaciones de software de Cisco que corrigen la vulnerabilidad mencionada en esta advertencia. No hay soluciones para esta debilidad.

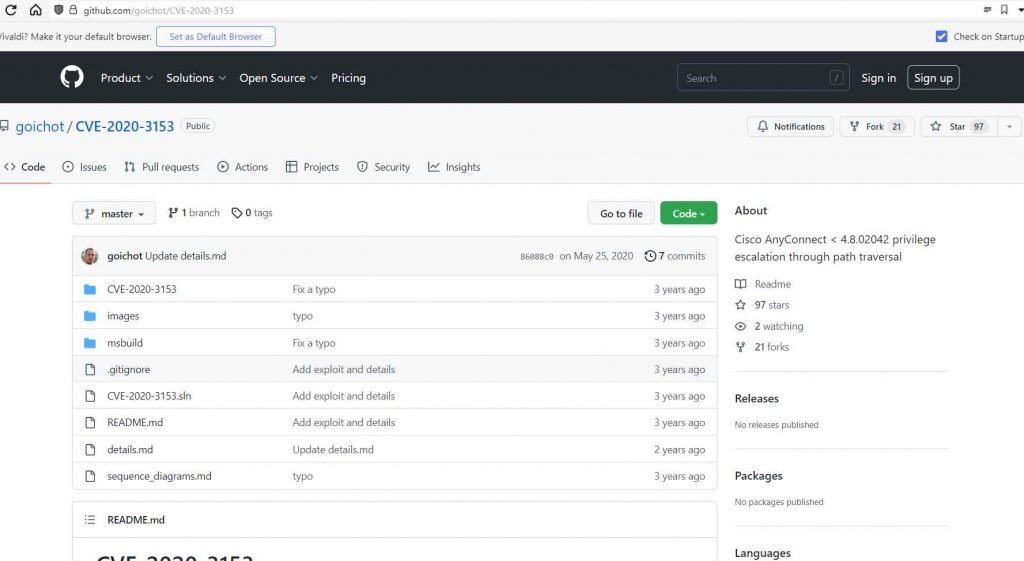

Código de explotación

Dado que actualmente se puede acceder en línea a un ataque de prueba de concepto para este CVE, podría estar relacionado con el problema de escalada de privilegios de Windows.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.