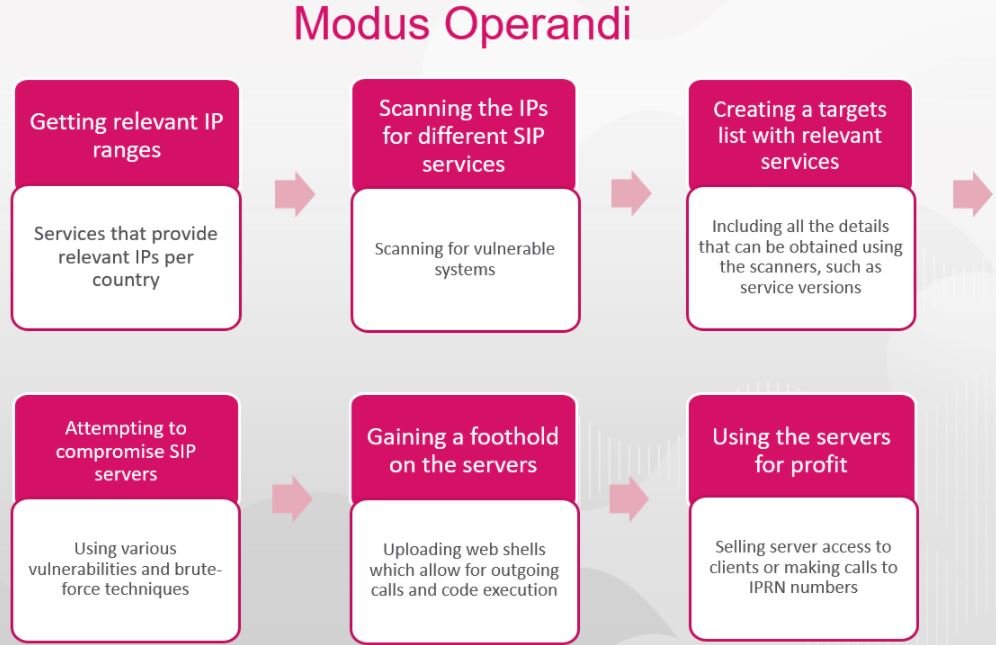

Una campaña de hacking ha comprometido los sistemas telefónicos Voice over Internet Protocol (VoIP) usados en más de 1,000 empresas de todo el mundo con el fin de obtener ganancias ilícitas con la venta de cuentas comprometidas.

Además de operar el fraude VoIP, los actores de amenazas también podrían estar operando campañas de espionaje, minado de criptomoneda e incluso el uso de sistemas afectados como punto de entrada para el despliegue de ataques posteriores.

Acorde a los especialistas de Check Point, un grupo de hacking ha comprometido las redes VoIP de casi 1200 organizaciones en más de 20 países al explotar una peligrosa vulnerabilidad, acumulando más de 500 víctimas solo en Reino Unido. Los expertos creen que industrias como el gobierno, el ejército, los seguros, las finanzas y la manufactura han sido víctimas de la campaña. Otros países donde se han detectado ataques similares incluyen Bélgica, Estados Unidos, Colombia, Países Bajos y Alemania.

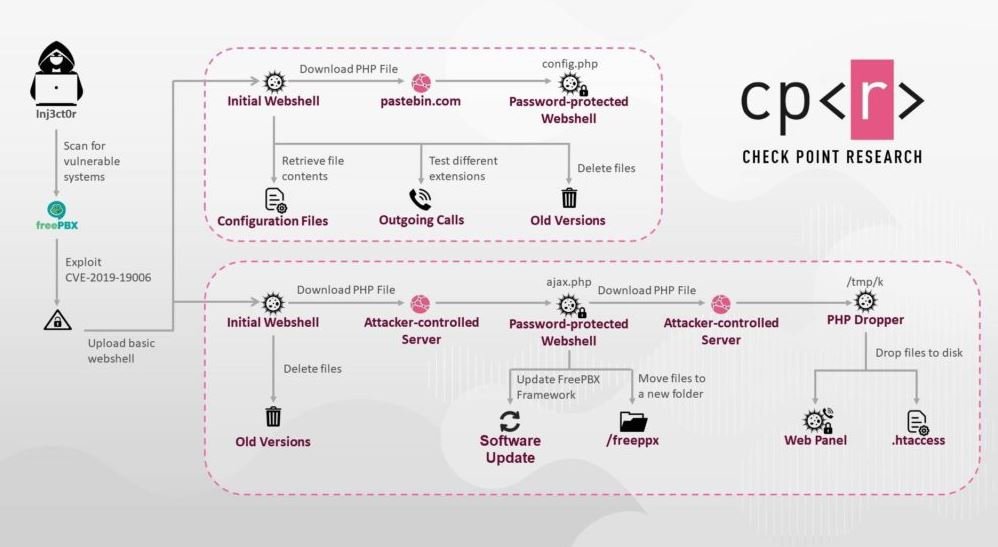

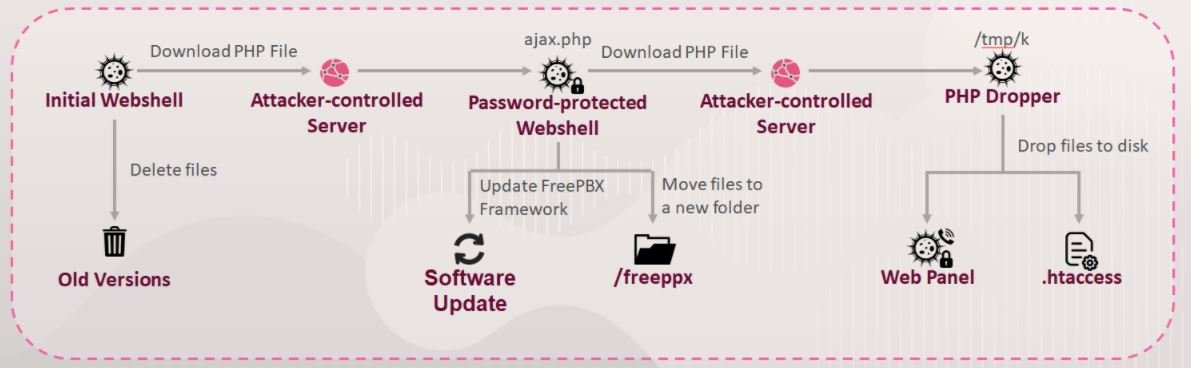

Este ataque explota la vulnerabilidad CVE-2019-19006, una falla crítica en los sistemas VoIP Sangoma y Asterisk, lo que les permite a usuarios externos obtener acceso de forma remota sin autenticación. Hace unos meses se lanzó un parche de seguridad para corregir esta vulnerabilidad, pero muchas organizaciones aún no lo han instalado, lo que las expone a los actores de amenazas.

Uno de los medios más comunes para explotar estos sistemas es realizar llamadas salientes sin que el sistema VoIP pueda registrar esta acción, lo que permite a los actores de amenazas marcar en secreto los números de tarifa premium configurados con el fin de generar dinero a expensas de las organizaciones afectadas.

Los actores de amenazas también generan ganancias vendiendo los accesos a estos sistemas en el mercado negro, lo que podría exponer a las víctimas a toda clase de ataques: “Es probable que estos criminales expongan a las organizaciones a otros ataques mediante la venta de su información comprometida en foros de hacking”, añade el reporte de seguridad.

Se recomienda que las organizaciones potencialmente afectadas cambiar sus nombres de usuario y contraseñas predeterminados en los dispositivos VoIP con el fin de evitar que sean comprometidos fácilmente. Además, de ser posible, los administradores de sistemas deberán establecer controles de seguridad VoIP para identificar cualquier conducta anómala en sus implementaciones.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.