Un equipo de investigadores de seguridad logró inyectar un shell web en el sistema de entretenimiento instalado en los aviones Boeing 747 con el fin de explotar una vulnerabilidad que ha existido desde hace más de 20 años. Los expertos aseguran que este es un ataque relativamente fácil de desplegar, aunque cabe decir que el Boeing 747 es una aeronave muy poco común en la actualidad.

“El sistema de entretenimiento en estos aviones tiene alrededor de 25 años de antigüedad, por lo que carece de muchas características de seguridad consideradas como estándar hoy en día; aún así, fue un verdadero desafío lograr el primer acceso al sistema objetivo”, señala el reporte de los investigadores.

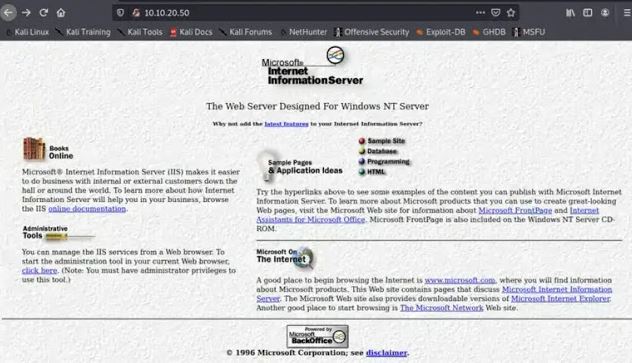

Este sistema ejecutaba un servidor de administración en Windows NT4 SP3, un antecedente de los servidores Windows actuales. La antigüedad de este sistema también representó un problema para los expertos, ya que no pudieron emplear herramientas de pentesting modernas: “Estas herramientas ni siquiera existían cuando NT4 dejó de utilizarse”, señala el reporte.

Uno de los principales inconvenientes al tratar de hackear NT4 es que, por lo general, la carga útil se ejecuta mediante la función cscript del sistema Windows, presente en todas las versiones del sistema y que funciona como herramienta de ejecución de scripts: “NT4 no cuenta con cscript, pues este sistema operativo es más viejo que la herramienta y no es posible ejecutar cualquier script para ejecutar código de forma remota.”

Otro impedimento es que este sistema es una estación de trabajo independiente, no un dominio, por lo que también era improbable interceptar el hashing en la red. Otro problema es que las pruebas en tiempo real exigían que la aeronave permaneciera encendida.

En lugar de emplear un enfoque de hacking reciente, los investigadores emplearon un pequeño truco de codificación de caracteres, realizando un recorrido de directorio durante la instalación del sistema. Los sistemas operativos modernos tienden a usar el estándar UTF-8, que codifica caracteres en un byte en lugar de dos como UTF-16, por lo que los investigadores tuvieron que recodificar los comandos antes de la implementación.

“En cada ataque de directorio, el programa atacado debe estar en el mismo disco que el servidor web. En nuestro caso, necesitábamos que la carpeta system32 estuviera en la misma unidad que el sistema de entretenimiento integrado”, mencionan los expertos. Los investigadores explotaron una segunda falla que les brindó acceso permanente a este sistema a través de un shell web. Esta falla es identificada como CVE-1999-1011 y fue descubierta hace más de 20 años.

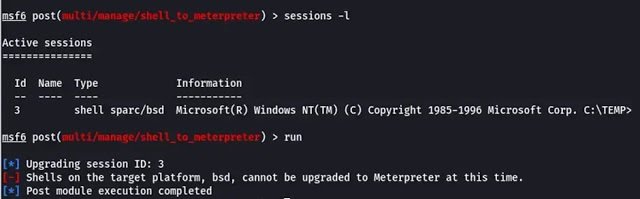

Finalmente los investigadores se infiltraron en el sistema utilizando el módulo de servidor TFTP de Metasploit para obtener acceso a la línea de comandos y recuperar el hashing de la contraseña de administrador.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.