Expertos reportan que las principales compañías operadoras telefónicas en E.U. han implementado algunas modificaciones en la forma de enrutar los mensajes SMS como un método para prevenir la explotación de una falla que permitiría a los actores de amenazas redirigir los mensajes de texto de forma arbitraria.

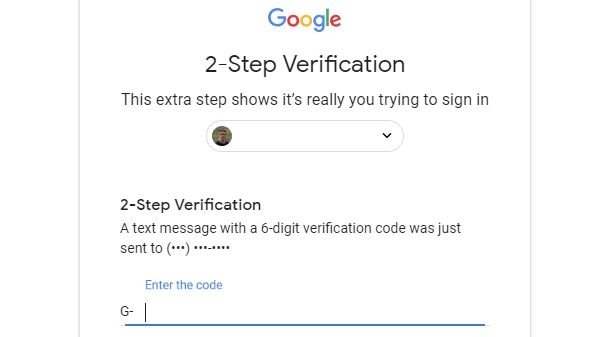

Según el reporte, presentado por Motherboard, los operadores decidieron implementar estos cambios después de recibir un análisis sobre la facilidad con la que se pueden redirigir estos mensajes y usar la información robada para acceder a las cuentas de redes sociales, correo electrónico o plataformas de banca en línea de los usuarios.

Como parte de las pruebas, Motherboard pagó apenas unos 15 dólares a un hacker para redirigir algunos mensajes SMS usando las herramientas de Sakari, una compañía especializada en el marketing masivo.

Sakari ofrece una herramienta de redireccionamiento de texto de una compañía llamada Bandwidth, que a su vez es suministrada por otra compañía llamada NetNumber, creando un complejo entramado de redes que solo ha contribuido a la aparición constante de fallas de seguridad; esto fue aprovechado por el hacker de Motherboard para acceder a las herramientas de Sakari sin requerir autenticación de ningún tipo.

Cabe mencionar que Sakari es principalmente usado para que las compañías importen su propio número telefónico y así enviar mensajes SMS de forma masiva. Un atacante podría abusar de esta plataforma con solo importar un número de teléfono y obtener acceso a los mensajes de texto almacenados en Sakari.

Al respecto Aerialink, una empresa de comunicaciones que ayuda a enrutar mensajes de texto, mencionó que los operadores inalámbricos ya no admiten la habilitación de SMS o MMS en números inalámbricos, pues afecta a todos los proveedores de SMS en el ecosistema móvil. En teoría, esto debe prevenir la explotación de la falla reportada por Motherboard.

Los expertos no tienen claro si este ataque ha sido explotado en escenarios reales, aunque señalan que la explotación es relativamente trivial, a diferencia de otras variantes de hacking móvil como el intercambio de SIM.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.