Decenas de miles de cámaras IP orientadas a Internet fabricadas por Hikvision, con sede en China, siguen sin parchear y son explotables a pesar de que se corrigió una vulnerabilidad de seguridad crítica hace casi un año.

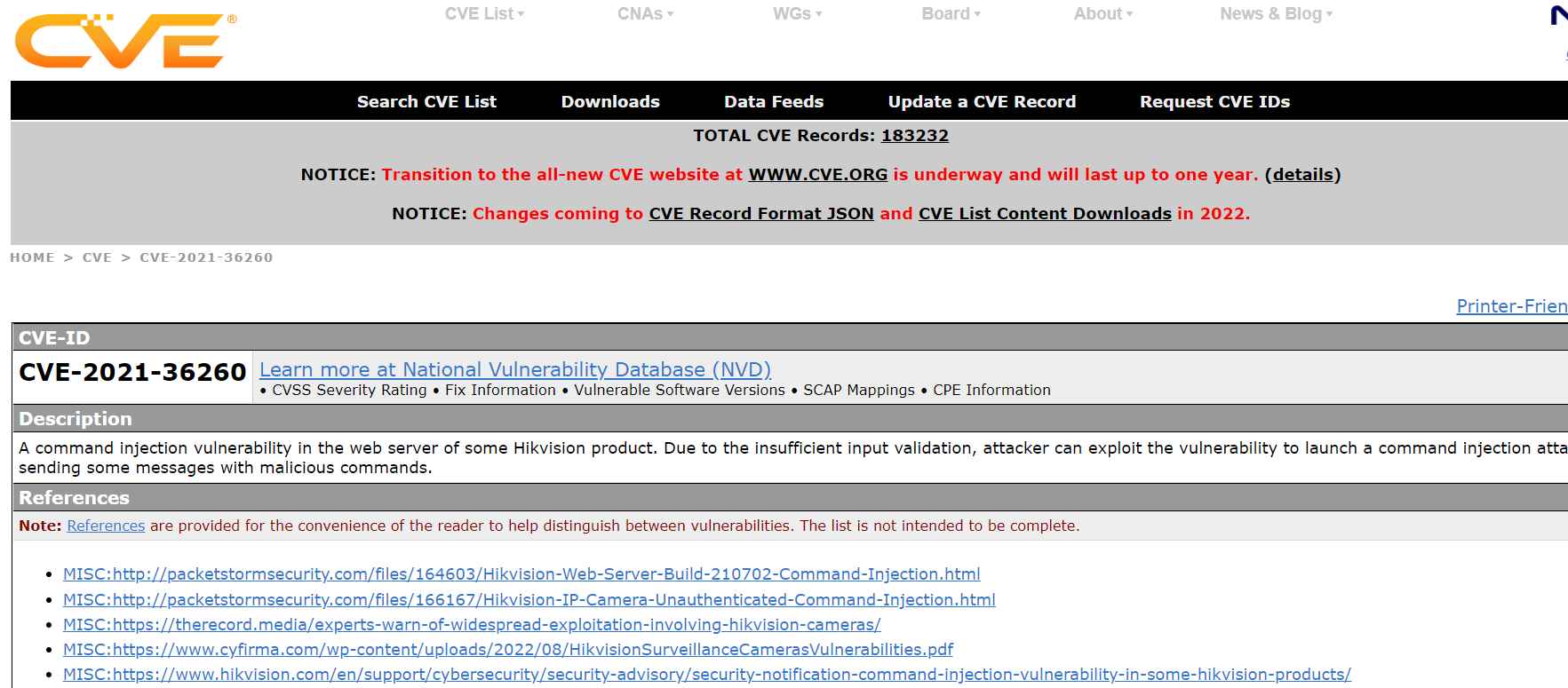

Investigadores de Cyfirma publicaron recientemente un informe afirmando que encontraron más de 80 000 cámaras en más de 100 países en línea, con puertos abiertos y sin protección contra CVE-2021-36260 , una vulnerabilidad de inyección de comandos explotable por cualquier persona con acceso HTTP a TCP puertos 80 o 443 de una cámara afectada.

Con un puntaje CVSS de 9.8 de 10 en gravedad, la vulnerabilidad de Hikvision se consideró lo suficientemente grave como para que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) lo agregue a su lista de vulnerabilidades de seguridad que ” debe parchear ” a principios de este año, debido a a que está siendo explotado.

Por lo tanto, tenemos miles de dispositivos expuestos públicamente (cámaras domésticas, nada menos) que son fáciles de explotar para obtener el control y han sido explotados, presumiblemente para presionarlos en redes de bots, lanzar ataques en otras redes, espiar a los propietarios y pronto.

En un informe de diciembre pasado, los investigadores de Fortinet dijeron que la vulnerabilidad de Hikvision estaba siendo atacada por “numerosas cargas útiles”, incluidas variantes de la botnet Mirai.

Cyfirma’s dijo que también descubrió múltiples instancias de delincuentes que colaboran en línea para explotar la vulnerabilidad de Hikvision. “Tenemos razones para creer que los grupos de amenazas chinos como MISSION2025/APT41, APT10 y sus afiliados, así como los grupos de actores de amenazas rusos desconocidos, podrían explotar las vulnerabilidades de estos dispositivos”, dijo Cyfirma.

Siendo tan simple como es de ejecutar, su uso conocido en el pasado y la discusión continua de sus méritos, es seguro asumir que las cámaras Hikvision sin parchear ya están comprometidas.

Los parches para los dispositivos Hikvision afectados, de los cuales hay más de 70 modelos, están disponibles en el sitio web del fabricante, donde Hikvision insta a sus distribuidores a “trabajar con sus clientes para garantizar una higiene cibernética adecuada e instalar el firmware actualizado”.

En cuanto a la ubicación de la mayoría de los dispositivos afectados, Cyfirma dijo que la mayoría de los que encontró estaban en China, seguida de Estados Unidos, Vietnam, Reino Unido y Ucrania.

“Las vulnerabilidades abiertas y los puertos en dichos dispositivos solo agravarán el impacto en las organizaciones objetivo y la destreza económica y estatal de sus países. Es fundamental parchear el software vulnerable de los productos de cámara Hikvision a la última versión”, dijo Cyfirma.

Este no es el primer roce de Hikvision con mala publicidad en los últimos años. En 2019, EE. UU. colocó el negocio en una lista de denegación comercial por acusaciones de que ayudó al gobierno chino a reprimir a los musulmanes uigures en el país al proporcionar cámaras de vigilancia.

Desde entonces, Estados Unidos también ha considerado una prohibición más amplia de Hikvision a través de restricciones a la inversión estadounidense en la empresa, así como la congelación de sus activos en los Estados Unidos.

Se están teniendo discusiones similares en el Reino Unido, donde varios legisladores respaldaron una campaña en julio para prohibir la venta o el uso de cámaras Hikvision o Dahua por las mismas razones basadas en los derechos humanos que en los EE. UU.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.