Expertos en ciberseguridad reportan la detección de Moobot, una botnet basada en Mirai desplegada de forma muy agresiva a través de una vulnerabilidad de inyección de comandos en múltiples productos desarrollados por la firma china Hikvision. Identificada como CVE-2021-36260, esta falla puede ser explotada de forma remota mediante el envío de mensajes especialmente diseñados.

A pesar de que la compañía abordó este error en septiembre con el lanzamiento de una actualización de firmware, miles de usuarios no se han tomado el tiempo de instalar las actualizaciones, por lo que el riesgo de seguridad sigue activo. Según un reporte de Fortinet, Moobot está explotando la falla para comprometer miles de dispositivos y extraer información confidencial.

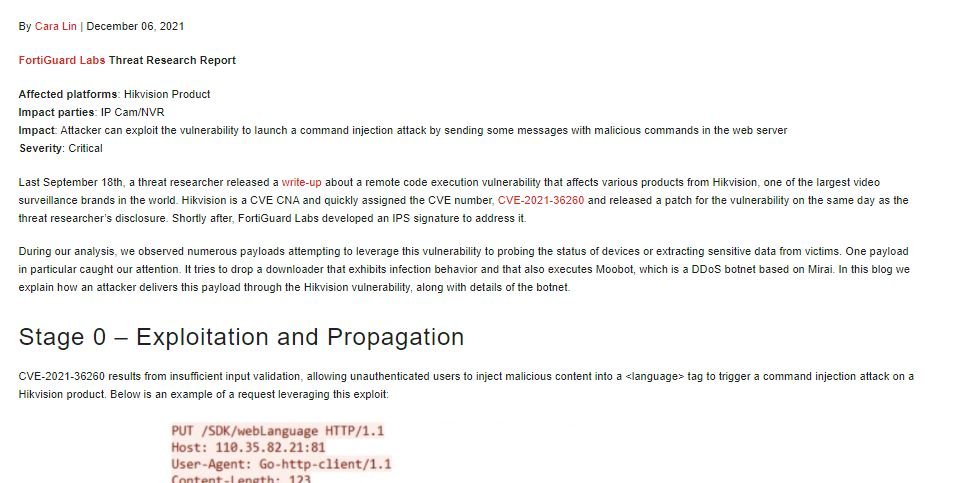

El proceso de explotación de la falla es relativamente simple, pues los actores de amenazas no requieren autenticarse en el sistema afectado, pues apenas se necesita enviar un mensaje especialmente diseñado a los dispositivos expuestos.

Como carga útil, los hackers usan principalmente un descargador identificado como “macHelper”, que se enfoca en buscar y ejecutar Moobot con el parámetro “hikvision”. Esta carga maliciosa también modifica comandos básicos para forzar fallas en los dispositivos afectados.

Los investigadores también han detectado algunos puntos comunes entre esta operación y Mirai, como la cadena de datos utilizada para la generación de cadenas alfanuméricas aleatorias. Moobot también presenta algunas características similares a las de Satori, otra popular variante de Mirai; estas operaciones comparten características como:

- Uso de descargadores separado

- Bifurcación del proceso /usr/sbin*

- Sobrescritura del archivo legítimo “macHelper” con el ejecutable Moobot

El objetivo de Moobot parece ser la incorporación de miles de dispositivos para una infraestructura de ataques de denegación de servicio (DoS). El servidor C&C envía un comando SYN flood junto con la dirección IP objetivo y el número de puerto expuesto al ataque.

El compromiso de un dispositivo puede resultar en un mayor consumo de energía, desgaste acelerado y la experimentación de constantes fallas. La mejor forma de prevenir esta clase de ataques es mantener siempre actualizados ya que los operadores de botnets suelen explotar fallas conocidas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.