Un investigador de seguridad descubrió 3 nuevas vulnerabilidades de ejecución de código en el kernel de Linux que podrían permitir que un atacante local o físico ejecute código en los sistemas afectados.}

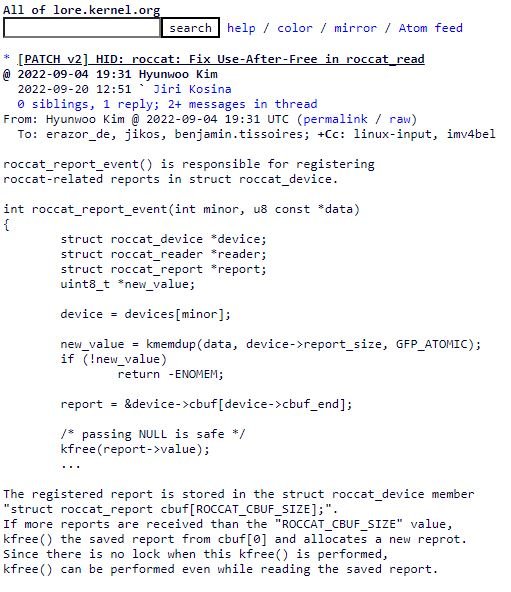

La primera vulnerabilidad rastreada como CVE-2022-41850 (puntaje CVSS: 8.4) es una vulnerabilidad de uso después de liberar debido a una condición de carrera en la función roccat_report_event en drivers/hid/hid-roccat.c . Al enviar un informe mientras se está copiando un informe->valor , un atacante local podría aprovechar esta vulnerabilidad para ejecutar código arbitrario en el sistema. CVE-2022-41850 afecta a Linux Kernel 5.19.12 y se solucionó mediante este parche.

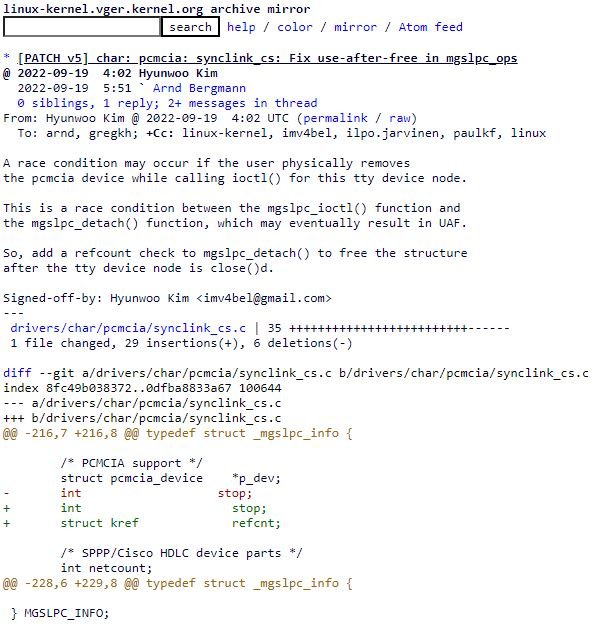

La segunda vulnerabilidad rastreada como CVE-2022-41848 (puntaje CVSS: 6.8), también es una vulnerabilidad de uso después de liberar debido a una condición de carrera entre mgslpc_ioctl y mgslpc_detach en drivers/char/pcmcia/synclink_cs.c . Al eliminar un dispositivo PCMCIA mientras llama a ioctl, un atacante podría aprovechar esta vulnerabilidad para ejecutar código arbitrario en el sistema. Esta afecta a Linux Kernel 5.19.12 y se solucionó mediante este parche .

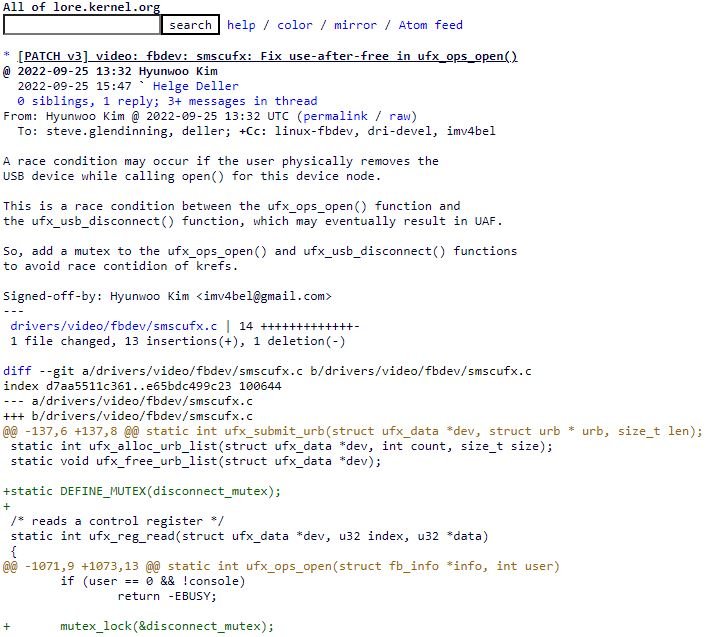

La tercer vulnerabilidad se rastrea como CVE-2022-41849 (puntaje CVSS: 6.8) es una vulnerabilidad de uso después de liberar debido a una condición de carrera entre ufx_ops_open y ufx_usb_disconnect en drivers/video/fbdev/smcufx.c. Al quitar un dispositivo USB mientras se llama a open(), un atacante físico podría aprovechar esta vulnerabilidad para ejecutar código arbitrario en el sistema. Esta afecta a Linux Kernel 5.19.12 y se solucionó mediante este parche.

Se recomienda a los administradores que apliquen las actualizaciones adecuadas en sus distribuciones de Linux tan pronto como las reciban de sus respectivas distribuciones. También se recomiendan para permitir que solo los usuarios de confianza accedan a los sistemas locales y siempre supervisen los sistemas afectados.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.