En agosto, los investigadores de ESET detectaron una instancia de Operation In(ter)ception que usaba señuelos para vacantes de trabajo en la plataforma de intercambio de criptomonedas Coinbase para infectar a los usuarios de macOS con malware. En los últimos días, SentinelOne ha visto una variante adicional en la misma campaña utilizando señuelos para posiciones abiertas en el intercambio rival Crypto.com . En esta publicación, revisamos los detalles de esta campaña en curso y publicamos los últimos indicadores de compromiso.

La campaña de Coinbase recurre a Crypto.com

El actor de amenazas APT vinculado a Corea del Norte, Lazarus, ha estado utilizando señuelos para ofertas de trabajo atractivas en varias campañas desde al menos 2020, incluida la orientación a contratistas aeroespaciales y de defensa en una campaña denominada ‘Operación Trabajo de ensueño’.

Si bien esas campañas distribuyeron malware de Windows, se descubrió malware de macOS utilizando una táctica similar.

Primera Etapa y Persistencia

Aunque en esta etapa no está claro cómo se distribuye el malware, informes anteriores sugirieron que los actores de amenazas atraían a las víctimas a través de mensajes dirigidos en LinkedIn.

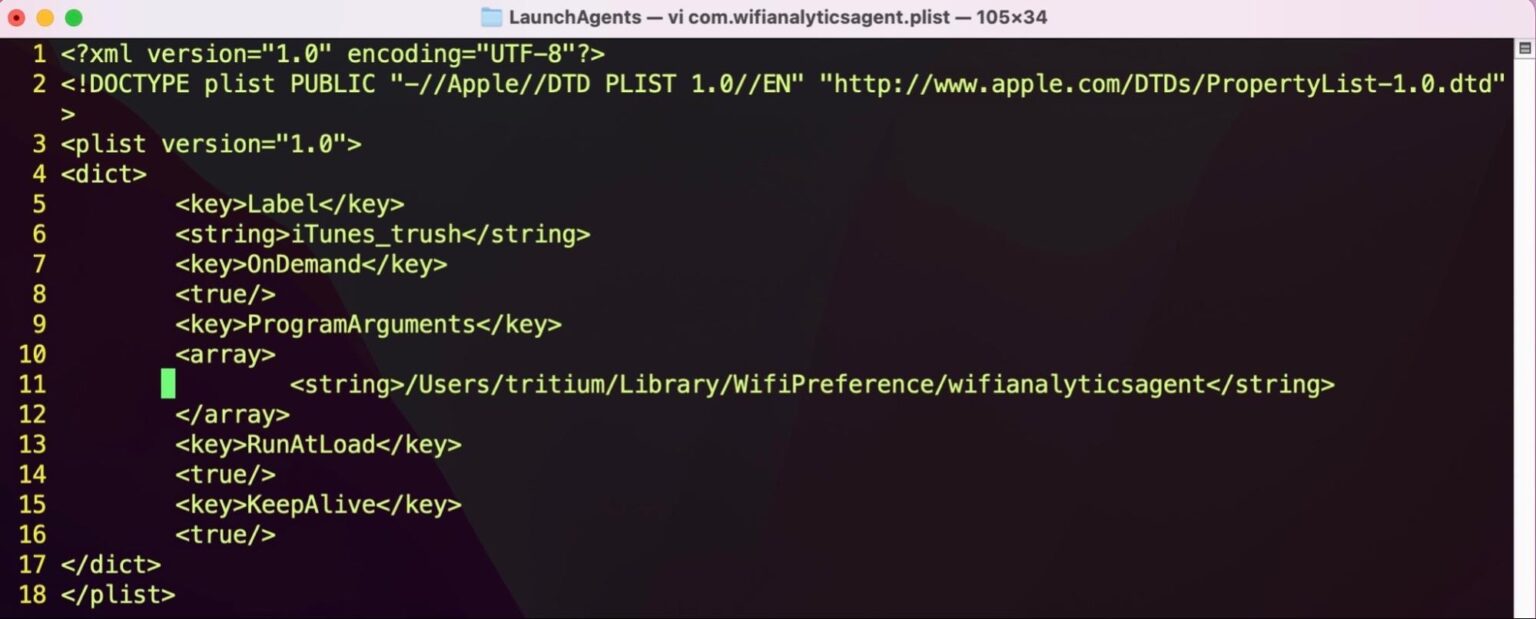

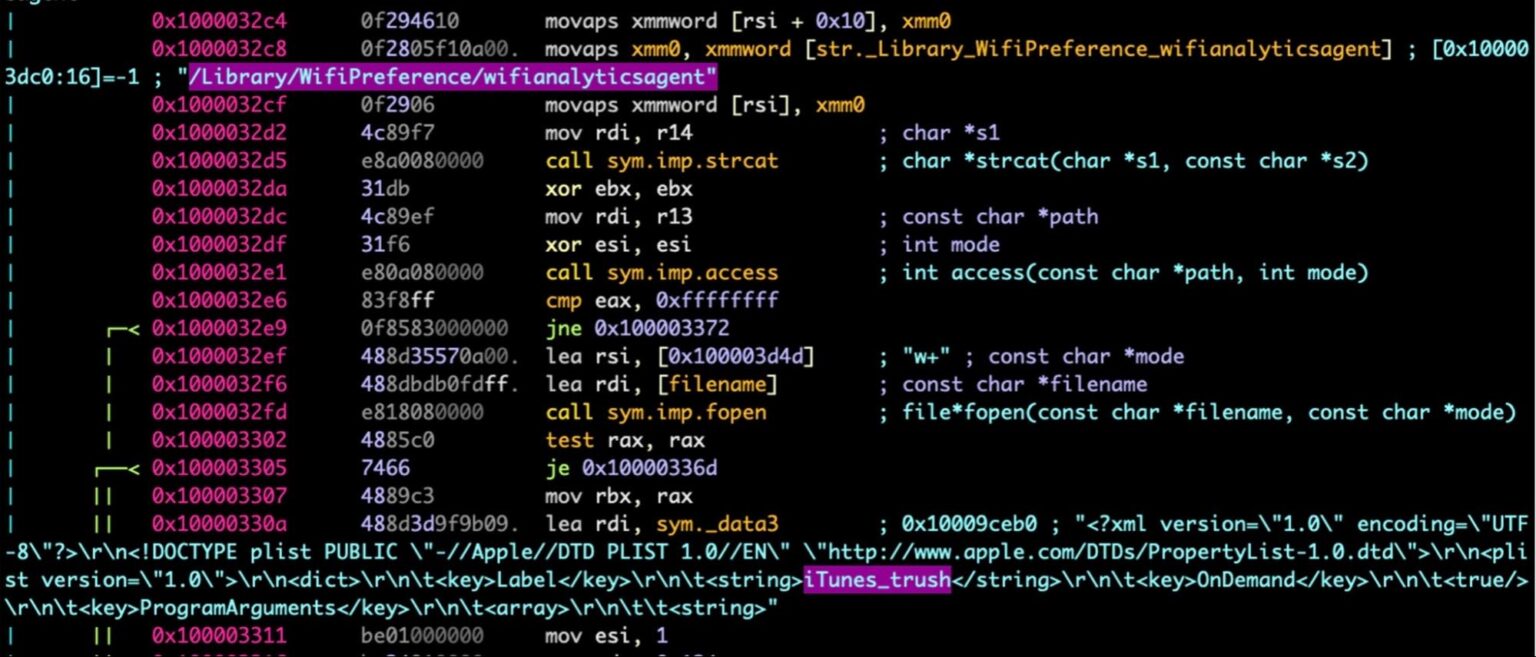

El cuentagotas de la primera etapa es un binario Mach-O que es una plantilla similar al safarifontsagentbinario utilizado en la variante Coinbase. La primera etapa crea una carpeta en la biblioteca del usuario llamada “WifiPreference” y coloca un agente de persistencia en ~/Library/LaunchAgents/com.wifianalyticsagent.plist, apuntando a un ejecutable en la carpeta WifiPreferences llamado wifianalyticsagent.

LaunchAgent usa la misma etiqueta que en la variante Coinbase, es decir iTunes_trush, pero cambia la ubicación del ejecutable de destino y el nombre del archivo del agente. El análisis del binario muestra que estos detalles simplemente están codificados en la startDaemon()función en el momento de la compilación y como tal es probable que haya más variantes existentes o próximas.

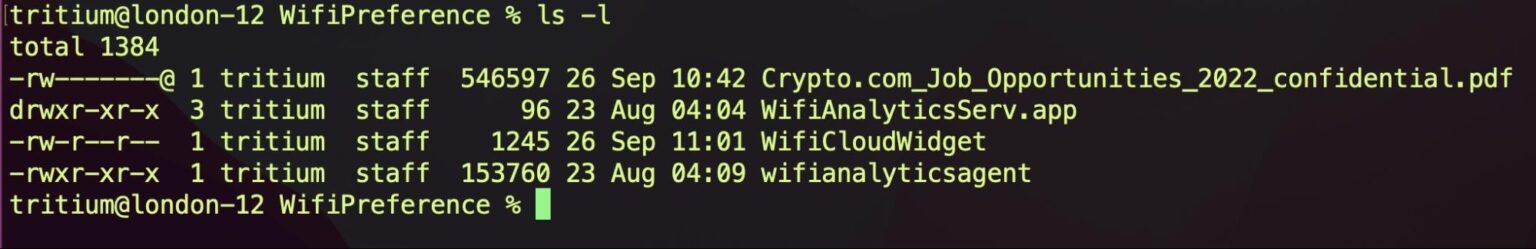

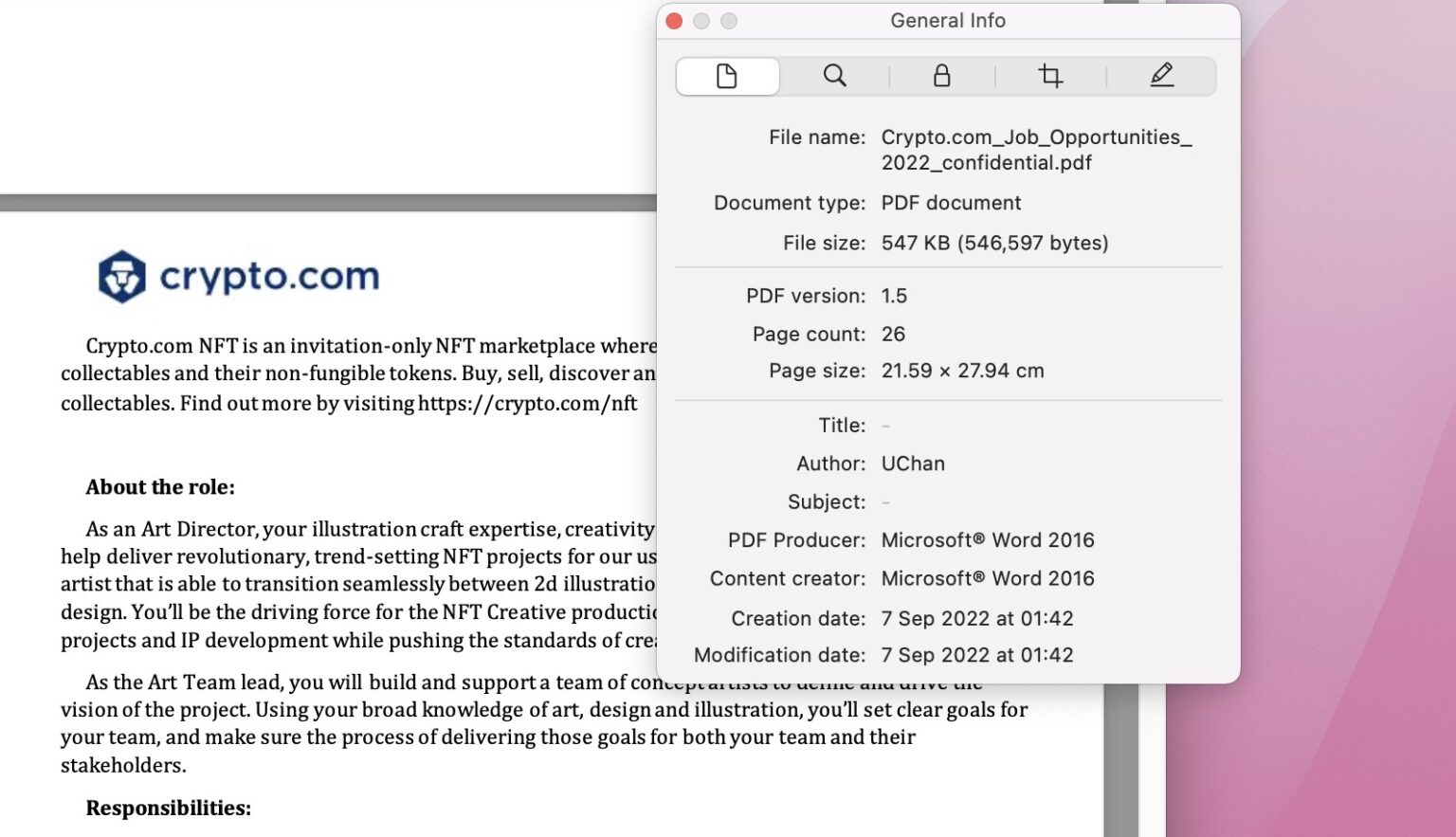

La carpeta WifiPreference contiene varios otros elementos incluido el documento señuelo Crypto.com_Job_Opportunities_2022_confidential.pdf.

El PDF es un volcado de 26 páginas de todas las vacantes en Crypto.com. De acuerdo con las observaciones de la campaña anterior, este PDF se crea con MS Word 2016, PDF versión 1.5. El autor del documento aparece como “UChan”.

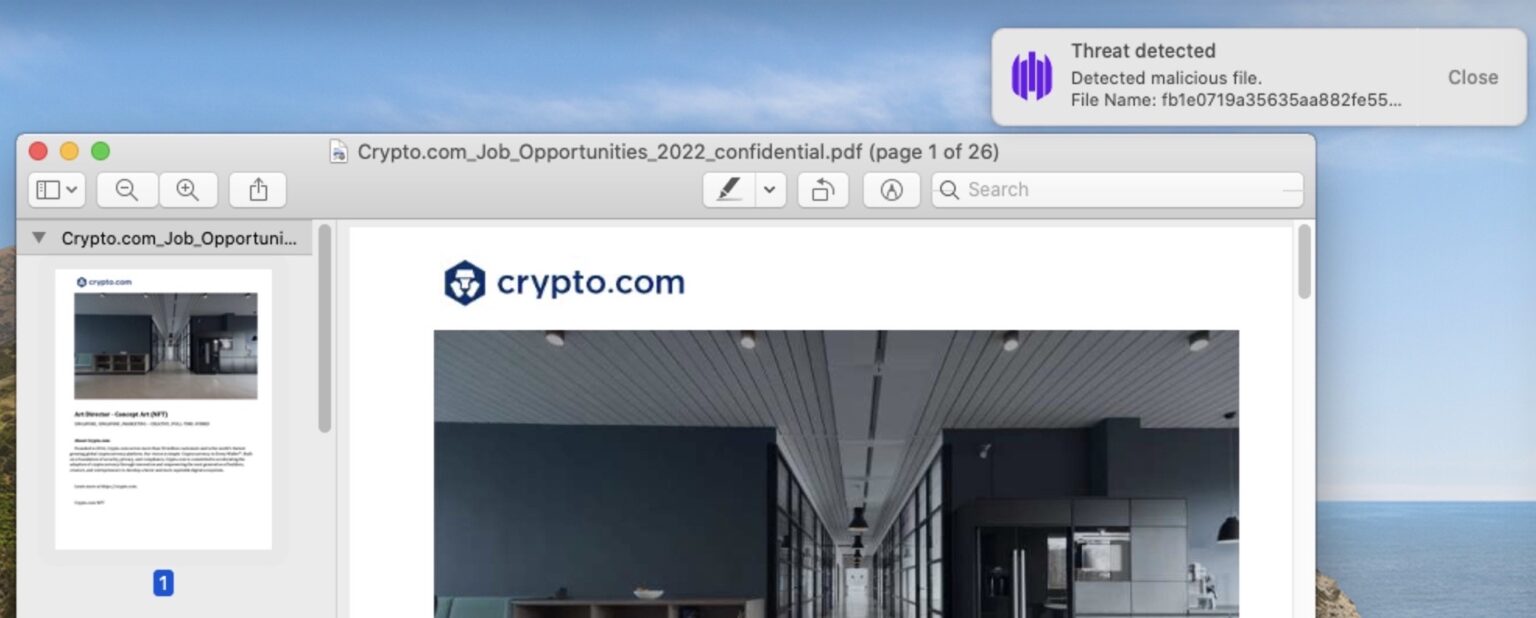

El malware de primera etapa abre el documento señuelo PDF y borra el estado guardado actual de la Terminal.

abra '/Users/tritium/Library/WifiPreference/Crypto.com_Job_Opportunities_2022_confidential.pdf' &&

rm -rf '/Users/tritium/Library/Saved Application State/com.apple.Terminal.savedState'

La segunda etapa en la variante Crypto.com es un paquete de aplicaciones básico llamado “WifiAnalyticsServ.app”; esto refleja la misma arquitectura que se ve en la variante Coinbase que utilizó una segunda etapa llamada “FinderFontsUpdater.app”. La aplicación utiliza el identificador de paquete finder.fonts.extractory existe desde al menos 2021.

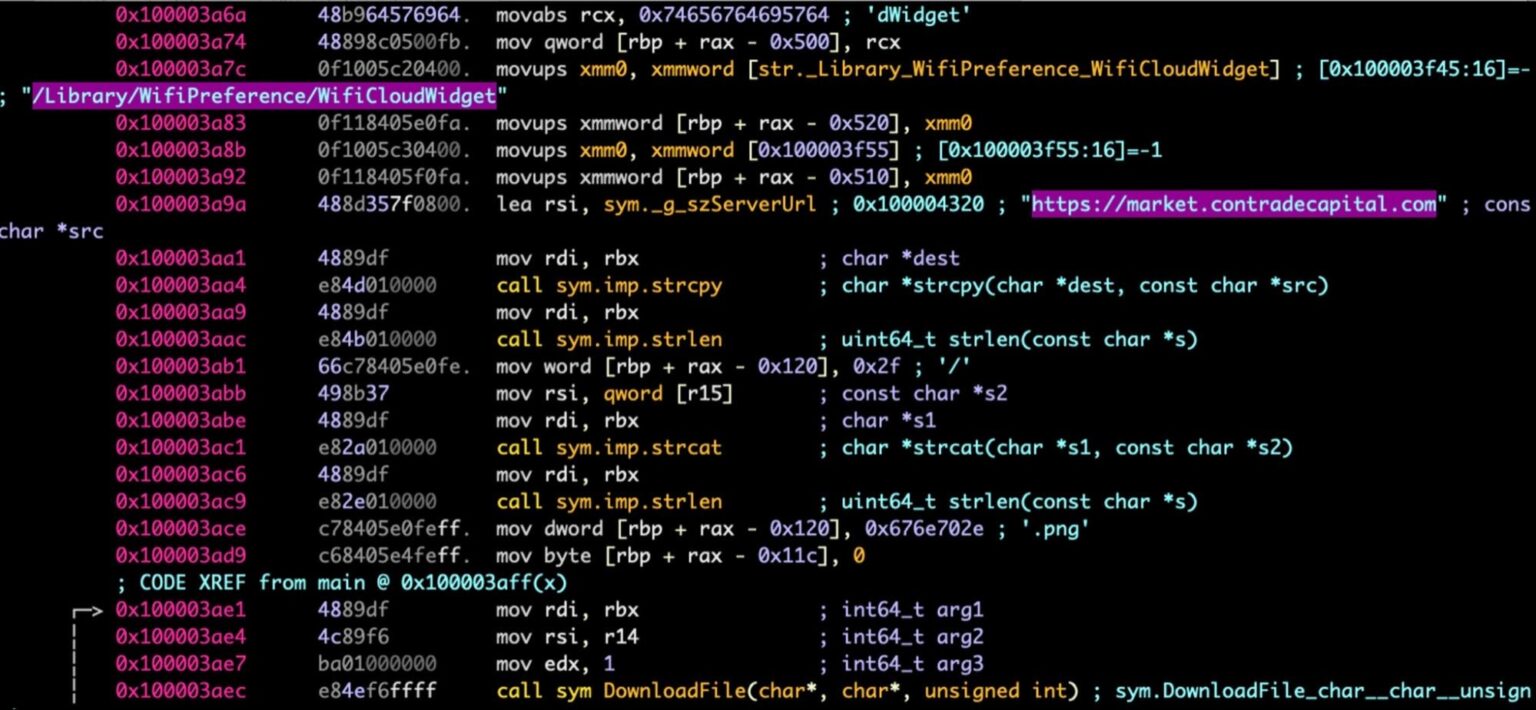

El propósito principal de la segunda etapa es extraer y ejecutar el binario de la tercera etapa, wifianalyticsagent. Esto funciona como un descargador desde un servidor C2. La variante Coinbase usó el dominio concrecapital[.]com. En la muestra de Crypto.com, esto ha cambiado a market.contradecapital[.]com.

La carga útil se escribe en la carpeta WifiPreference como WifiCloudWidget. Desafortunadamente, debido a que el C2 estaba fuera de línea cuando analizamos la muestra no pudimos recuperar la WifiCloudWidgetcarga útil.

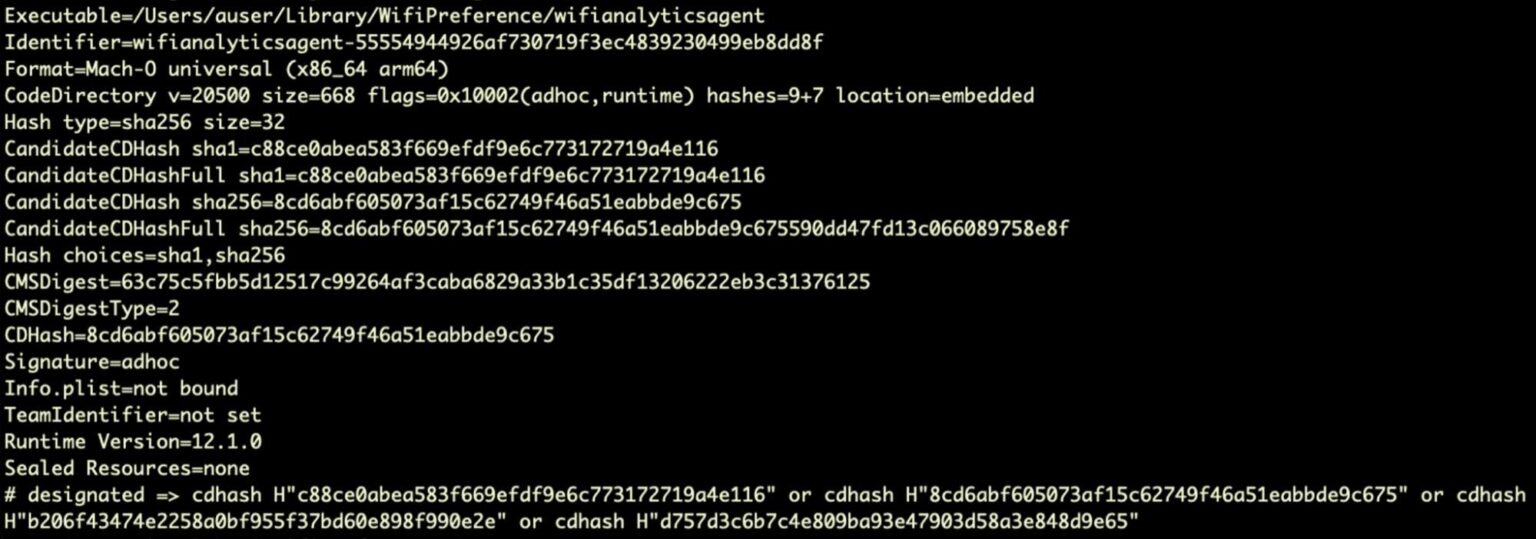

Los actores de la amenaza no han hecho ningún esfuerzo por cifrar u ofuscar ninguno de los binarios lo que posiblemente indica campañas a corto plazo y/o poco temor a ser detectados por sus objetivos. Los binarios son todos Mach-O universales capaces de ejecutarse en máquinas de silicio Intel o M1 Apple y están firmados con una firma ad hoc , lo que significa que pasarán las verificaciones Gatekeeper de Apple a pesar de no estar asociados con una identidad de desarrollador reconocida.

Mantenerse protegido contra el malware Lazarus

Los clientes de SentinelOne están protegidos contra las variantes de malware utilizadas en esta campaña. Para aquellos que actualmente no están protegidos por SentinelOne, se insta a los equipos de seguridad y administradores a revisar los indicadores de compromiso al final de esta publicación.

Conclusión

El actor de amenazas Lazarus ( también conocido como Nukesped) continúa apuntando a las personas involucradas en los intercambios de criptomonedas. Este ha sido un tema de larga data que se remonta a las campañas de AppleJeus que comenzaron en 2018. Operation In(ter)ception parece estar extendiendo los objetivos de los usuarios de las plataformas de intercambio de criptomonedas a sus empleados en lo que puede ser un esfuerzo combinado para llevar a cabo espionaje y robo de criptomonedas.

Indicadores de compromiso

| SHA 1 | Nombre/Descripción |

| a57684cc460d4fc202b8a33870630414b3bbfafc | 1st Stage, xxx |

| 65b7091af6279cf0e426a7b9bdc4591679420380 | Crypto.com_Job_Opportunities_2022_confidential.pdf _ |

| 1f0f9020f72aa5a38a89ffd6cd000ed8a2b49edc | 2nd Stage, WifiAnalyticsServ |

| 1b32f332e7fc91252181f0626da05ae989095d71 | 3rd stage, wifianalyticsagent |

Comunicacionesmarket.contradecapital[.]com

Persistencia~/Library/LaunchAgents/com.wifianalyticsagent.plist

Rutas de archivo

~ /Biblioteca/ WifiPreference/WifiAnalyticsServ.app

~ /Biblioteca/ WifiPreference/WifiCloudWidget

~ /Librería/ WifiPreference/wifianalyticsagent

~ /Biblioteca/ WifiPreference/Crypto.com_Job_Opportunities_2022_

confidencial.pdf

Etiquetas e identificadores de paquetesiTunes_trushfinder.fonts.extractor

Fuente: https://www.sentinelone.com/blog/lazarus-operation-interception-targets-macos-users-dreaming-of-jobs-in-crypto/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.