Los ciberdelincuentes han utilizado dos tipos de malware de punto de venta (POS) para robar los detalles de más de 167 000 tarjetas de crédito de las terminales de pago. Si se vende en foros clandestinos, el botín podría reportar a los ladrones más de $3.3 millones.

El servidor back-end de comando y control (C2) que opera el malware MajikPOS y Treasure Hunter permanece activo, según Nikolay Shelekhov y Said Khamchiev de Group-IB, y “el número de víctimas sigue creciendo”, dijeron esta semana.

La unidad de inteligencia de amenazas de la firma de seguridad identificó el servidor C2 en abril y determinó que los operadores robaron información de pago perteneciente a decenas de miles de titulares de tarjetas de crédito entre febrero de 2021 y el 8 de septiembre de 2022. Casi todas las víctimas son estadounidenses con tarjetas de crédito emitidas por bancos estadounidenses.

Tras el descubrimiento, los investigadores entregaron la información a una organización de intercambio de amenazas con sede en los EE. UU., así como a las agencias de aplicación de la ley. No han atribuido el malware a un grupo criminal en particular.

Los programas maliciosos MajikPOS y Treasure Hunter infectan los terminales POS de Windows y escanean los dispositivos para aprovechar los momentos en que los datos de la tarjeta se leen y almacenan en texto sin formato en la memoria. Treasure Hunter, en particular, realiza este llamado raspado de RAM: examina minuciosamente la memoria de los procesos que se ejecutan en el registro en busca de datos de banda magnética recién extraídos de la tarjeta bancaria de un comprador durante el pago. MajikPOS también escanea las PC infectadas en busca de datos de tarjetas. Esta información luego se transmite de vuelta al servidor C2 de los operadores de malware.

MajikPOS y Traseure Hunter

De las dos cepas de malware de POS utilizadas en esta campaña, MajikPOS es la más nueva y se vio por primera vez dirigida a dispositivos de POS en 2017. Los operadores de malware probablemente comenzaron con Treasure Hunter y luego lo combinaron con el nuevo MajikPOS debido a las características más avanzadas de este último.

Esto incluye “un panel de control visualmente más atractivo, un canal de comunicación encriptado con C2 y registros más estructurados”, en comparación con Treasure Hunter, según Group-IB. “Las tablas de la base de datos de MajikPOS contienen información sobre la geolocalización del dispositivo infectado, el nombre del sistema operativo y el número de identificación del hardware”.

Para infectar una tienda con MajikPOS, los malhechores generalmente comienzan escaneando las redes en busca de servicios de escritorio remoto VNC y RDP abiertos y poco seguros, y luego entran por la fuerza bruta o compran acceso o credenciales para estos sistemas. El malware, una vez instalado con suficientes privilegios, puede recopilar la información de la tarjeta de pago de los compradores desde los terminales comprometidos.

Treasure Hunter apareció por primera vez en 2014 antes de que el código fuente se filtrara en un foro de habla rusa. Su uso principal es el raspado de RAM y probablemente se instale de la misma manera que MajikPOS.

Hoy en día, tanto MajikPOS como Treasure Hunter se pueden comprar y vender en mercados nefastos.

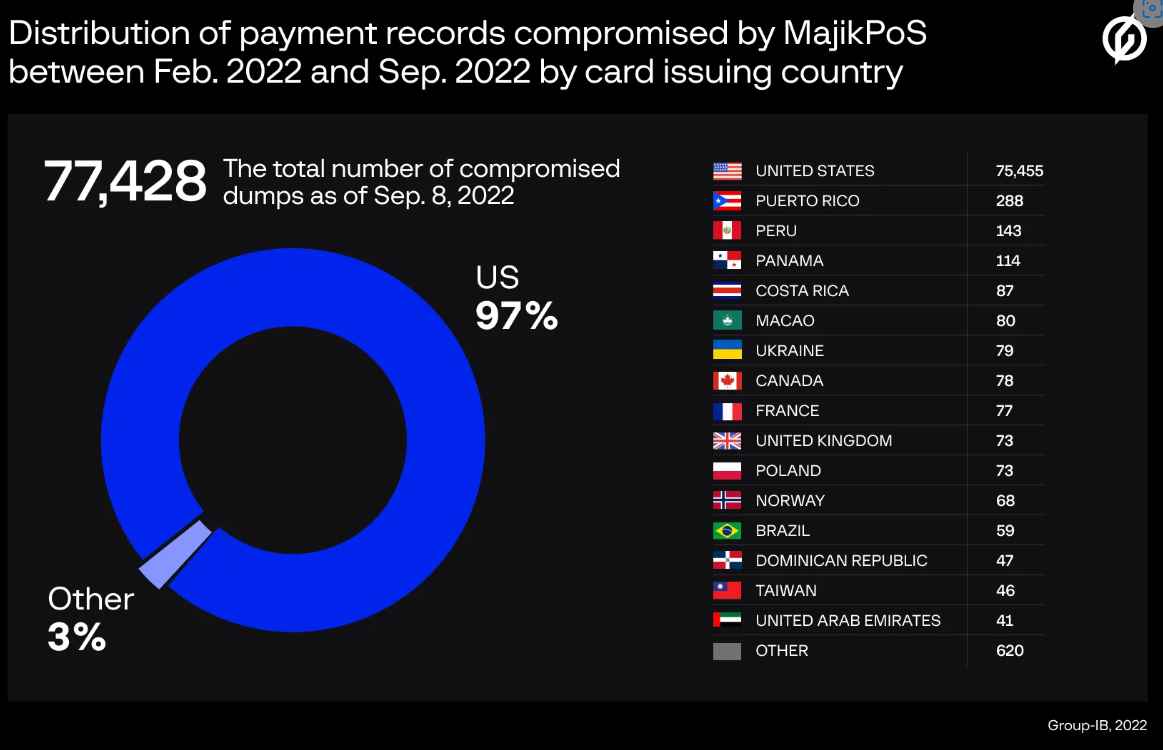

En una investigación de meses, Group-IB analizó alrededor de 77 400 volcados de tarjetas del panel MajikPOS y otros 90 000 del panel Treasure Hunter, escribieron los investigadores. Casi todas (el 97 % o 75 455) de las tarjetas comprometidas por MajikPOS fueron emitidas por bancos estadounidenses y el 3 % restante se distribuyó por todo el mundo.

El panel de Treasure Hunter contó una historia similar con el 96 por ciento (86,411) emitidos en los EE. UU.

Para poner esto en contexto, el valor del mercado (negro) para los volcados de tarjetas entre abril de 2021 y abril de 2022 alcanzó los 908,7 millones de dólares, según datos de Group-IB Threat Intelligence. “Dado lo raros que son y para la cantidad de actividades fraudulentas que se pueden usar, los volcados de tarjetas suelen ser más caros que los datos de texto de la tarjeta (también conocido como CC)”, dijeron Shelekhov y Khamchiev y agregaron que el precio promedio por volcado de tarjeta es de unos 20 dólares.

El malware POS se ha vuelto menos popular en los últimos años a medida que los sistemas de procesamiento de tarjetas de crédito han evolucionado para combatir dicha vulnerabilidad. La mayoría de los estafadores se han pasado a los rastreadores de JavaScript, que recopilan números de tarjeta, fechas de vencimiento, nombres de propietarios, direcciones y CVV de sitios web de compras infectados.

Aún así, el malware POS sigue siendo una “grave amenaza” para las empresas y las personas en las que las tarjetas de crédito representan el principal mecanismo de procesamiento de pagos, señalan Shelekhov y Khamchiev. “Uno de esos países es Estados Unidos, que sigue siendo un objetivo deseable para los actores de amenazas que buscan robar vertederos de banda magnética”, agregaron.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.