Se ha publicado una nueva herramienta de descifrado que ayuda a las víctimas de una versión de ransomware basada en el código fuente de Conti publicado anteriormente. Las pandillas de ransomware como Conti han dominado el panorama criminal desde 2019. Los datos de Conti, incluido su código fuente, quedaron expuestos en marzo de 2022 después de una lucha interna provocada por una crisis geopolítica en Europa. La versión identificada fue difundida por una pandilla de ransomware desconocida y ha sido utilizada contra corporaciones y entidades públicas. El malware conocido como Conti apareció por primera vez antes de finales de 2019 y continuó bastante activo durante todo 2020. Fue responsable de más del 13 por ciento de todas las víctimas de ransomware durante este tiempo. Sin embargo, después de la divulgación del código fuente del ransomware Conti hace un año, varias variantes del ransomware fueron generados por una variedad de grupos criminales y empleados en los ataques que llevaron a cabo.

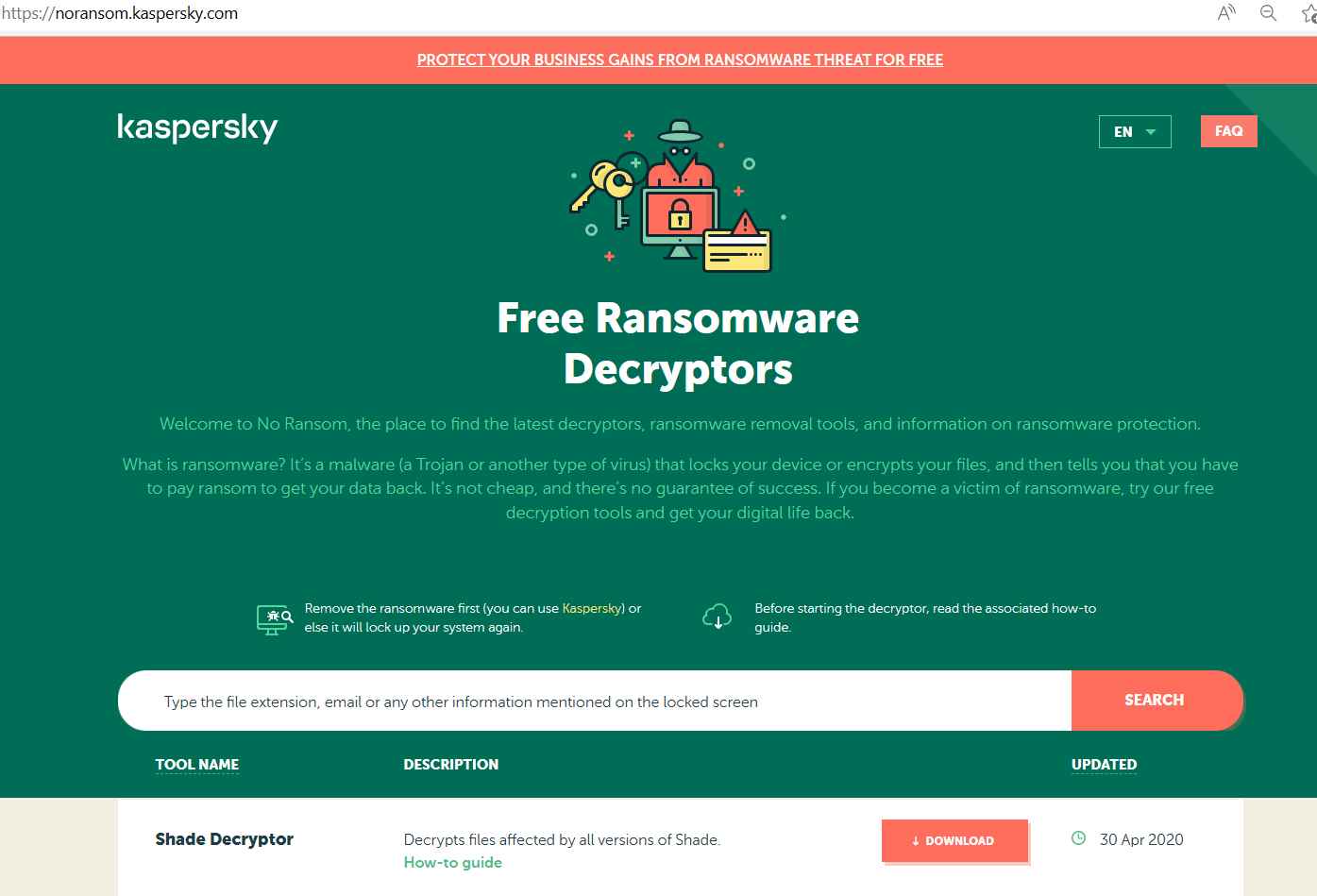

Fedor Sinitsyn, analista de malware de Kaspersky, dijo que el ransomware ha seguido siendo el arma principal utilizada por los ciberdelincuentes durante varios años seguidos. “Pero, dado que investigamos las tácticas, técnicas y procedimientos (TTP) de muchas pandillas de ransomware e identificamos que muchas de ellas funcionan de manera similar, ahora es más fácil para nosotros evitar los ataques. En nuestro sitio web titulado “Sin rescate”, es posible que ya encuentre la herramienta de descifrado que se puede usar contra la última actualización basada en Conti. Sin embargo, nos gustaría subrayar que el enfoque óptimo es aumentar las defensas y detener a los atacantes en las primeras etapas de su incursión, evitando así el despliegue de ransomware y reduciendo las repercusiones del ataque.

A fines del mes de febrero de 2023, los especialistas de Kaspersky descubrieron una nueva pieza de material robado que se había publicado en foros en línea. Kaspersky puso a disposición una nueva versión del descifrador público después de que la empresa analizara el material, que incluía 258 claves privadas, código fuente y algunos descifradores precompilados. Esto se hizo para ayudar a cualquiera que tuviera sus archivos encriptados por una variante del ransomware Conti.

Los especialistas encontraron la forma del malware que había sido comprometido en diciembre de 2022. Las claves habían sido robadas. Se llevaron a cabo varios ataques cibernéticos a empresas privadas y agencias gubernamentales utilizando esta cepa.

Las claves privadas expuestas se pueden encontrar en un total de 257 archivos diferentes (solo una de estas carpetas contiene dos claves). Algunos de ellos incluyen descifradores desarrollados previamente y varios archivos convencionales: documentos, imágenes, etc. Quizás estos últimos sean archivos de prueba, un puñado de archivos que la víctima entrega a los atacantes para asegurarse de que los archivos puedan ser descifrados.

34 de estas categorías enumeran específicamente empresas y organizaciones gubernamentales. Teniendo en cuenta que una carpeta se refiere a una víctima y que los descifradores se hicieron para las víctimas que pagaron el rescate, se puede inferir que 14 víctimas de las 257 pagaron el dinero a los atacantes.

Después de realizar un análisis en profundidad de los datos, los profesionales de la ciberseguridad ahora han puesto a disposición una versión actualizada del descifrador público para ayudar a cualquiera que haya sido víctima de la última versión del ransomware Conti. El algoritmo de descifrado y las 258 claves se incluyeron en la versión más reciente del programa RakhniDecryptor que ofrece Kaspersky, que es la versión 1.40.0.00. Además, la herramienta de descifrado se puede encontrar en el sitio web “No Ransom” de Kaspersky, al que se puede acceder en https://noransom.kaspersky.com.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.