Actualmente existen múltiples variedades de herramientas para trabajos de pentesting, principalmente para el escaneo del sistema objetivo. En esta ocasión, los expertos en pentesting del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo usar REDHAWK desde su smartphone, ya que esta herramienta de exploración nos brindará toda clase de información sobre el objetivo, incluyendo el tipo de objetivo, debilidades y configuraciones en general usando el emulador Termux.

Recuerde que este material fue elaborado con fines enteramente académicos, por lo que IICS no se hace responsable del mal uso que pueda darse a la herramienta.

DESCARGA E INSTALACIÓN

Para empezar, como de costumbre, actualizaremos Termux y su contenido con los siguientes comandos:

apt update && apt upgrade

Descargar desde Github:

apt install git

Descargar PHP:

apt install php

Descargar el script:

git clone https://github.com/Tuhinshubhra/RED_HAWK

A continuación ejecutaremos el siguiente comando:

cd RED_HAWK

php rhawk.php

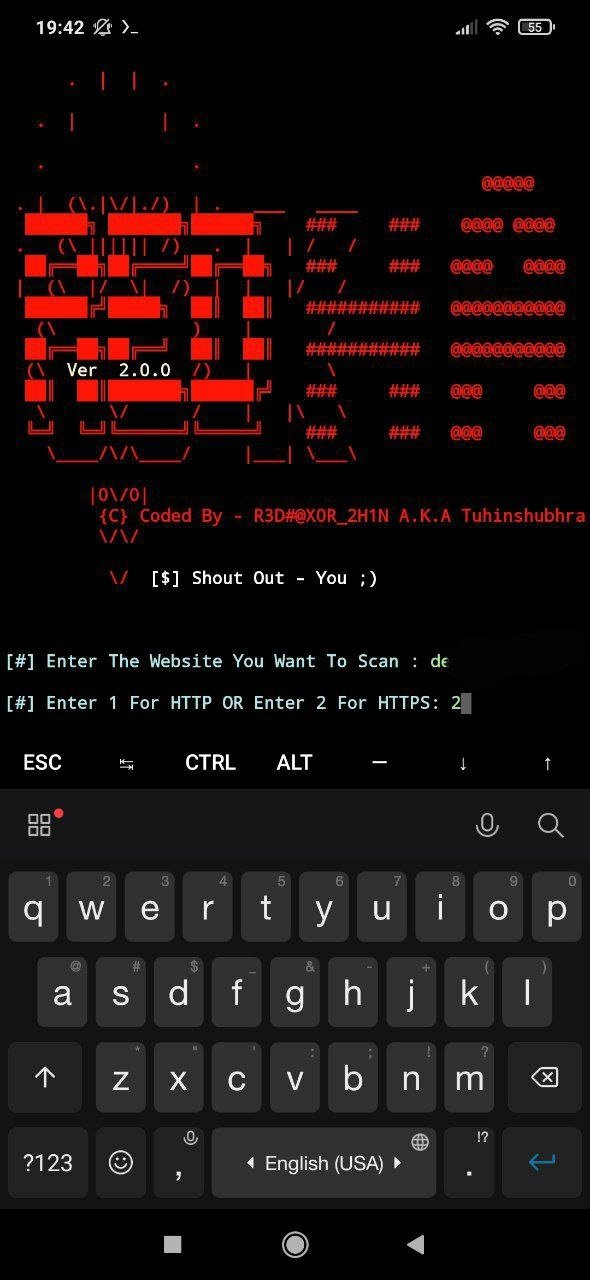

Después de lanzar la herramienta, ingresamos la URL del objetivo (sin HTTP/HTTPS) y seleccionamos http/ https como el siguiente elemento:

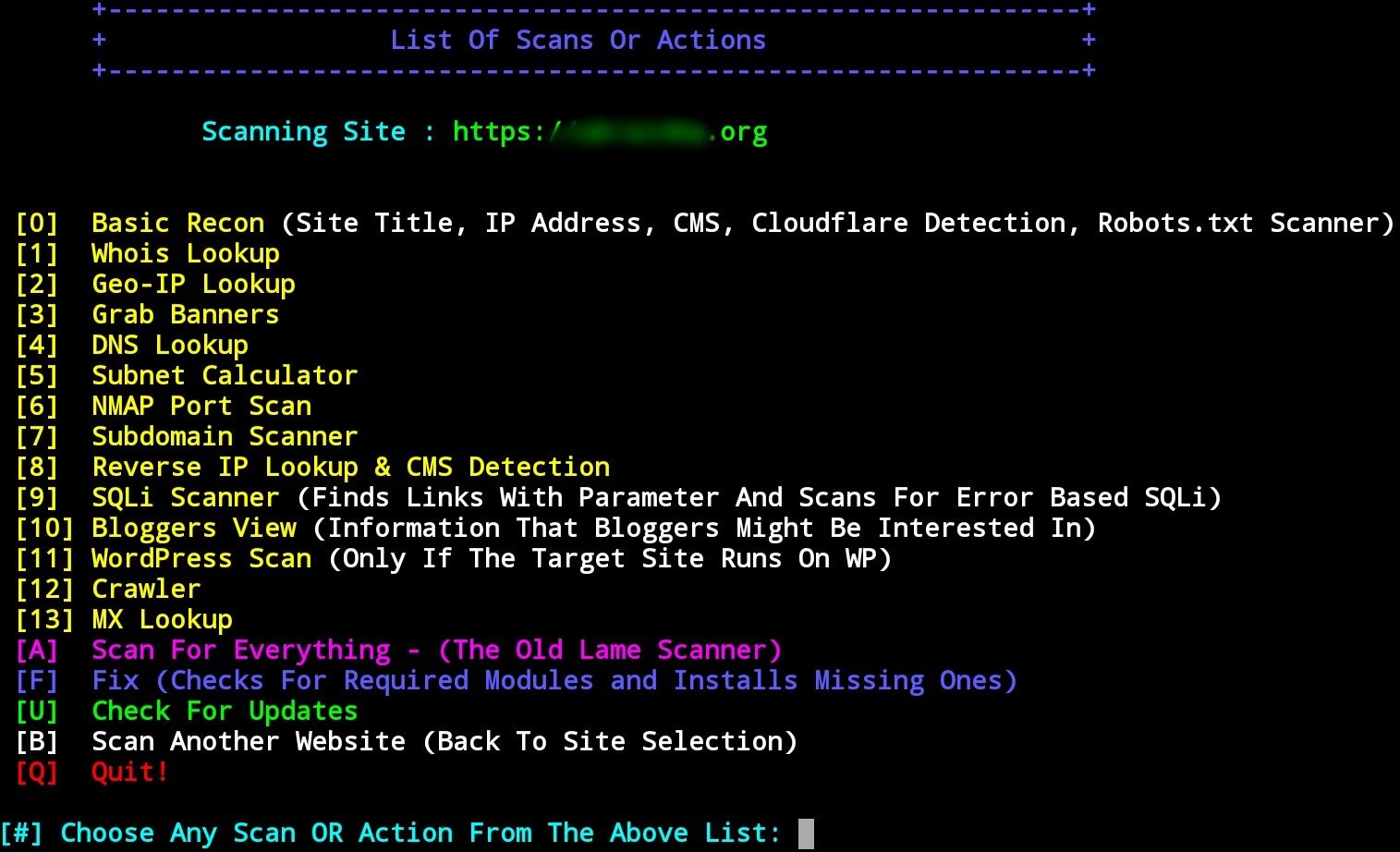

A continuación, debemos seleccionar el tipo de verificación.

Como nos muestran los expertos en pentesting, REDHAWK tiene múltiples opciones de verificación del sitio web objetivo:

- ESCANEO BÁSICO:

- Nombre del sitio web

- Dirección IP

- Descubrimiento de servidor web

- Descubrimiento de CMS

- Detección de Cloudflare

- Escáner de robots.txt

- Búsqueda de Whois

- Buscar por geo-IP

- Tomar banners

- Búsqueda de DNS

- Calculadora de subred

- Escaneo de puertos Nmap

- ESCÁNER DE SUBDOMINIO:

- Subdominio

- dirección IP

- BÚSQUEDA INVERSA DE IP Y DESCUBRIMIENTO DE CMS:

- Nombre de host

- dirección IP

- CMS

- Escáner basado en errores SQLi

- BLOGGERS VIEW:

- Código de respuesta HTTP

- Nombre del sitio

- Clasificación de Alexa

- Autoridad de dominio

- Autoridad de la página

- Extractor de enlaces a redes sociales

- Captura de enlaces

- RASTREO DE WORDPRESS:

- Escanear archivos confidenciales

- Detección de versión

- Versión de Vulnerability Scanner

- Tractor

- Buscar MX

- ESCANEAR TODO

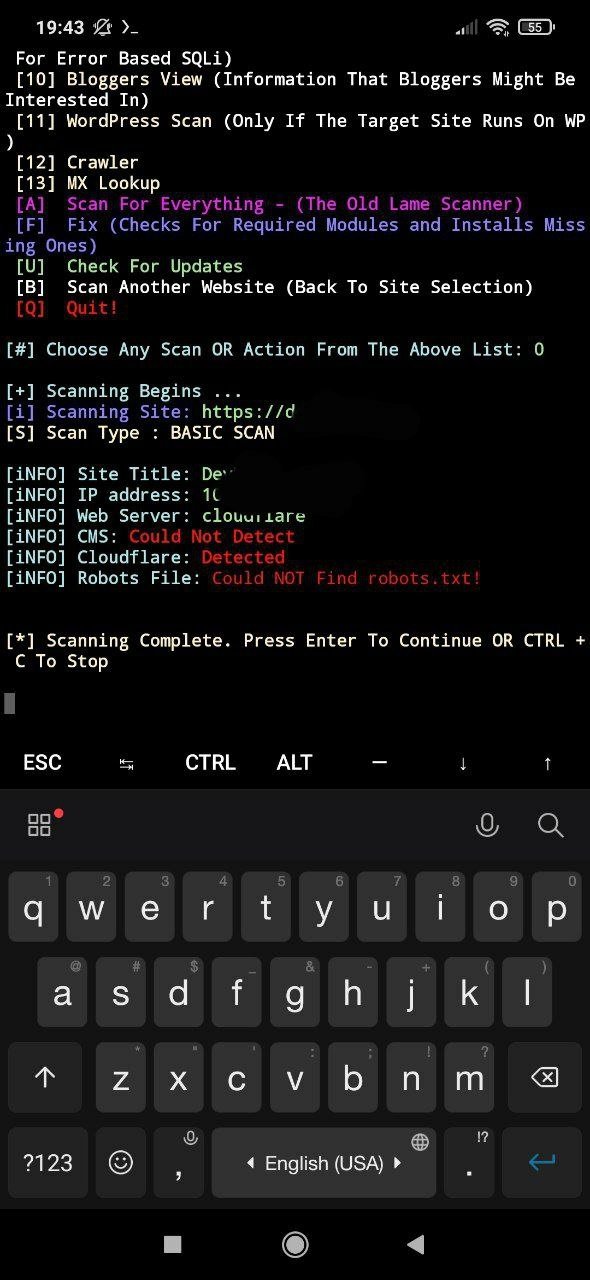

Por ejemplo, al elegir el escaneo básico los expertos en pentesting pueden descubrir que Cloudflare está instalado en el sitio, lo que permitirá aprenderá cómo esquivar esta función en un eventual ataque.

Y eso es todo. Parece muy simple, pero esta herramienta le permitirá aprender un sinnúmero de cualidades de una plataforma en específico antes de desplegar un proceso de pentesting. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.