La tecnología informática es objeto de muchos delitos o desempeña el papel de cómplice en ellos. El phishing, el robo de identidad, el fraude financiero, los ataques de extorsión y el lavado de dinero son solo algunos de los ejemplos. Los especialistas en informática forense se ocupan de tales delitos. Buscan y registran rastros (evidencia) de artefactos digitales, que luego pueden usarse como evidencia en los tribunales. Y las herramientas de análisis forense digital son una forma de lograr estos objetivos

A pesar de que existen varios escenarios de acciones en la realización de investigaciones de varios incidentes, las acciones principales son similares para cada uno de ellos. Estos incluyen buscar, recopilar, analizar y documentar evidencia digital en un formulario de informe. Para garantizar la idoneidad de las evidencias, se deben utilizar herramientas de informática forense reconocidas a nivel mundial. FTK imager es una de estas herramientas de informática forense que se utiliza para recopilar datos y analizar evidencias. En este artículo, realizaremos una revisión detallada del generador de imágenes FTK, demostrando su instalación y los principales procesos de trabajo de esta herramienta. También forma parte de las mejores herramientas de hacking y ciberseguridad.

Cómo instalar FTK Imager

FTK imager es un producto de ACCESSDATA que se puede descargar desde su sitio web.

Para descargar una distribución, ACCESSDATA requiere una dirección de correo electrónico válida para enviar un enlace de descarga al correo del usuario.

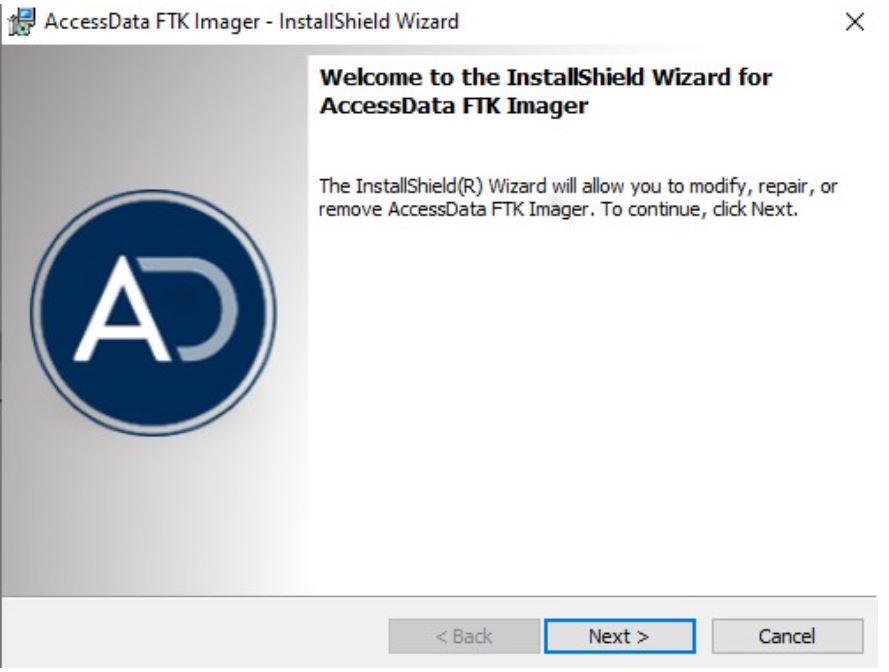

Después de descargar el archivo exe, inicie el instalador para iniciar el proceso de instalación de FTK y espere a que se complete el proceso.

La interfaz de FTK Imager

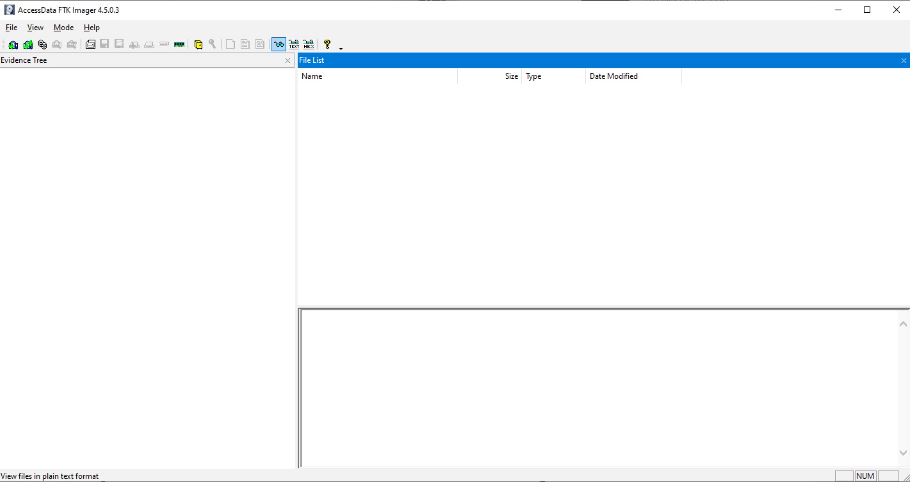

Después de instalar el kit de herramientas FTK Image, ábralo desde el menú “Inicio”, la lista de programas o el acceso directo en el escritorio creado durante el proceso de instalación. La siguiente captura de pantalla muestra la interfaz FTK Imager.

En la captura de pantalla, como vemos, hay dos secciones. La sección izquierda (Árbol de evidencia) muestra todos los posibles datos de artefactos. La sección de la derecha (Lista de archivos) proporciona información más detallada sobre cada archivo seleccionado en la sección Árbol de evidencias. La línea superior del menú muestra todas las posibles opciones de herramientas utilizadas para extraer y analizar datos.

¿Cómo funciona FTK Imager?

FTK Imager se puede usar para realizar muchas tareas informáticas forenses, como crear una imagen de disco, capturar datos en la memoria del sistema operativo, montar una imagen u obtener datos protegidos del sistema, como archivos de cuentas de usuario (SAM). Veamos algunas de estas características con más detalle.

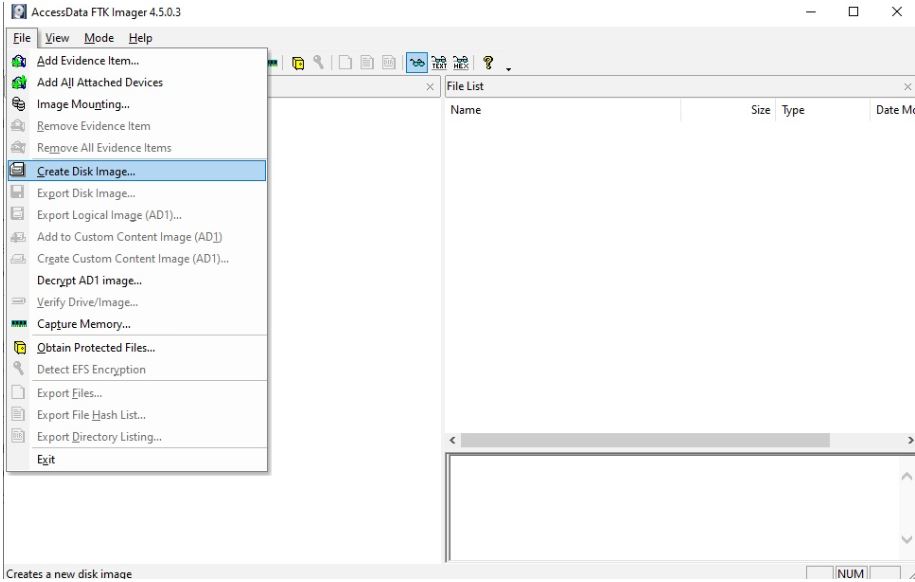

¿Cómo crear una imagen de disco FTK?

Crear una imagen de evidencia potencial es la tarea más importante en la informática forense. La imagen se crea para duplicar la evidencia original y preservar el original. Es importante señalar aquí que el análisis forense se realiza sobre duplicados (imágenes) y no sobre evidencias originales. Esto es necesario para garantizar la integridad y disponibilidad de las evidencias originales cuando sea necesario. Podemos crear una imagen de disco en vivo usando la opción Archivo > Crear imagen de disco como se muestra a continuación.

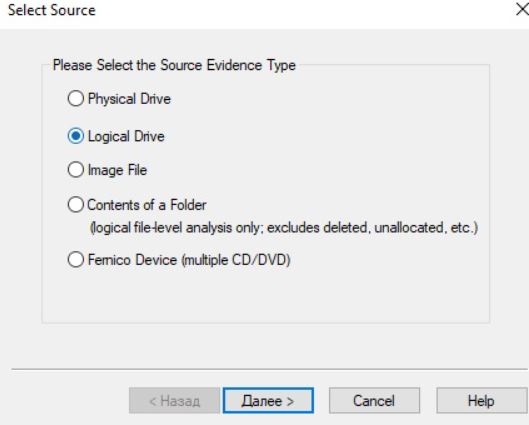

La herramienta le pedirá que seleccione el tipo de fuente de evidencia para crear una imagen de disco. FTK Imager admite los siguientes tipos de fuentes de evidencia

- Disco físico (todas las secciones)

- Disco lógico (sección específica)

- Archivo de imagen

- Contenido de la carpeta

- CD CD/DVD

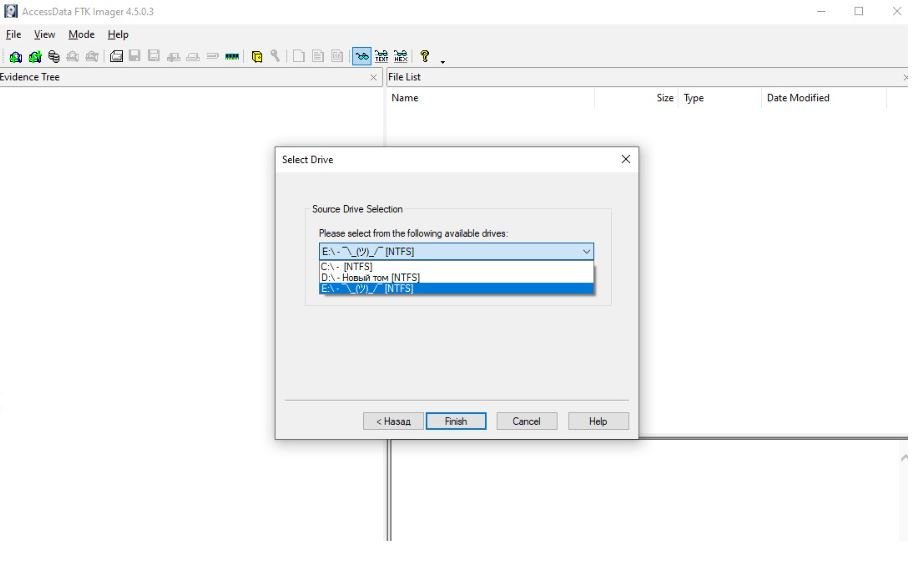

Cualquier disco físico, dispositivo o medio que contenga artefactos puede ser un disco físico. Un disco lógico es el espacio lógico en un sistema existente, por ejemplo, un disco C o D. Un archivo de imagen puede ser un archivo de imagen de disco existente. Además, FTK Imager también es compatible con el contenido de las carpetas, así como con los medios de CD/DVD para crear una imagen. En esta guía, crearemos una imagen a partir de un disco lógico.

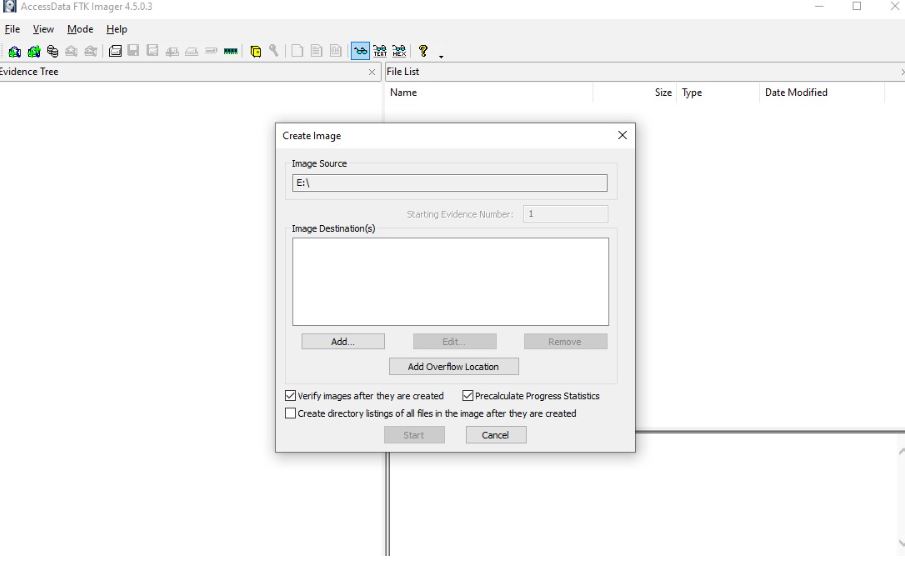

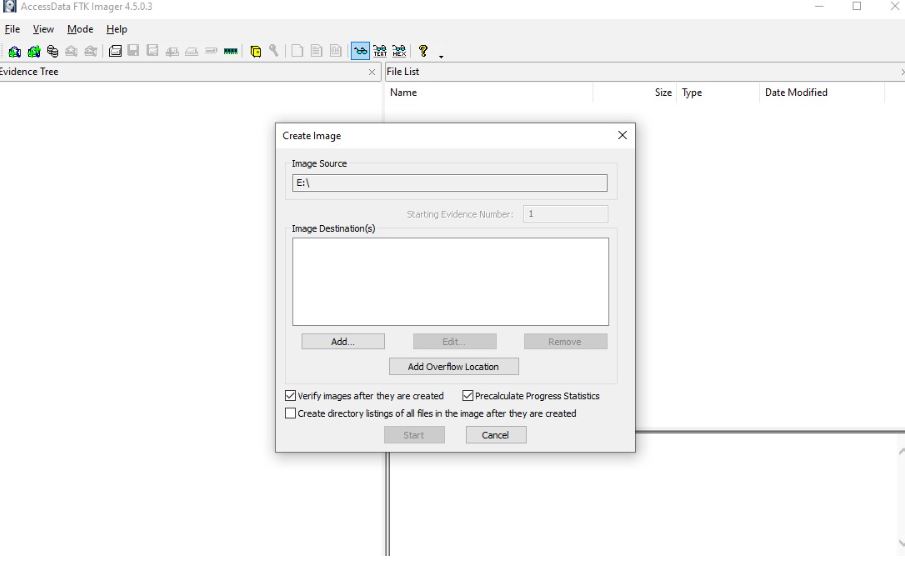

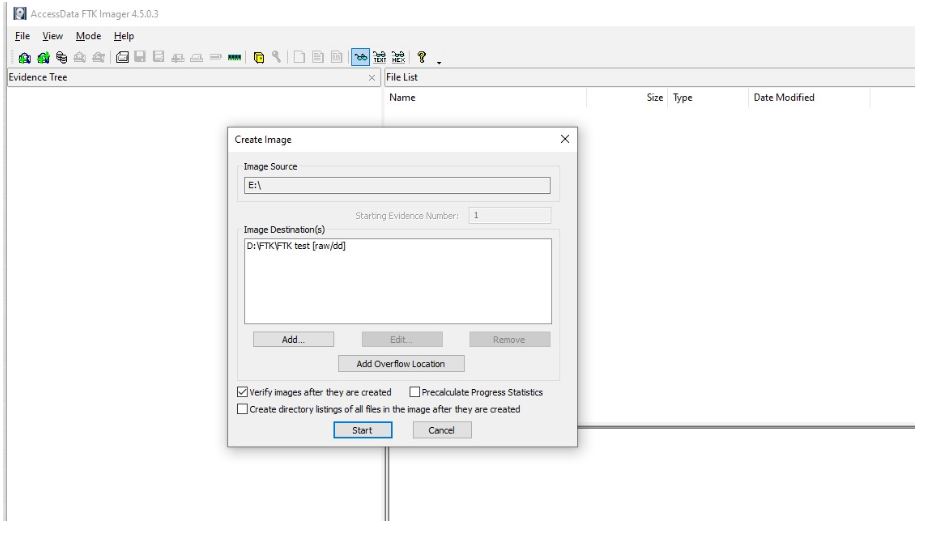

Después de seleccionar la fuente, FTK Imager solicita una ruta de destino para crear una imagen de disco. La ruta de destino no debe coincidir con la ruta de origen. Puede seleccionar la ruta para guardar la imagen haciendo clic en la opción Agregar en la ventana emergente, como se muestra a continuación.

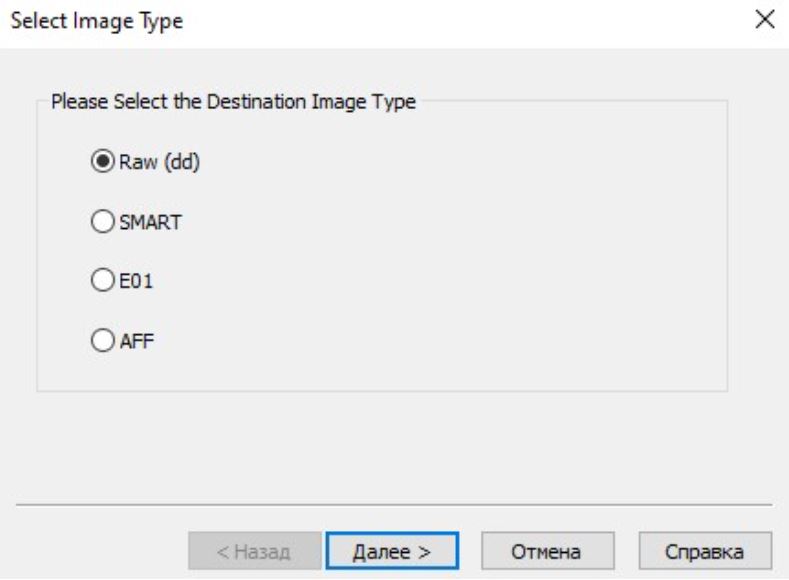

Antes de especificar la ruta de destino de la imagen final, el programa le pedirá que seleccione uno de los siguientes formatos de imagen para la imagen de disco de destino.

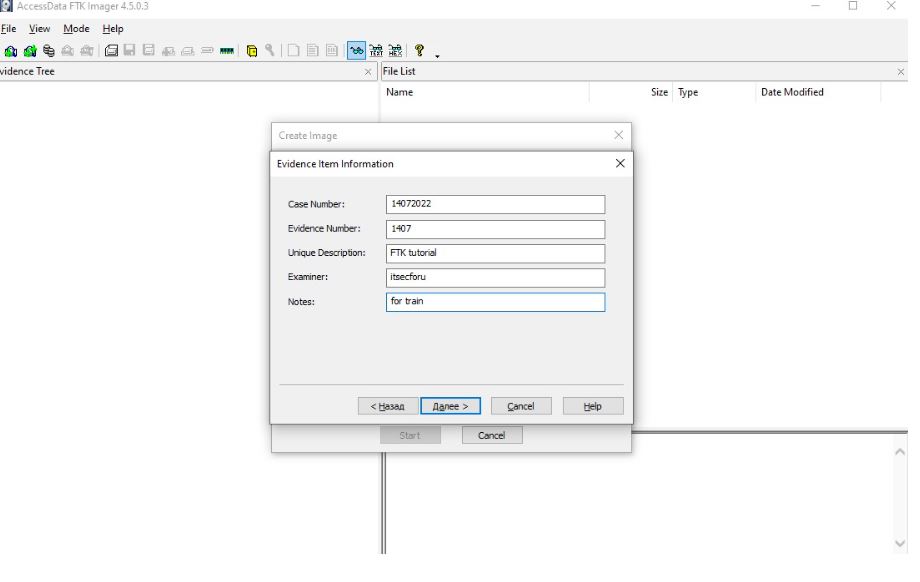

El formato Raw es una copia bit a bit del disco sin ningún cambio. El formato inteligente es un formato compatible con Linux. E01 es el formato de imagen de Encase. Encase es una conocida herramienta de informática forense. AFF es un formato de formato forense avanzado compatible con la mayoría de las herramientas de informática forense. En la siguiente etapa, debe proporcionar información sobre el objeto de la evidencia, por ejemplo, número de caso, número de evidencia , nombre del experto, descripción de la prueba, así como información adicional.

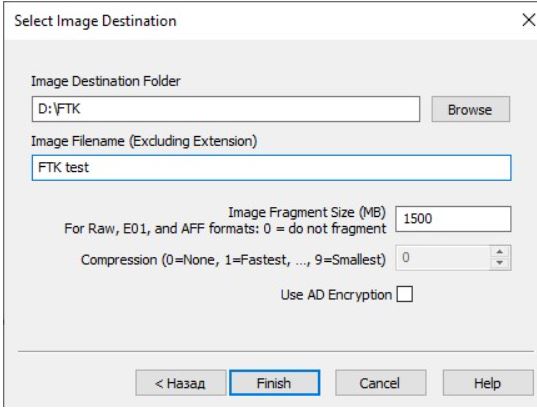

Luego de llenar el formulario de información sobre el objeto de investigación, la herramienta llamará a una ventana emergente para indicar el lugar de conservación y el nombre de la imagen. No seleccionaremos encriptación, y también dejaremos todos los valores por defecto.

Presione Iniciar para comenzar a crear una imagen. También seleccione la opción de verificación de imagen para verificarla después de crearla.

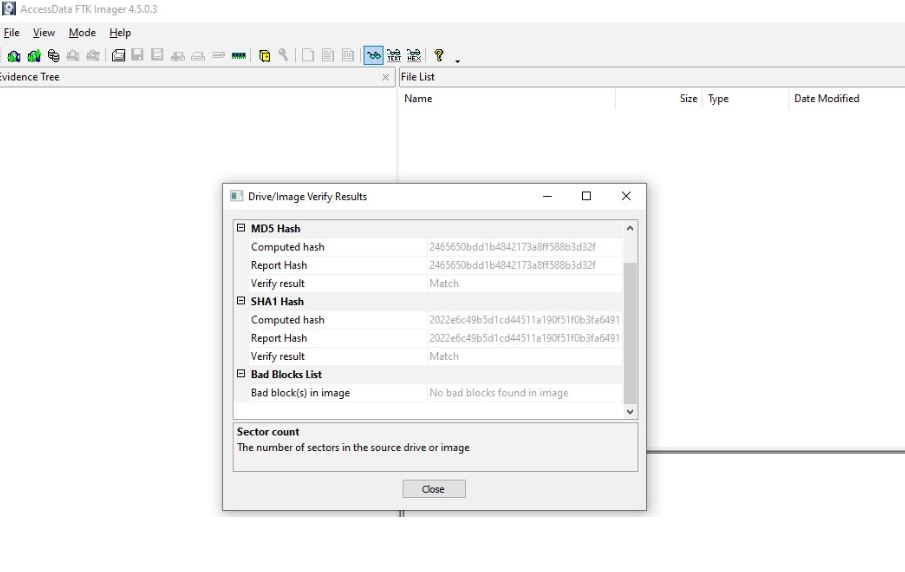

Después de crear con éxito una imagen, el valor hash se genera automáticamente y se compara con el hash original para confirmar la autenticidad de la imagen.

¿Cómo analizar la imagen creada en FTK Imager?

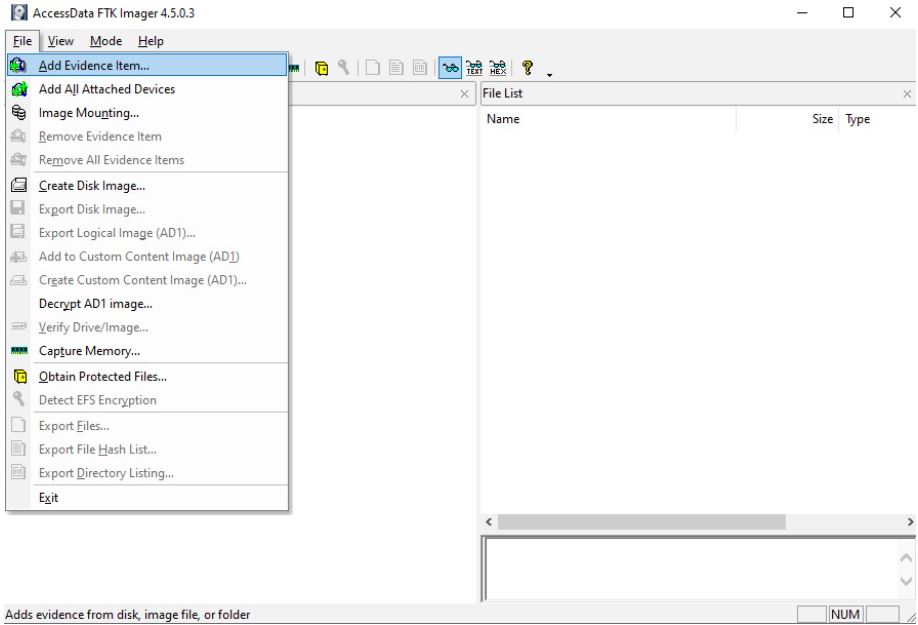

El análisis de imágenes FTK es un proceso bastante simple. Seleccione la opción Agregar elemento de evidencia en el menú Archivo.

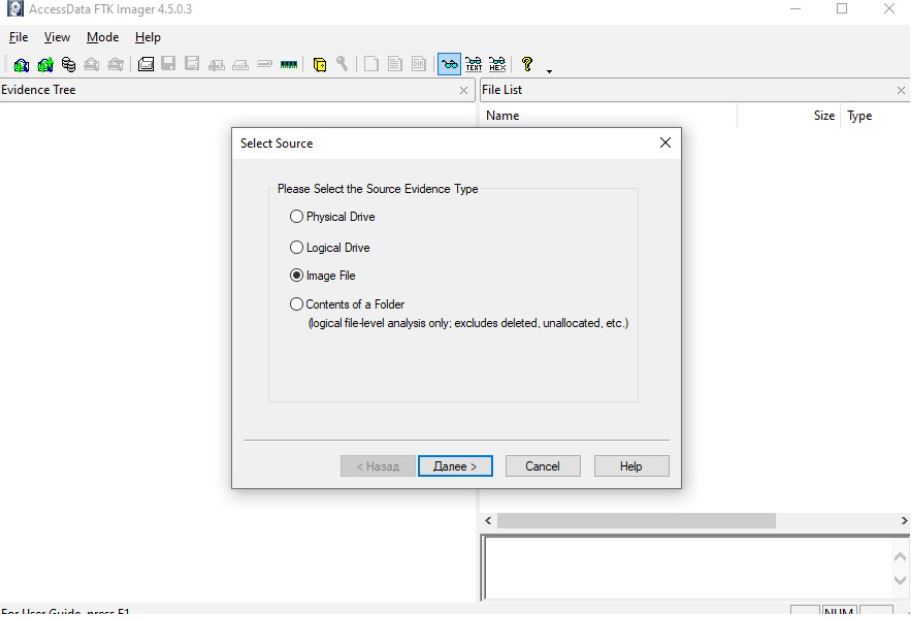

Seleccionamos el tipo de fuente, en nuestro caso Image File

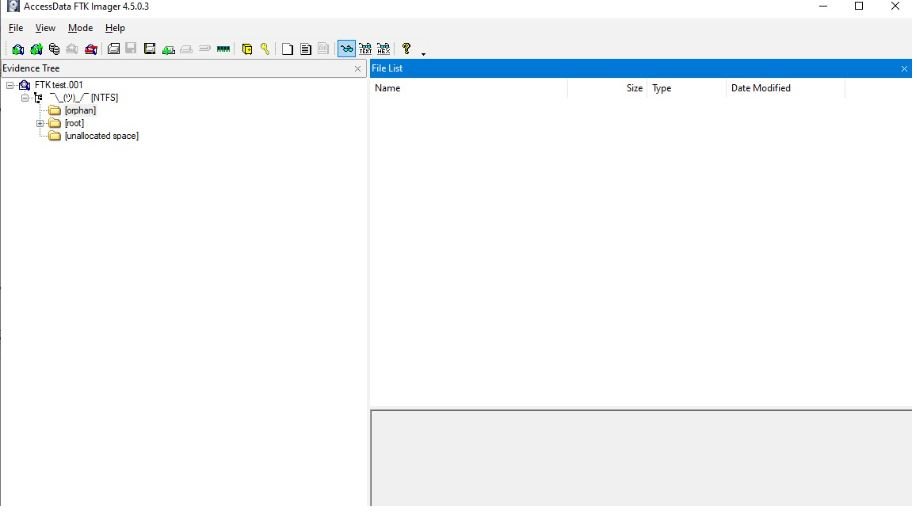

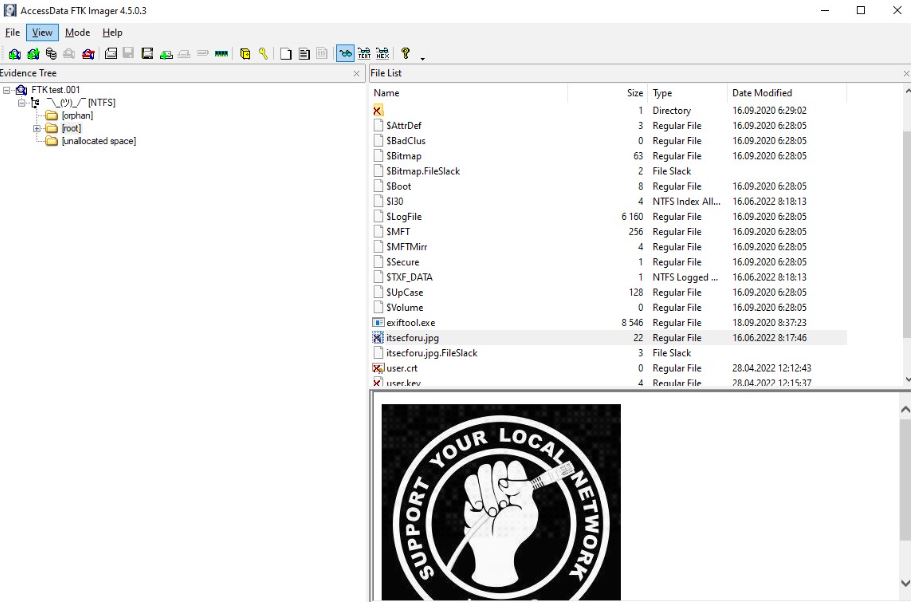

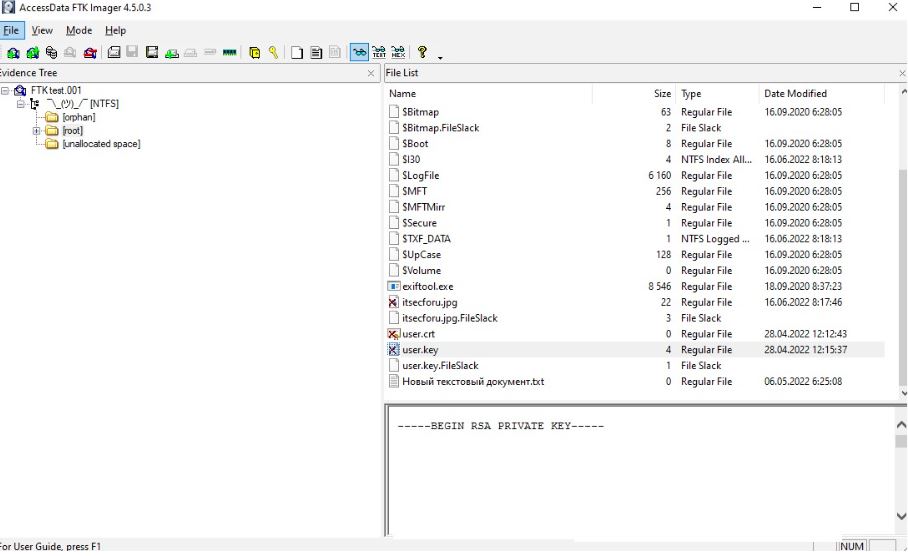

Luego, seleccionamos el archivo con la imagen creada y hacemos clic en Finalizar. La acción anterior abre la imagen en FTK, como se muestra en la siguiente captura de pantalla.

Exploramos los directorios huérfano y raíz para ver varios archivos y documentos de nuestro interés. Como vemos en el directorio raíz, encontramos la imagen eliminada y también vemos los archivos de las claves cerradas y públicas user.crt y user.key

El valor de la clave RSA cerrada está oculto en la captura de pantalla

¿Cómo montar una imagen en FTK generador de imágenes?

Para empezar, elimine la imagen

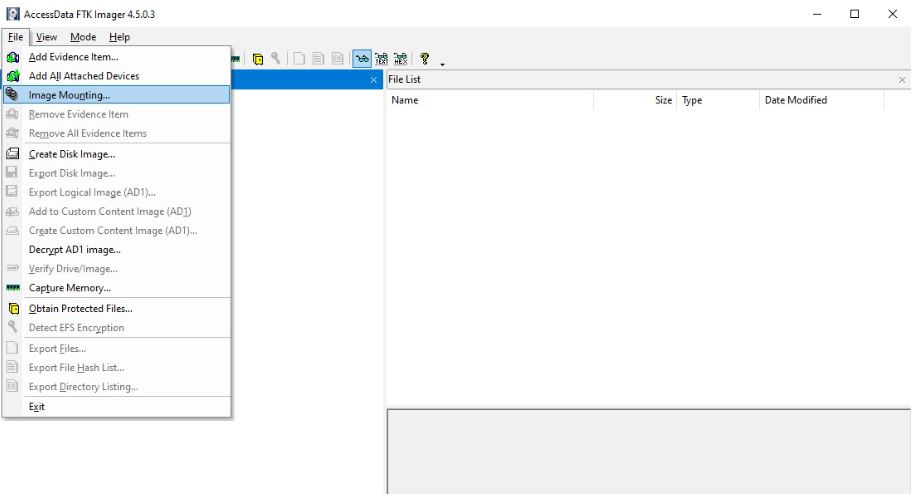

Seleccione la opción “Montaje de imagen” en el menú “Archivo”.

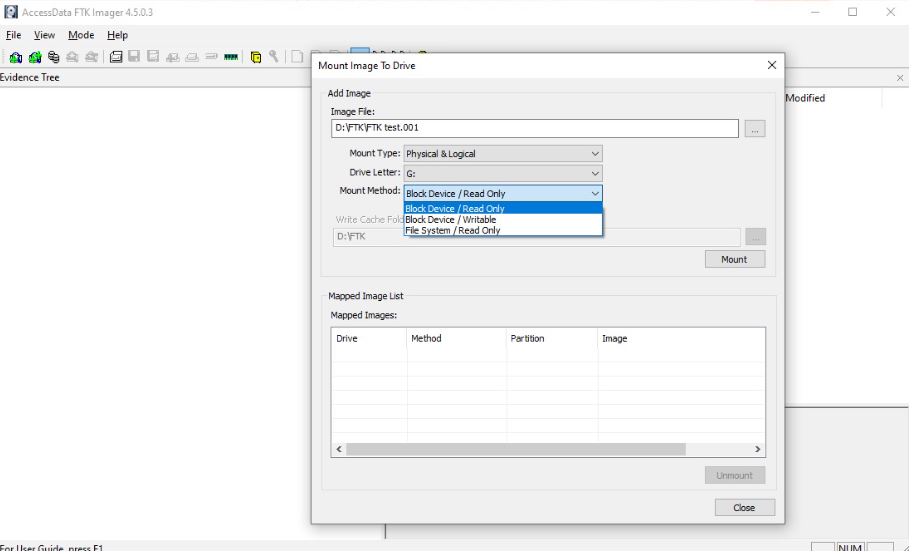

Seleccione el archivo de imagen desde la ubicación de origen. Seleccione también el tipo y el método de montaje. FTK imager le permite montar un archivo de imagen externo en un sistema como un disco físico y lógico.

FTK imager también ofrece la función de bloquear el registro en el archivo de imagen seleccionando la opción Bloquear dispositivo/Solo lectura de la lista de opciones disponibles. Esta función bloquea cualquier cambio en el archivo de imagen montado como un disco lógico en el sistema operativo actual.

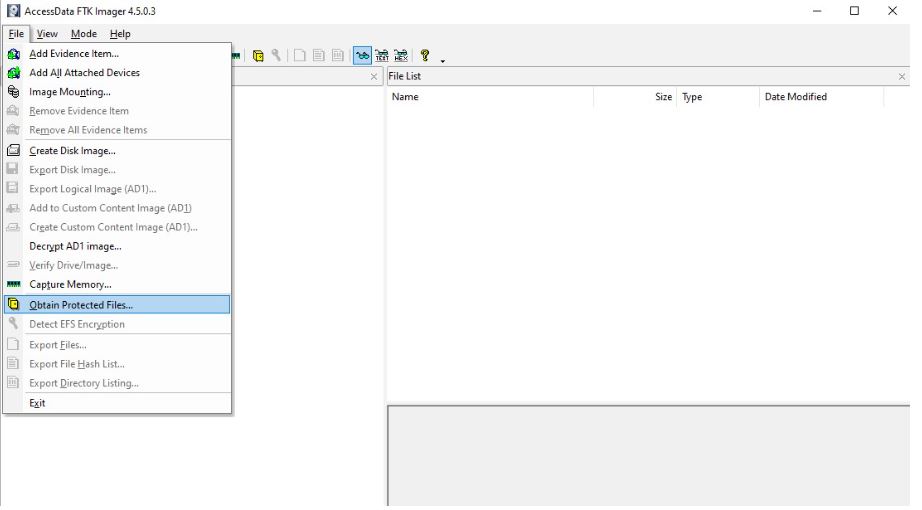

¿Cómo extraer archivos protegidos usando FTK Imager?

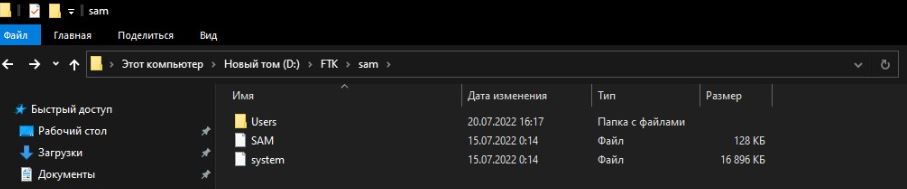

FTK Imager tiene una función única de recuperar directorios seguros, como archivos SAM, de un sistema en vivo. Estos archivos no están disponibles para los usuarios. Seleccione la opción “Obtener archivos”

FTK Imager recupera todos los archivos protegidos como se describe a continuación. Los archivos SAM se pueden procesar aún más con herramientas de pirateo de hash como Hashcat y John the Ripper, para obtener credenciales.

Conclusión

FTK Imager es una de las pocas herramientas de informática forense con capacidades ricas y reconocimiento mundial. Esta herramienta no solo es adecuada para crear imágenes, sino que también es útil para analizar archivos de imágenes preparadas.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.