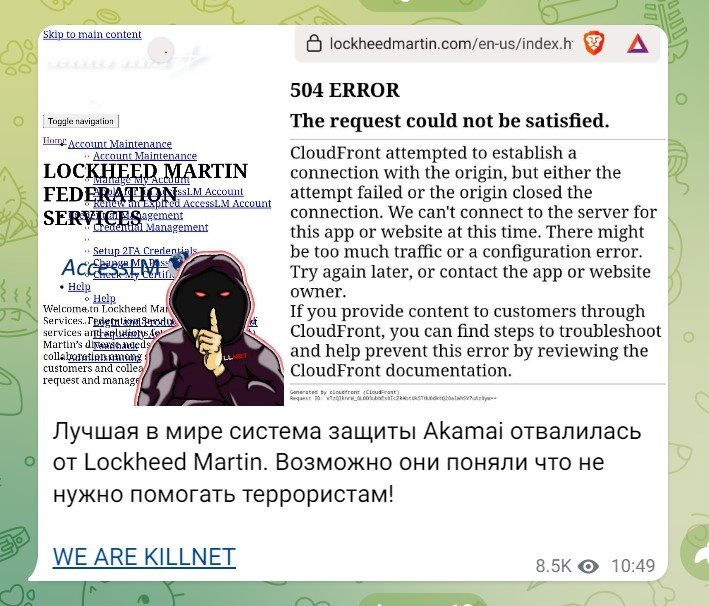

El 1 de agosto, Lockheed Martin supuestamente fue objeto de un ataque DDoS realizado por el grupo de hackers prorruso Killnet. La información llegó a través del Moscow Times, que informó sobre el reclamo de responsabilidad de Killnet.

Newsweek agregó que Killnet afirmó haber robado datos de empleados de Lockheed Martin y amenazó con compartir esos datos.

No ha habido noticias de Lockheed Martin sobre el supuesto ataque más allá de decirle a Newsweek que está “al tanto de los informes y tiene políticas y procedimientos implementados para mitigar las amenazas cibernéticas a nuestro negocio”, y agregó que “seguimos confiando en la integridad de nuestro sólido sistema de información multicapa y seguridad de datos”.

Killnet es un grupo prorruso que se especializa en ataques DoS y DDoS. Se cree que se formó en marzo de 2022 y que su motivación principal es la represalia contra los enemigos percibidos de Rusia. Se cree que es responsable de los ataques por motivos políticos en Rumania, Moldavia, República Checa, Italia, Lituania, Noruega y Letonia, así como en Eurovisión 2022.

Se atribuyó la responsabilidad del ataque contra Lituania a fines de junio de 2022, que dijo que fue en represalia por las restricciones impuestas por Lituania contra Rusia a principios de junio.

Lockheed Martin produce el sistema de cohetes de artillería de alta movilidad (HIMARS) proporcionado por EE. UU. a Ucrania y utilizado con gran eficacia contra el ejército invasor ruso. Por lo tanto, Lockheed Martin es un objetivo natural para los grupos de hackers prorrusos.

El 11 de agosto de 2022, Killnet supuestamente compartió un video en su grupo de Telegram que afirma representar PII de los empleados de Lockheed Martin. Los ataques DDoS a veces se usan para disfrazar y permitir la filtración de datos, por lo que el reclamo no está más allá de los límites de la plausibilidad.

Louise Ferrett, analista de inteligencia de amenazas en Searchlight Security, examinó el video. Comento, “lo que parecen ser los nombres, direcciones de correo electrónico y números de teléfono de los empleados de Lockheed Martin, con fotografías de personas, presumiblemente los empleados encubiertos”.

Killnet también subió dos hojas de cálculo con el mensaje (traducido del ruso): “Para aquellos que no tienen nada que hacer, pueden enviar un correo electrónico a los terroristas de Lockheed Martin: ¡fotos y videos de las consecuencias de sus armas fabricadas! Que se den cuenta de lo que crean y a lo que contribuyen”.

Sin embargo, Ferret no está convencido. “Al hacer una referencia cruzada de una muestra de los datos, parece que son o eran empleados genuinos de Lockheed, sin embargo, eso no necesariamente confirma que la empresa fue atacada”, dijo. “Por ejemplo, esto podría ser una repetición de datos antiguos o de código abierto en un intento de socavar la organización e intimidar a sus empleados”.

Por un lado, Lockheed Martin no ha dicho nada sobre un ataque, y mucho menos sobre una brecha. Eso, sin embargo, no prueba nada de ninguna manera. Por otro lado, Killnet no ha podido proporcionar evidencia irrefutable de datos exfiltrados, lo que nuevamente no prueba nada.

Sin un comentario de Lockheed Martin o una prueba de Killnet, es más probable que se trate de un ejercicio de propaganda de un grupo de hackers pro-ruso que de un ataque exitoso contra Lockheed Martin.

Fuente: https://www.securityweek.com/killnet-releases-proof-its-attack-against-lockheed-martin

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.