Un grupo de hacking logró comprometer una cuenta de email para marketing perteneciente a la cadena de restaurantes Chipotle con el fin de desplegar una campaña de phishing contra los clientes de la compañía. Empleando esta cuenta hackeada, los actores de amenazas trataban de llevar a las víctimas a sitios web especialmente diseñados para robar sus credenciales de inicios de sesión e infectar sus sistemas con malware.

En menos de tres días, los actores de amenazas enviaron al menos 120 emails maliciosos desde la cuenta comprometida, alojada en el servicio Mailgun (mail.chipotle.com). Como algunos usuarios ya sabrán, el uso de una dirección email legítima aumenta considerablemente las posibilidades de éxito de una campaña de phishing, ya que estas cuentas no tienen problemas para llegar a las bandejas de entrada de los usuarios afectados y, en los peores casos, estos mensajes terminan marcados como spam.

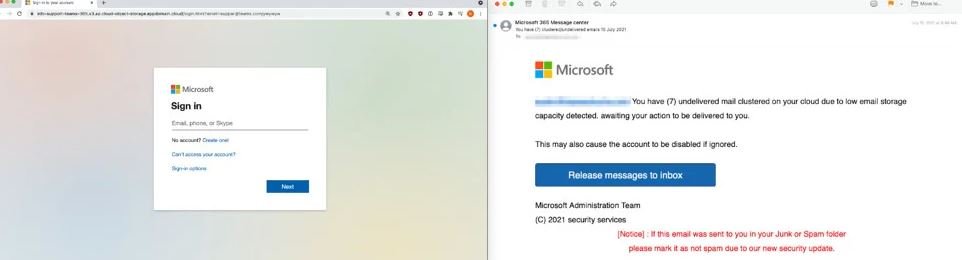

La firma de seguridad Inky analizó muchos de estos mensajes y determinó que la mayoría fueron redactados de tal forma que parecían haber sido enviados desde una cuenta oficial de Microsoft: “Los correos electrónicos parecían provenir de un supuesto “Centro de Mensajes Microsoft 365 y mencionaban al usuario que sus correos no podían ser entregados debido al reducido espacio de almacenamiento en la nube”, señalan los expertos.

Si el usuario objetivo hacía clic en el botón de enviar mensajes, se le redirigía a un sitio web de phishing donde serían interceptadas sus credenciales de inicio de sesión de Microsoft.

Los actores de amenazas también enviaron algunos emails fingiendo ser representantes de la United Services Automobile Association (USAA), un grupo de empresas de servicios financieros. Sin importar qué mentira usaron, el objetivo de esta campaña era el mismo.

El compromiso de email empresarial es una técnica de hacking muy común pero que puede tener consecuencias desastrosas. Algunos miembros de la comunidad de la ciberseguridad aseguran que esta fue la técnica empleada por Nobelium, el grupo presuntamente responsable del ataque a la cadena de suministro de SolarWinds.

Al respecto, los investigadores de Inky mencionan que no hay indicios que hagan pensar que ambos ataques están relacionados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.