Los especialistas del Centro de Defensa contra el Phishing (PDC, por sus siglas en inglés) acaban de revelar la detección de una campaña de phishing en la que los actores de amenazas fingen ser empleados de Skype. Como se ha mencionado anteriormente, la política de distanciamientos social ha incrementado de forma considerable el uso de herramientas de comunicación remota, por lo que los hackers también han incrementado las campañas de ataque contra estos servicios.

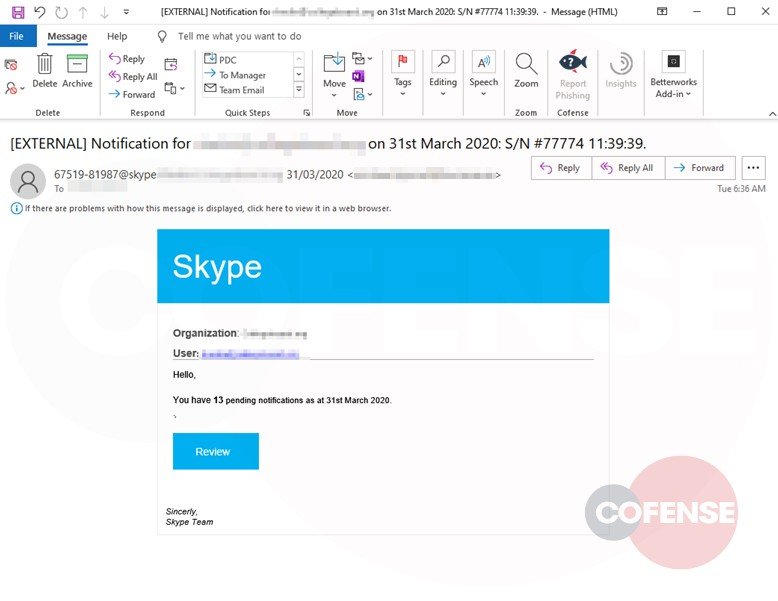

En esta campaña maliciosa, los hackers emplean una dirección email notablemente parecida a la dirección email de notificaciones de Skype auténticas. Los hackers tratan de falsificar un número de teléfono y una dirección email para convencer al usuario de que está siendo contactado por miembros del staff de Skype.

A pesar de que la dirección del remitente puede parecer legítima, el remitente real se puede encontrar en la ruta de retorno que se muestra como “enviado desde”, que también es una cuenta comprometida externa. Aunque hay muchas maneras de explotar una cuenta comprometida, para esta campaña de phishing, el actor de amenazas eligió usarla para enviar aún más mensajes de phishing fingiendo ser un colega o amigo de confianza.

En realidad es muy común recibir correos electrónicos sobre notificaciones pendientes para varios servicios. Los hackers esperan que los usuarios cuenten con esto, por lo que tomarán medidas para ver las notificaciones. Debido a la necesidad de permanecer e contacto con sus colegas, los usuarios revisan constantemente el botón de notificaciones sin identificar la conducta anómala.

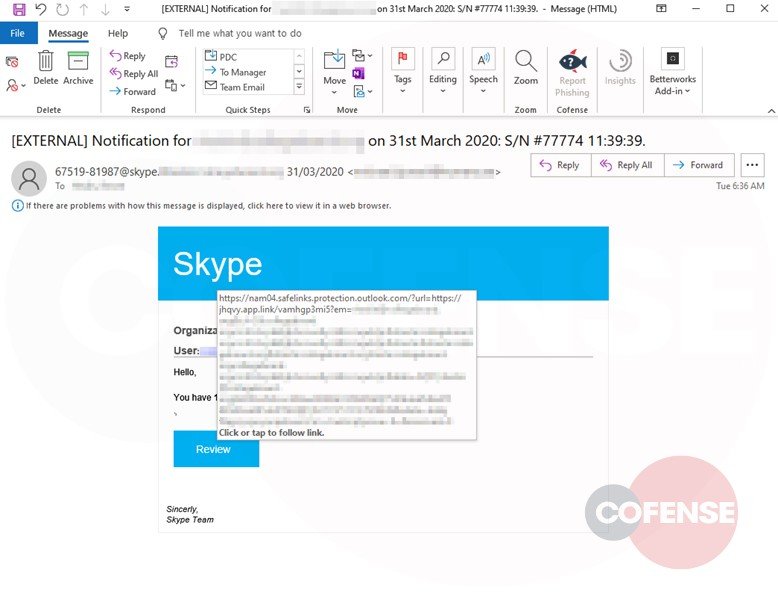

- Al hacer clic en “Revisar”, los usuarios serán redirigidos a través de un enlace de aplicación: hxxps://jhqvy[.]app[.]link/VAMhgP3Mi5

El atacante decidió utilizar un dominio de nivel superior .app para alojar su ataque. Este TLD está respaldado por Google para ayudar a los desarrolladores de aplicaciones a compartir sus aplicaciones de forma segura. Una ventaja de este dominio de nivel superior es que requiere HTTPS para conectarse a él, agregando seguridad tanto al usuario como al desarrollador. Si bien esta es una característica útil, también funciona para los hackers.

La inclusión de HTTPS significa la adición de un bloqueo a la barra de direcciones, en el que la mayoría de los usuarios han sido entrenados para confiar. Debido a que este sitio de phishing se aloja a través del TLD .app de Google, muestra un ícono de confianza en el sitio.

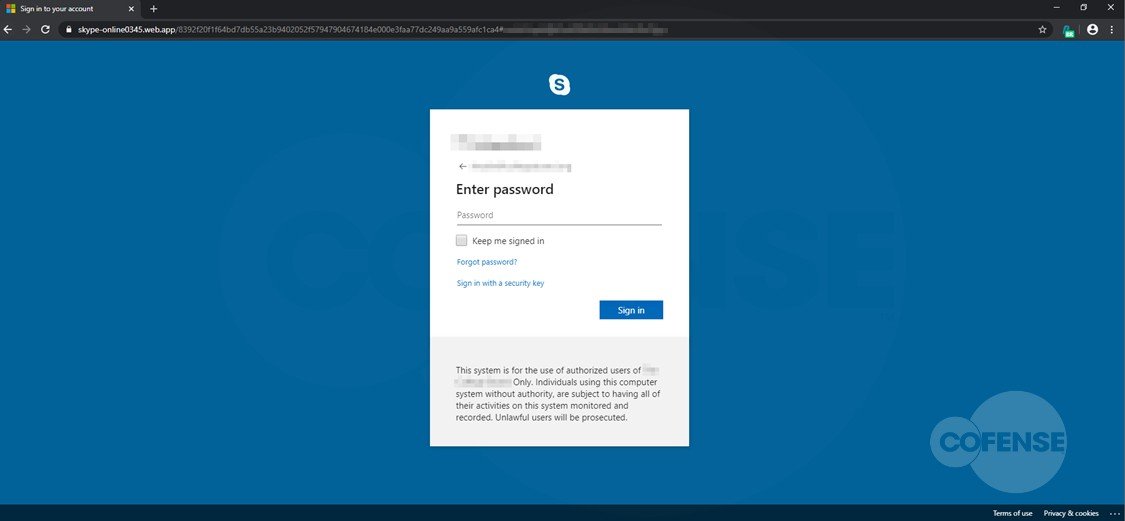

Al hacer clic en el enlace, se muestra al usuario una suplantación de la página de inicio de sesión de Skype. Si un usuario familiarizado con temas de ciberseguridad inspecciona la URL, será notorio que la URL contiene la palabra Skype (hxxp://skype-online0345[.]web[.]app).

Para agregar aún más autenticidad a esta estafa, los atacantes agregan el logotipo de la empresa del destinatario al cuadro de inicio de sesión, así como un “disclamer” en la parte inferior que advierte que esta página es solo 2para uso autorizado” de los usuarios de la empresa, por lo que es altamente posible que los empleados objetivo caigan en la trampa.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.