Los investigadores de seguridad han descubierto 75 aplicaciones en Google Play y otras diez en la App Store de Apple involucradas en fraude publicitario. Colectivamente, suman 13 millones de instalaciones.

Además de inundar a los usuarios móviles con anuncios, tanto visibles como ocultos, las aplicaciones fraudulentas también generaron ingresos al hacerse pasar por aplicaciones e impresiones legítimas.

Aunque este tipo de aplicaciones no se ven como una amenaza grave, sus operadores pueden usarlas para actividades más peligrosas .

Los investigadores del equipo Satori Threat Intelligence de HUMAN identificaron una colección de aplicaciones móviles que forman parte de una nueva campaña de fraude publicitario a la que llamaron ‘Scylla’.

Los analistas creen que Scylla es la tercera ola de una operación que encontraron en agosto de 2019 y que llamaron ‘Poseidón’. La segunda ola, aparentemente del mismo actor de amenazas, se llamó ‘Charybdis’ y culminó a fines de 2020.

Aplicaciones de fraude publicitario

El equipo de Satori informó a Google y Apple sobre sus hallazgos y las aplicaciones se eliminaron de las tiendas oficiales de Android e iOS.

En los dispositivos Android, a menos que tenga desactivada la opción de seguridad Play Protect , las aplicaciones deberían detectarse automáticamente.

Para iOS, Apple no tiene claro cómo eliminar las aplicaciones de adware ya instaladas en el dispositivo. Human recomienda a los usuarios que eliminen las aplicaciones fraudulentas si están presentes en sus dispositivos. A continuación se presenta una breve lista con los más descargados:

Lista de aplicaciones de iOS :

- Saquear el castillo – com.loot.rcastle.fight.battle (id1602634568)

- Ejecutar puente: com.run.bridge.race (id1584737005)

- Pistola brillante – com.shinning.gun.ios (id1588037078)

- Racing Legend 3D – com.racing.legend.like (id1589579456)

- Rope Runner – com.rope.runner.family (id1614987707)

- Escultor de madera – com.wood.sculptor.cutter (id1603211466)

- Cortafuegos – com.fire.wall.poptit (id1540542924)

- Golpe crítico ninja – wger.ninjacriticalhit.ios (id1514055403)

- Tony corre – com.TonyRuns.game

Lista de aplicaciones de Android (más de 1 millón de descargas)

- Superhéroe-¡Salva el mundo! – com.asuper.man.playmilk

- Encuentra 10 diferencias – com. different.ten.spotgames

- Encuentra 5 diferencias: com.find.five.sutil.differences.spot.new

- Leyenda de los dinosaurios – com.huluwagames.dinosaur.legend.play

- Dibujo de una línea – com.one.line.drawing.stroke.yuxi

- Shoot Master – com.shooter.master.bullet.puzzle.huahong

- Trampa de talento – NUEVO – com.talent.trap.stop.all

La lista completa de aplicaciones que forman parte de la ola de fraude publicitario de Scylla está disponible en el informe de HUMAN .

Detalles del software malicioso

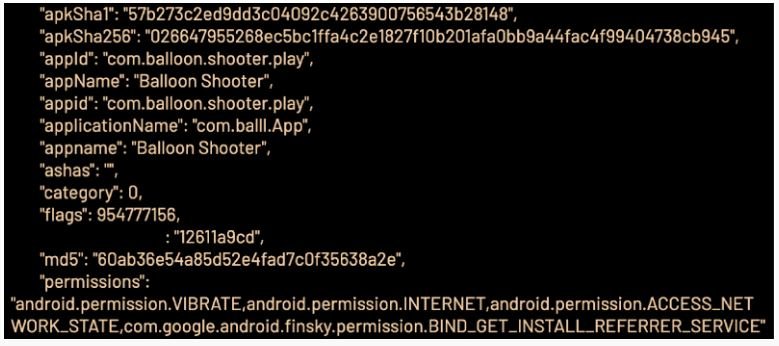

Las aplicaciones de Scylla generalmente usaban una ID de paquete que no coincide con el nombre de su publicación, para que los anunciantes los vean como si los clics/impresiones de anuncios provinieran de una categoría de software más rentable.

Los investigadores de HUMAN descubrieron que 29 aplicaciones de Scylla imitaban hasta 6000 aplicaciones basadas en CTV y alternaban periódicamente las identificaciones para evadir la detección de fraude.

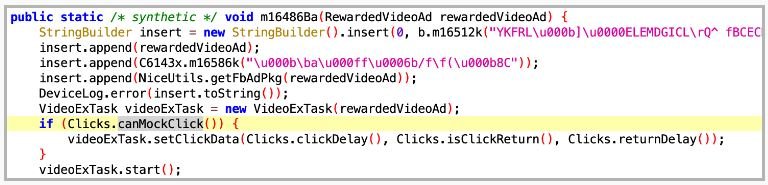

En Android, los anuncios se cargan en ventanas WebView ocultas, por lo que la víctima nunca nota nada sospechoso, ya que todo sucede en segundo plano.

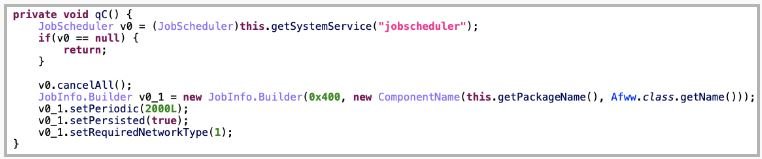

Además, el adware utiliza un sistema “JobScheduler” para activar eventos de impresión de anuncios cuando las víctimas no están utilizando activamente sus dispositivos, por ejemplo, cuando la pantalla está apagada.

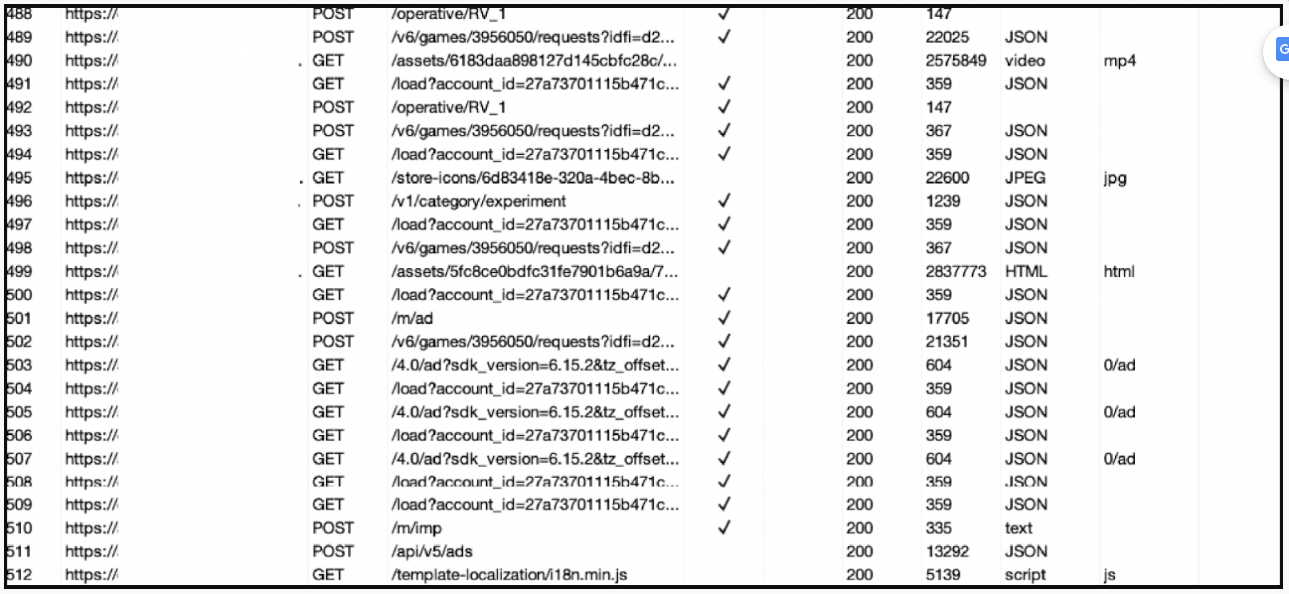

Los signos de fraude se registran en los registros y se pueden ver en las capturas de paquetes de red, pero los usuarios habituales no suelen examinarlos.

En comparación con ‘Poseidon’, la primera campaña para esta operación, las aplicaciones de Scylla se basan en capas adicionales de ofuscación de código utilizando el ofuscador Allatori Java. Esto hace que la detección y la ingeniería inversa sean más difíciles para los investigadores.

Los usuarios deben monitorear sus aplicaciones en busca de aplicaciones maliciosas o no deseadas buscando algunos signos que generalmente indican un problema, como el agotamiento rápido de la batería y el aumento del uso de datos de Internet, o aplicaciones que no recuerda haber instalado.

También se recomienda revisar la lista de aplicaciones instaladas y eliminar aquellas que no recuerda haber instalado o que provienen de un proveedor desconocido.

Fuente: https://www.bleepingcomputer.com/news/security/adware-on-google-play-and-apple-store-installed-13-million-times/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.