Una reciente investigación afirma que un conjunto de apps móviles disponibles en la tienda oficial de Google y que acumulan más de 300,000 descargas contienen troyanos bancarios capaces de robar credenciales de acceso y códigos de autenticación multifactor, registrar pulsaciones del teclado y tomar capturas de pantalla en los dispositivos afectados.

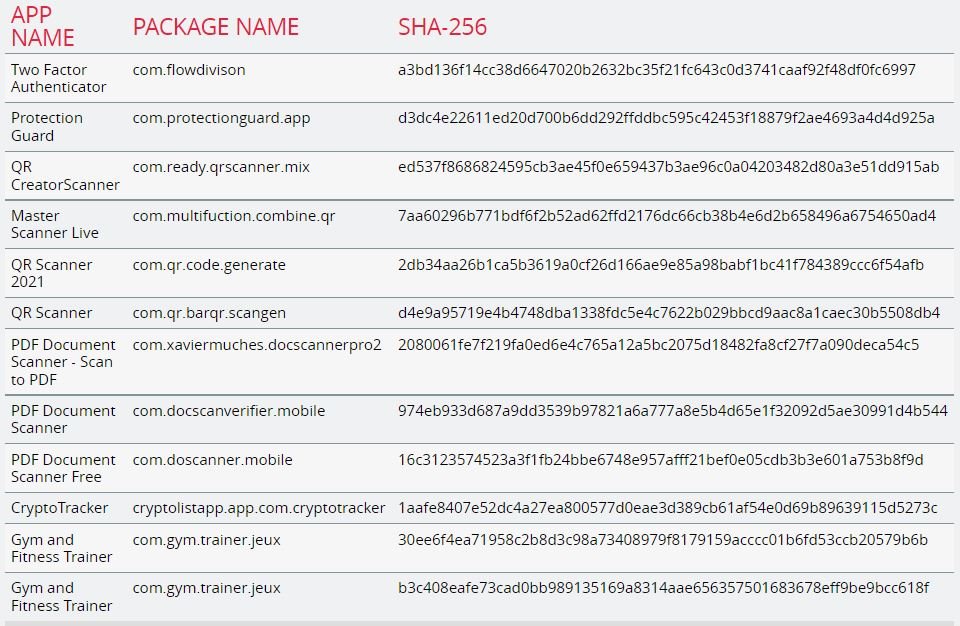

Las cargas maliciosas se ocultaban en herramientas sencillas, incluyendo billeteras de criptomoneda, escáneres QR y lectores PDF, los cuales permanecieron disponibles en Play Store por al menos 4 meses. A continuación se muestran los datos de las apps maliciosas detectadas:

Los desarrolladores de esas apps recurrieron a diversos trucos para evadir los mecanismos de seguridad de Google, basados en limitar el uso de funciones como el Servicio de Accesibilidad del sistema Android, una herramienta de la que muchas apps maliciosas abusan para cometer sus ataques. Acorde a los investigadores de ThreatFabric, esta táctica sigue siendo funcional debido a que los hackers dejan mínimos registros de actividad maliciosa, lo que impide la detección de malware empleando entornos sandbox y aprendizaje automático.

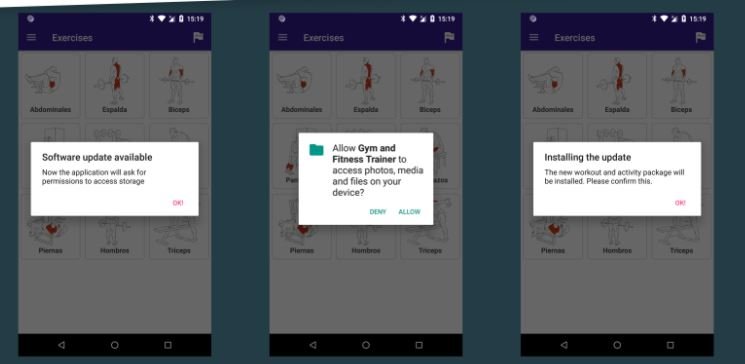

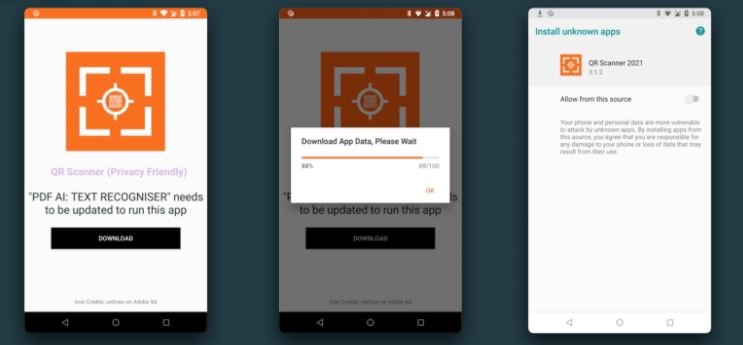

Todo comienza con el desarrollo de una app legítima que, al ser instalada en el dispositivo objetivo, envía al usuario un mensaje para descargar contenido adicional. Por lo general, estas apps solicitan la descarga de apps desde fuentes no oficiales, una práctica muy común pero poco recomendable para los usuarios de tecnología.

Las aplicaciones iniciales no son detectadas por VirusTotal u otros escáneres de malware, por lo que no hay indicios de actividad maliciosa. Cabe señalar que los hackers analizan los detalles de ubicación del dispositivo afectado, ya que aparentemente solo atacan a usuarios en regiones específicas.

Si el sistema afectado cumple con los requisitos, se entrega alguna de las cuatro variantes de malware detectadas en esta investigación. La principal amenaza parece ser Anatsa, un troyano para sistemas Android con amplias capacidades maliciosa, incluyendo acceso remoto y transferencia automática para vaciar las cuentas de banca en línea del usuario afectado.

Además de Anatsa, se detectaron tres familias de malware más en esta investigación, incluyendo Alien, Hydra y Ermac, además del dropper Gymdrop para la entrega del malware. Este dropper tampoco requiere del Servicio de Accesibilidad para operar, ya que simplemente engaña al usuario solicitando permiso para instalar paquetes adicionales.

Aunque Google asegura que sus mecanismos para detectar apps maliciosas funcionan, la detección de apps maliciosas en Play Store es algo muy común, por lo que queda en los usuarios tomar las mejores medidas para evitar que sus dispositivos ejecuten alguna herramienta maliciosa disfrazada de apps legítimas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, seguridad móvil y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.