Expertos reportan que Anubis, el peligroso malware bancario para dispositivos Android, ahora está atacando a los clientes de unas 400 instituciones financieras en una nueva oleada de infecciones. Los actores de amenazas están en busca de acceder a apps de banca móvil, billeteras de criptomoneda y plataformas de pago virtual haciéndose pasar por una app Orange SA legítima capaz de robar credenciales de acceso.

Este malware fue detectado por primera vez en 2016, empleando prácticamente el mismo método para ocultarse desde entonces, aunque constantemente recibe actualizaciones y son lanzadas nuevas versiones con nuevas capacidades de ofuscación y robo de datos.

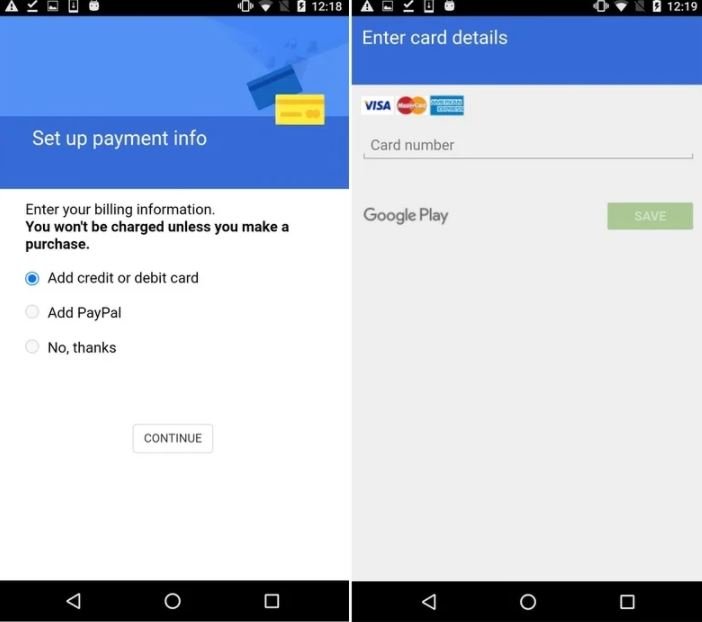

Acorde a los expertos de Lookout, esta nueva variante de Anubis mostrará formularios de inicio de sesión falsos cuando los usuarios abran aplicaciones para plataformas financieras con el fin de robar sus credenciales. Esta pantalla superpuesta se mostrará sobre la pantalla de inicio de sesión de la aplicación real, lo que hará que las víctimas piensen que es un formulario de inicio de sesión legítimo cuando en realidad las credenciales serán enviadas a una ubicación controlada por los hackers.

El reporte asegura que esta nueva versión cuenta con sofisticadas capacidades de hacking, incluyendo:

- Grabación de la actividad de la pantalla y el sonido del micrófono

- Implementación de un proxy SOCKS5 para comunicación encubierta y entrega de paquetes

- Capturas de pantalla

- Envío de mensajes SMS desde el dispositivo infectado a usuarios específicos

- Extracción de la lista de contactos almacenados en el dispositivo

- Intercepción de mensajes SMS recibidos por el dispositivo

- Escaneo del sistema objetivo en busca de archivos confidenciales

- Keylogging

- Registro de detalles del sistema

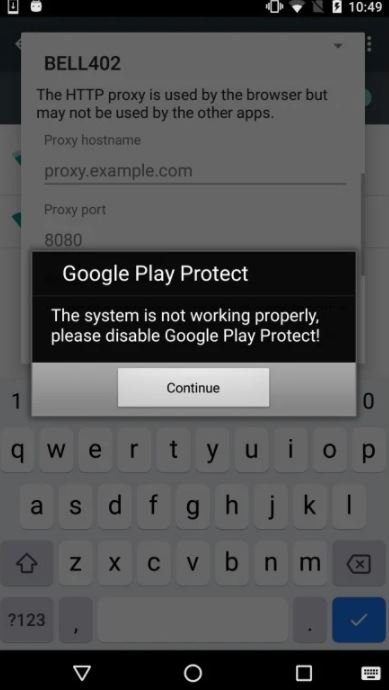

Al igual que en sus versiones anteriores, el malware puede detectar si el dispositivo comprometido tiene habilitado Google Play Protect y envía una alerta de sistema falsa para hacer que el usuario objetivo desactive esta protección. Una vez que Google Play Protect es desactivada, los actores de amenazas podrán acceder completamente al dispositivo afectado para recibir y enviar datos al servidor C&C sin ser detectados.

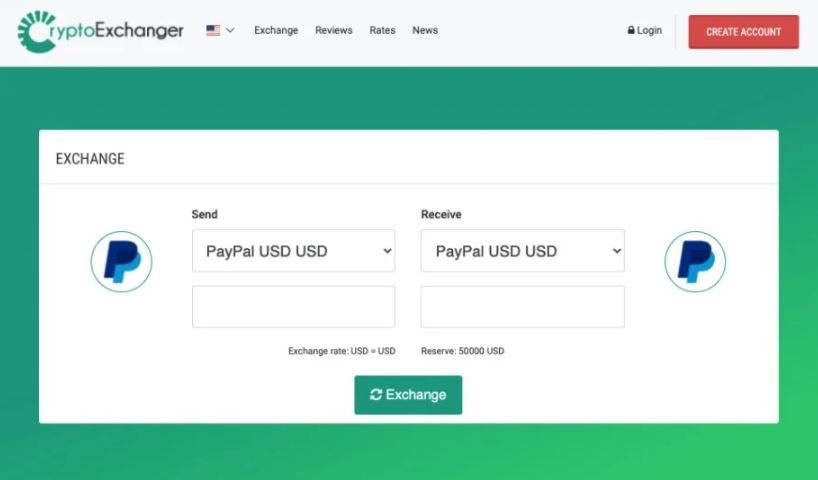

No hay información concreta sobre los operadores de esta campaña, ya que tuvieron el cuidado de ocultar cualquier mínimo rastro que pudiera llevar a su infraestructura C&C. Por el momento, solo se sabe que los hackers usan Cloudflare para redirigir todo el tráfico de la red a través de SSL, mientras que el C&C se hace pasar por un sitio web de criptomonedas utilizando el dominio hhtps://quickbitrade.com.

La campaña sigue activa, por lo que se recomienda a los usuarios de sistemas Android mantenerse al tanto de cualquier actividad maliciosa en sus dispositivos, además de recordar que lo mejor es nunca instalar en sus dispositivos apps descargadas desde fuentes no oficiales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.