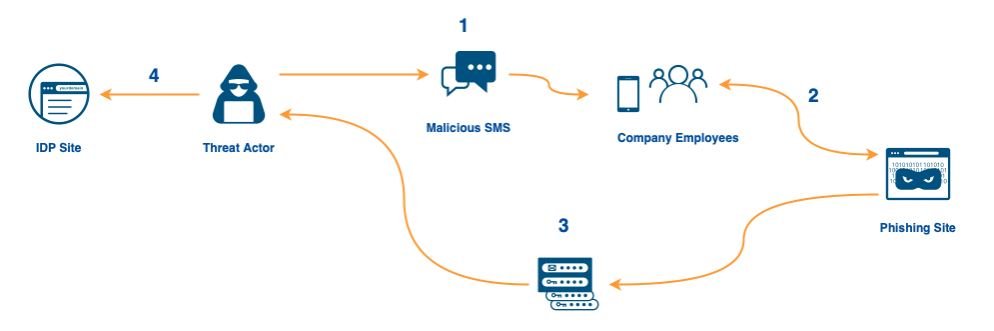

Cloudflare dice que algunas de las credenciales de sus empleados también fueron robadas en un ataque de phishing por SMS similar al que llevó a que la red de Twilio.

Sin embargo, aunque los atacantes pusieron sus manos en las cuentas de los empleados de Cloudflare, no pudieron hackear sus sistemas después de que sus intentos de iniciar sesión con ellos fueran bloqueados porque no tenían acceso a las claves de seguridad compatibles con FIDO2 emitidas por la empresa.

Como también reveló Cloudflare, después de ingresar sus credenciales en las páginas de phishing, el software de acceso remoto AnyDesk se descargó automáticamente en sus computadoras para permitir que los actores de amenazas tomen el control de sus computadoras de forma remota .

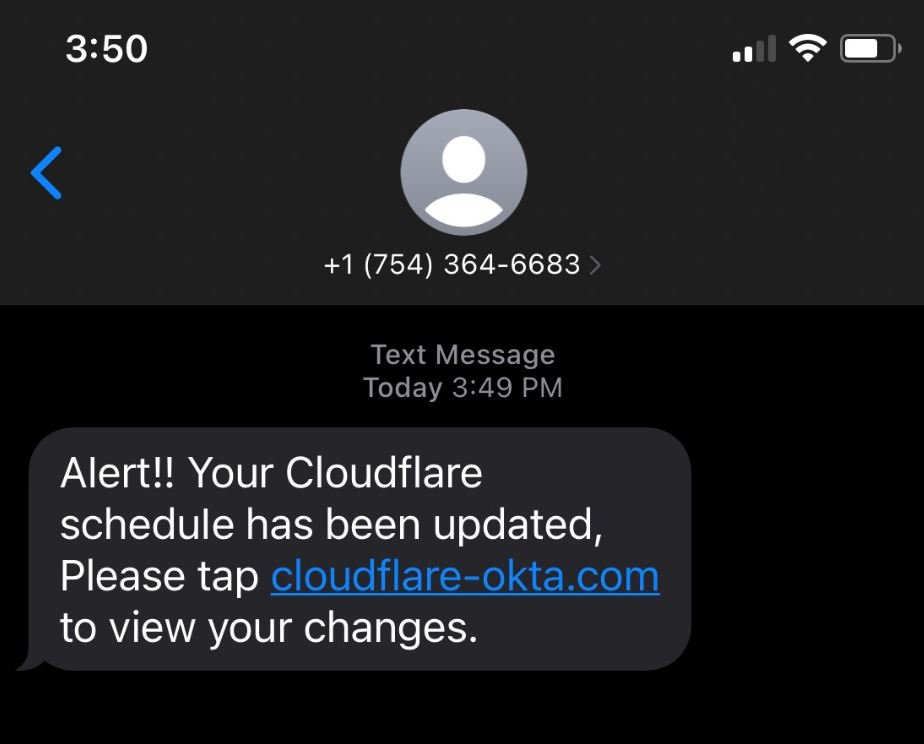

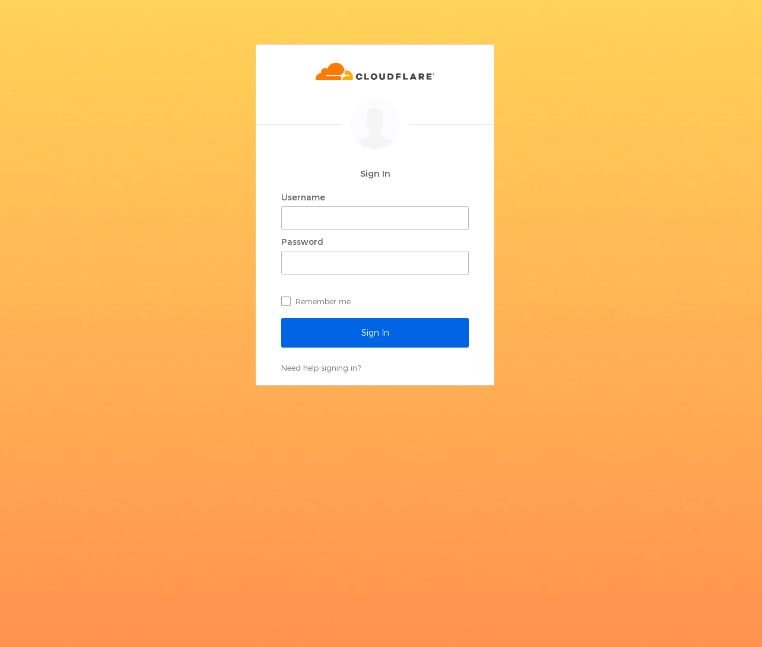

Los mensajes de phishing enviados a 76 empleados y sus familias desde los números de teléfono de T-Mobile redirigieron a los objetivos a un clon de la página de inicio de sesión de Cloudflare Okta alojada en el dominio cloudflare-okta[.]com.

Este dominio se registró a través del registrador de dominios de Porkbun, que también se utilizó para registrar dominios web utilizados para alojar páginas de destino vistas en el ataque de Twilio.

La empresa tomó varias medidas en respuesta a este ataque, entre ellas:

- Bloquear el dominio de phishing mediante Cloudflare Gateway

- Identificar a todos los empleados de Cloudflare afectados y restablecer las credenciales comprometidas

- Identificar y eliminar la infraestructura del actor de amenazas

La empresa Twilio, propietaria del muy popular proveedor de autenticación de dos factores (2FA) Authy, reveló un ataque similar esta semana.

A diferencia de Cloudflare, la compañía dijo que los atacantes pudieron acceder a algunos de los datos de sus clientes después de violar los sistemas internos utilizando credenciales de empleados robadas en un ataque de phishing por SMS.

Twilio también reveló que coordinó sus esfuerzos de respuesta a incidentes con otras empresas objetivo de ataques similares al mismo tiempo.

“Hemos escuchado de otras compañías que también fueron objeto de ataques similares y hemos coordinado nuestra respuesta a los actores de amenazas, incluida la colaboración con los operadores para detener los mensajes maliciosos, así como con sus registradores y proveedores de alojamiento”, dijo Twilio.

“A pesar de esta respuesta, los actores de amenazas han seguido rotando entre operadores y proveedores de alojamiento para reanudar sus ataques”.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.