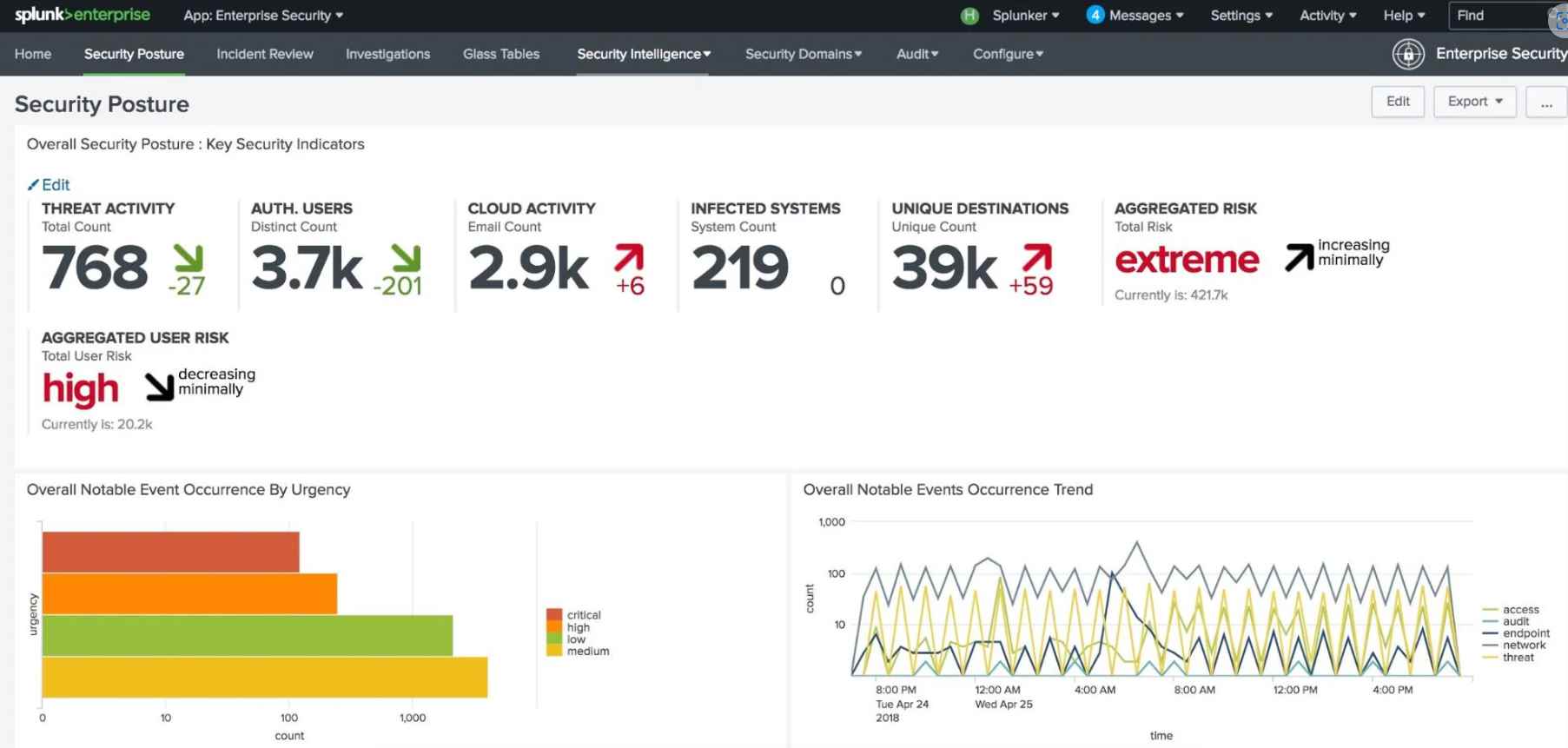

Splunk es una de las herramientas de gestión de incidentes y eventos de seguridad (SIEM) más utilizadas en todo el mundo. Splunk tiene la capacidad de recopilar registros de todos los eventos que se han configurado, que luego se pueden utilizar en el futuro para analizar problemas de seguridad.

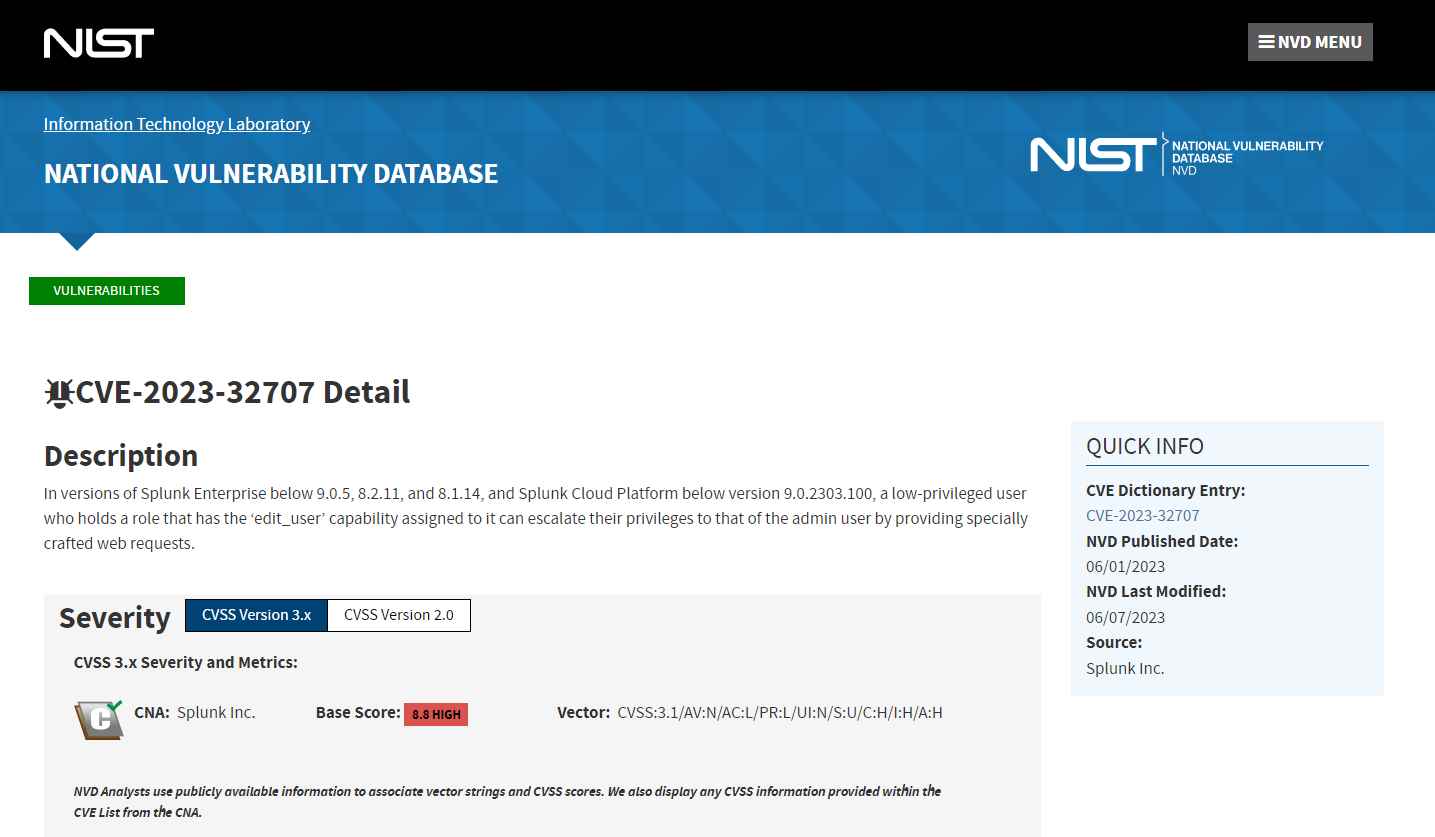

Según informes recientes, Splunk era susceptible a una vulnerabilidad de escalada de privilegios que se encontró y se informó. Esta vulnerabilidad fue detectada y reportada.

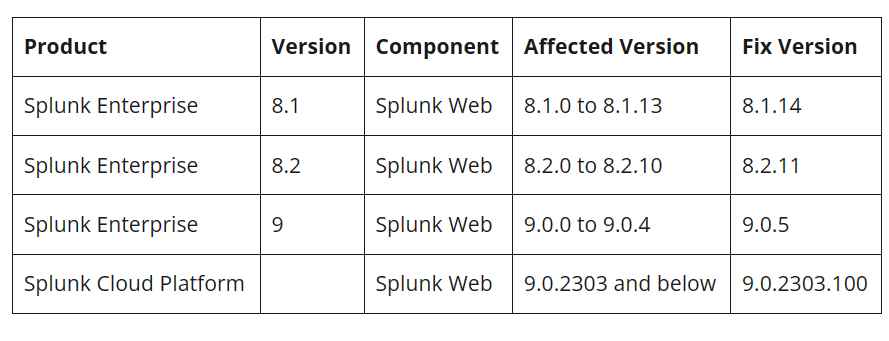

La empresa arregló este agujero de seguridad lo más rápido posible en todas las versiones de Splunk.

‘edit_user’ es la vulnerabilidad CVE-2023-32707. Aumento de capacidades y privilegios

Al enviar una solicitud web a Splunk que ha sido cuidadosamente preparada, incluso un usuario con privilegios limitados que puede realizar la acción de capacidad ‘edit_user’ puede elevar su estado al de un usuario administrador. Esto ocurrió debido a el hecho de que la opción de configuración ‘edit_user’ en el archivo authorize.conf no se vincula con la configuración ‘grantableRole’ en el archivo, que es un parámetro que puede evitar esta vulnerabilidad de escalada de privilegios.

Las soluciones alternativas y las mitigaciones incluyen asegurarse de que ningún otro usuario, excepto los administradores, pueda actualizar sus propios perfiles (la capacidad ‘editar_usuario’). No ofrezca una función ‘editar_usuario’ de la que puedan heredar otras funciones para facilitar la herencia. pocos o ningún derecho no debería tener asignada la capacidad ‘edit_user’.

Se recomienda enfáticamente que todos los usuarios de Splunk actualicen sus instalaciones de Splunk a la versión disponible más reciente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.