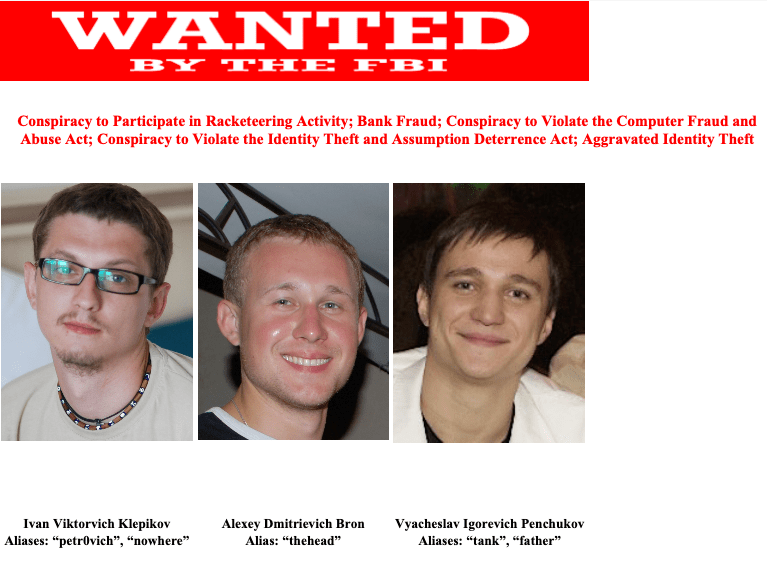

Vyacheslav “Tank” Penchukov , el líder ucraniano de 40 años acusado de un prolífico grupo ciberdelincuente que robó decenas de millones de dólares de pequeñas y medianas empresas en los Estados Unidos y Europa, ha sido arrestado en Suiza según múltiples fuentes.

Tank era el administrador diario de un grupo de delincuentes cibernéticos que robaba decenas de millones de dólares de pequeñas y medianas empresas.

Penchukov fue nombrado en una acusación de 2014 por el Departamento de Justicia de EE. UU. como una de las principales figuras de JabberZeus Crew un pequeño pero potente colectivo de ciberdelincuentes de Ucrania y Rusia que atacó a las empresas víctimas con una poderosa versión personalizada del troyano bancario Zeus .

La Oficina Federal de Investigaciones (FBI) de EE. UU. se negó a comentar para esta historia. Pero según múltiples fuentes, Penchukov fue arrestado en Ginebra, Suiza, hace aproximadamente tres semanas cuando viajaba para reunirse con su esposa allí.

Penchukov es de Donetsk, una región tradicionalmente de tendencia rusa en el este de Ucrania que fue recientemente anexada por Rusia. En su ciudad natal, Penchukov era un DJ muy conocido (” DJ Slava Rich “) que disfrutaba de ser visto paseando en sus BMW y Porsche de alta gama. Más recientemente, Penchukov ha estado invirtiendo bastante en negocios locales .

El nombre del equipo de JabberZeus se deriva del malware que utilizaron, que se configuró para enviarles un mensaje instantáneo de Jabber cada vez que una nueva víctima ingresaba un código de contraseña de un solo uso en una página de phishing que imitaba a su banco. La pandilla JabberZeus se enfocó principalmente en pequeñas y medianas empresas , y fue uno de los primeros pioneros de los llamados ataques de “hombre en el navegador”, malware que puede desviar silenciosamente cualquier información que las víctimas envíen a través de un formulario basado en la web.

Una vez dentro de las cuentas bancarias de una empresa víctima, los delincuentes modificarían la nómina de la empresa para agregar docenas de ” mulas de dinero “, personas reclutadas a través de esquemas de trabajo en el hogar para manejar transferencias bancarias . Las mulas a su vez reenviarían cualquier depósito de nómina robado, menos sus comisiones, mediante transferencia bancaria al extranjero.

El malware JabberZeus fue hecho a la medida para el grupo criminal por el presunto autor del troyano Zeus, Evgeniy Mikhailovich Bogachev , uno de los principales ciberdelincuentes rusos con una recompensa de $ 3 millones por su cabeza del FBI . Bogachev está acusado de ejecutar la botnet Gameover Zeus , una máquina criminal masiva de 500,000 a 1 millón de PC infectadas que se usó para grandes ataques DDoS y para propagar Cryptolocker, una amenaza de ransomware entre pares que se adelantó años a su tiempo.

Los investigadores sabían que Bogachev y JabberZeus estaban vinculados porque durante muchos años leyeron los chats privados de Jabber entre los miembros del equipo de JabberZeus, y los alias monitoreados de Bogachev estaban en contacto casi regular con el grupo sobre las actualizaciones del malware.

Gary Warner director de investigación en informática forense de la Universidad de Alabama en Birmingham señaló en su blog de 2014 que Tank les dijo a los co-conspiradores en un chat de JabberZeus el 22 de julio de 2009 que su hija Miloslava había nacido y le dio peso de nacimiento.

“Una búsqueda en los registros de nacimiento de Ucrania solo mostró a una niña llamada Miloslava con ese peso al nacer ese día”, escribió Warner. Esto fue suficiente para identificar positivamente a Tank como Penchukov, comento Warner.

En última instancia, las conexiones políticas de Penchukov lo ayudaron a evadir el enjuiciamiento de los investigadores ucranianos de ciberdelincuencia durante muchos años. El difunto hijo del expresidente ucraniano Victor Yanukovych ( Victor Yanukovych Jr. ) sería el padrino de la hija de Tank, Miloslava. A través de sus conexiones con la familia Yanukovych, Tank pudo establecer contacto con expertos clave en los niveles más altos del gobierno ucraniano, incluida la policía.

Fuentes informadas sobre la investigación de Penchukov dijeron que en 2010, en un momento en que el Servicio de Seguridad de Ucrania (SBU) se preparaba para emitir órdenes de registro contra Tank y su tripulación , Tank recibió un aviso de que el SBU vendría a allanar su casa. Esa advertencia le dio a Tank suficiente tiempo para destruir evidencia importante contra el grupo y evitar estar en casa cuando ocurrieron las redadas. Esas fuentes también dijeron que Tank usó sus contactos para que la investigación sobre su tripulación se trasladara a una unidad diferente que estaba encabezada por su contacto SBU corrupto.

Escribiendo para Technology Review , Patrick Howell O’Neil contó cómo los agentes de la SBU en 2010 seguían a Tank por la ciudad, observándolo de cerca mientras se movía entre los clubes nocturnos y su apartamento.

“A principios de octubre, el equipo de vigilancia ucraniano dijo que lo habían perdido”, escribió. “Los estadounidenses estaban descontentos y un poco sorprendidos. Pero también estaban resignados a lo que consideraban las realidades de trabajar en Ucrania. El país tenía un notorio problema de corrupción. La broma corriente era que era fácil encontrar la unidad anticorrupción de la SBU; solo busque el estacionamiento lleno de BMW”.

Me encontré por primera vez con Tank y el equipo de JabberZeus hace aproximadamente 14 años como reportero de The Washington Post , después de que una fuente confiable me confió que había obtenido acceso en secreto a las conversaciones privadas de Jabber del grupo.

Al leer esas discusiones todos los días, quedó claro que Tank estaba nominalmente a cargo de la tripulación ucraniana y que pasaba gran parte de su tiempo supervisando las actividades de los reclutadores de mulas de dinero, que eran una parte integral de su esquema de retiro de víctimas.

Pronto se descubrió que los sitios web corporativos falsos que los reclutadores de mulas de dinero usaban para administrar las nuevas contrataciones tenían una debilidad de seguridad que permitía que cualquier persona que se registrara en el portal pudiera ver los mensajes de todos los demás usuarios. Se construyó una herramienta de raspado para recolectar estos mensajes de reclutamiento de mulas de dinero, y en el apogeo de la actividad de la pandilla JabberZeus en 2010, ese raspador estaba monitoreando mensajes en cerca de una docena de sitios diferentes de reclutamiento de mulas de dinero, cada uno de los cuales administraba cientos de “empleados”.

A cada mula se le asignó trabajo ocupado o tareas de baja categoría durante unos días o semanas antes de que se le pidiera que manejara las transferencias de dinero. Creo que esto fue un esfuerzo por eliminar las mulas de dinero poco confiables. Después de todo, aquellos que llegaban tarde al trabajo tendían a costarles mucho dinero a los ladrones, ya que el banco de la víctima generalmente intentaba revertir cualquier transferencia que las mulas no hubieran retirado.

Cuando llegaba el momento de transferir los fondos robados, los reclutadores enviaban un mensaje a través del sitio web falso de la empresa diciendo algo como: “Buenos días [nombre de la mula aquí]. Nuestro cliente, XYZ Corp., le envía algo de dinero hoy. Visite su banco ahora y retire este pago en efectivo, y luego transfiera los fondos en pagos iguales, menos su comisión, a estas tres personas en Europa del Este”.

Solo que, en todos los casos, la empresa mencionada como el “cliente” era de hecho una pequeña empresa cuyas cuentas de nómina ya habían hackeado.

Entonces, todos los días durante varios años, mi rutina matutina fue la siguiente: hacer una taza de café; pase a la computadora y vea los mensajes que Tank y sus co-conspiradores habían enviado a sus mulas de dinero durante las 12-24 horas anteriores; busque los nombres de las empresas víctimas en Google; levante el teléfono para advertir a cada uno que estaban en proceso de ser asaltados por la mafia cibernética rusa.

Mi discurso sobre todas estas llamadas fue más o menos el mismo: “Probablemente no tengas idea de quién soy, pero aquí está toda mi información de contacto y lo que hago. Tus cuentas de nómina han sido hackeadas y estás a punto de perder una gran cantidad de dinero. Debe ponerse en contacto con su banco de inmediato y pedirles que suspendan cualquier transferencia pendiente antes de que sea demasiado tarde. No dude en volver a llamarme más tarde si desea obtener más información sobre cómo sé todo esto, pero por ahora solo llame o visite su banco”.

En muchos casos, mi llamada llegaba minutos u horas antes de que el banco de la empresa víctima procesara un lote de nómina no autorizado, y algunas de esas notificaciones evitaron lo que de otro modo habría sido una pérdida enorme, a menudo varias veces superior a la cantidad semanal normal de la organización. nómina de sueldos. En algún momento dejé de contar cuántas decenas de miles de dólares esas llamadas salvaron a las víctimas, pero durante varios años probablemente fueron millones.

Con la misma frecuencia, la empresa de la víctima sospechaba que yo estaba involucrado de alguna manera en el robo, y poco después de alertarlos recibía una llamada de un agente del FBI o de un oficial de policía en la ciudad natal de la víctima. Esas siempre fueron conversaciones interesantes.

En conjunto, estas notificaciones a las víctimas generaron docenas de historias durante varios años sobre pequeñas empresas que luchan contra sus instituciones financieras para recuperar sus pérdidas. Nunca escribí sobre una sola víctima que no estuviera de acuerdo con que llamara la atención sobre su situación y la sofisticación de la amenaza que enfrentan otras empresas.

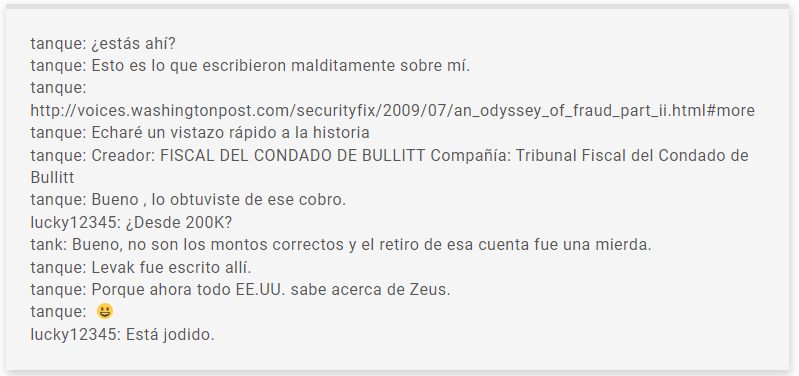

Esta incesante intromisión de mi parte exasperó mucho a Tank, quien en más de una ocasión expresó desconcierto sobre cómo sabía tanto sobre sus operaciones y víctimas. Aquí hay un fragmento de uno de sus chats de Jabber en 2009, después de haber escrito una historia para The Washington Post sobre sus esfuerzos por robar $ 415,000 de las arcas del condado de Bullitt, Kentucky . En el chat a continuación, “lucky12345” es el autor de Zeus, Bogachev:

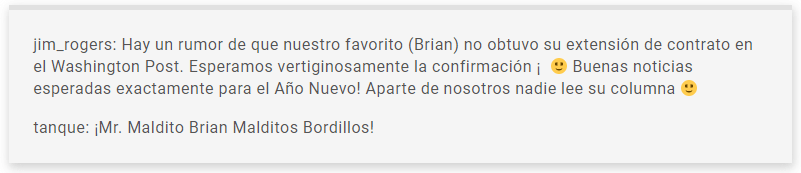

El 13 de diciembre de 2009, uno de los principales reclutadores de mulas de dinero de Tank, un ladrón que usaba el seudónimo de “Jim Rogers”, le dijo a su jefe algo que no había compartido más allá de algunos confidentes de confianza en ese momento: que The Washington Post había eliminado mi trabajo en el proceso de fusionar el sitio web del periódico (donde trabajaba en ese momento) con la edición del árbol muerto.

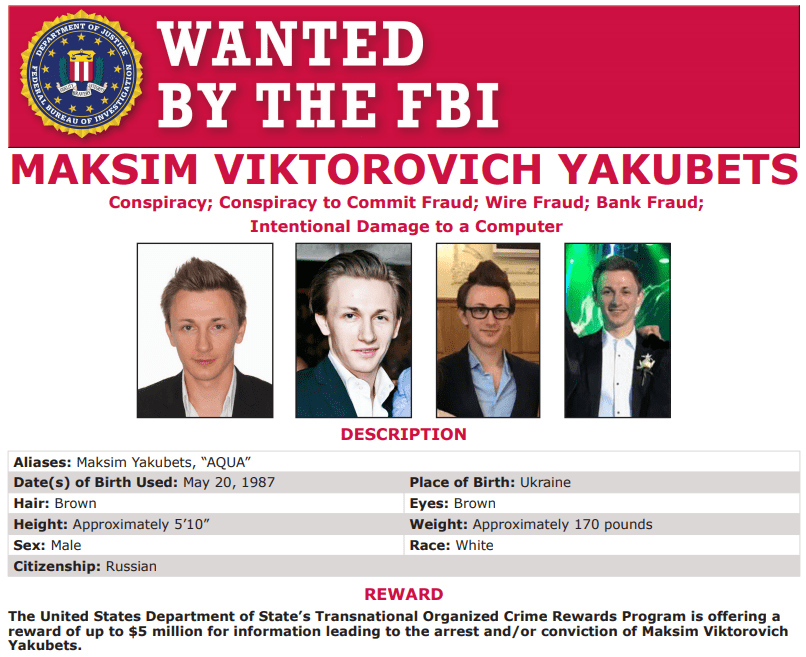

Otro miembro de la tripulación de JabberZeus, Maksim “Aqua” Yakubets , nacido en Ucrania, también es buscado actualmente por el FBI, que ofrece una recompensa de $ 5 millones por información que conduzca a su arresto y condena.

Fuente: https://krebsonsecurity.com/2022/11/top-zeus-botnet-suspect-tank-arrested-in-geneva/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.