El investigador de seguridad de SafeBreach Labs Or Yair descubrió varias vulnerabilidades que le permitieron convertir los productos de detección y respuesta (EDR) y antivirus (AV) en puntos finales en wipers.

Las vulnerabilidades identificadas, que se presentaron el miércoles en la conferencia de ciberseguridad Black Hat Europe, permitieron al investigador engañar a los productos de seguridad vulnerables para que eliminaran archivos y directorios arbitrarios en el sistema y dejar la máquina inutilizable.

Apodado Aikido, el limpiador del investigador abusa de los privilegios extendidos que los productos EDR y AV tienen en el sistema confiando en directorios señuelo que contienen rutas especialmente diseñadas para activar la eliminación de archivos legítimos.

“Este limpiador se ejecuta con los permisos de un usuario sin privilegios pero tiene la capacidad de borrar casi cualquier archivo en un sistema incluidos los archivos del sistema y hacer que una computadora no pueda arrancar por completo. Hace todo eso sin implementar un código que toque los archivos de destino lo que lo hace totalmente indetectable”, explica el investigador.

El limpiador Aikido explota una ventana de oportunidad entre la detección de un archivo malicioso y su eliminación real y abusa de una característica de Windows que permite a los usuarios crear enlaces de puntos de unión que son como enlaces simbólicos (symlinks) independientemente de los privilegios de su cuenta.

Yair explica que un usuario sin privilegios no puede eliminar archivos del sistema (.sys) porque no tiene los permisos necesarios, pero engañó con éxito al producto de seguridad para que realizara la eliminación creando un directorio señuelo y colocando en él una ruta diseñada como la destinado a la eliminación (como C:\temp\Windows\System32\drivers frente a C:\Windows\System32\drivers).

El investigador creó un archivo malicioso lo colocó en el directorio señuelo pero no especificó un identificador para él. Sin saber qué programas tienen permisos para modificar el archivo el EDR/AV solicitó reiniciar el sistema para remediar la amenaza. Luego el investigador eliminó el directorio señuelo.

Algunas herramientas de seguridad, explica el investigador se basan en una API de Windows para posponer la eliminación hasta después del reinicio mientras que otras mantienen una lista de rutas seleccionadas para la eliminación y esperan que el reinicio las elimine.

Si bien la API de Windows predeterminada para posponer una eliminación usa un indicador que requiere privilegios de administrador una vez que el sistema se reinicia, “Windows comienza a eliminar todas las rutas y sigue ciegamente los cruces”, descubrió el investigador.

“Algunas otras autoimplementaciones de EDR y AV también lo hacen. Como resultado, pude crear un proceso completo que me permitió eliminar casi cualquier archivo que quisiera en el sistema como usuario sin privilegios”, señala el investigador.

Yair señala que el exploit también pasa por alto el Acceso controlado a carpetas en Windows, una función destinada a evitar la manipulación de archivos dentro de carpetas que están en una lista de Carpetas protegidas, porque el EDR/AV tiene permisos para eliminar estos archivos.

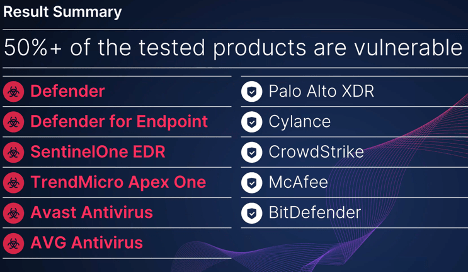

De los 11 productos de seguridad que se probaron, seis resultaron vulnerables a este exploit. Las vulnerabilidades de seguridad se informaron a los proveedores afectados y se emitieron tres identificadores CVE: CVE-2022-37971 para Microsoft Defender y Defender para Endpoint, CVE-2022-45797 para Trend Micro Apex One y CVE-2022-4173 para Avast y AVG . Antivirus para Windows.

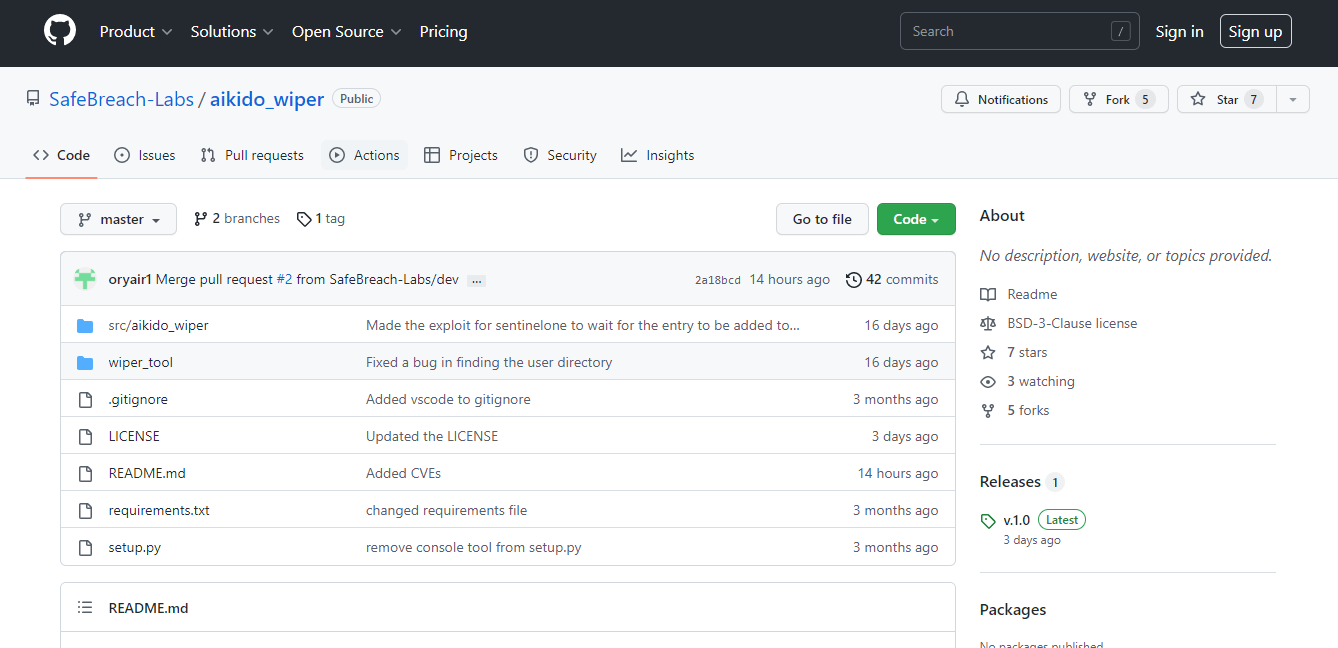

Disponible en GitHub , el limpiador contiene exploits para los errores que afectan a EDR de SentinelOne y Microsoft Defender y Defender para Endpoint. Sin embargo, para los productos de Microsoft, solo es posible eliminar directorios arbitrarios.

El limpiador PoC crea un archivo EICAR (en lugar de un archivo malicioso real) que la solución de seguridad elimina, puede eliminar archivos del sistema como controladores y, al reiniciar el sistema, “llena el disco sin espacio con bytes aleatorios varias veces ” para garantizar que los datos se sobrescriban y borren.

“Creemos que es fundamental que todos los proveedores de EDR y AV prueben de manera proactiva sus productos contra este tipo de vulnerabilidad y si es necesario desarrollen un plan de remediación para garantizar que estén protegidos. También recomendamos encarecidamente a las organizaciones individuales que actualmente utilizan productos EDR y AV que consulten con sus proveedores sobre estas vulnerabilidades e instalen de inmediato cualquier actualización de software o parche que proporcionen”, dijo Yair.

Fuente: https://www.securityweek.com/vulnerabilities-allow-researcher-turn-security-products-wipers

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.