Un equipo de especialistas en ciberseguridad ha revelado el hallazgo de una nueva vulnerabilidad presente el protocolo DNS que podría ser explotada para lanzar ataques de denegación de servicio (DDoS) con una potencia inusitada. Esta variante de ataque, conocida como NXNSAttack, depende del mecanismo de delegación de DNS para forzar a los solucionadores de DNS a generar más consultas en los servidores comprometidos, lo que podría conducir a interrupciones en el servicio similares a las generadas por las botnets más grandes.

En su reporte, el equipo de investigadores menciona: “Mostramos que la cantidad de mensajes DNS intercambiados durante el proceso de resolución convencional podría ser mucho mayor en escenarios reales, debido a la resolución proactiva de las direcciones IP de los servidores de nombres. Esta ineficiencia se convierte en un problema al procesar las solicitudes, lo que podría generar un ataque devastador contra uno o ambos, resolutivos recursivos y servidores”.

¿En qué consiste el ataque?

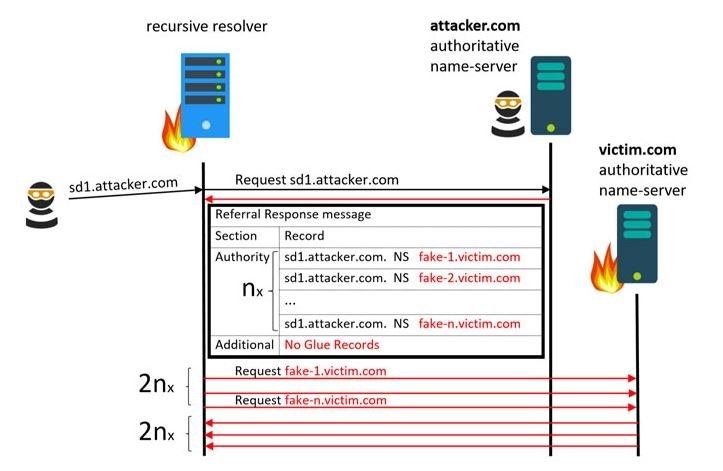

Una búsqueda DNS recursiva ocurre cuando un servidor DNS se comunica con varios servidores autorizados en una secuencia jerárquica para ubicar una dirección IP asociada con un dominio y devolverla al cliente. Esta resolución generalmente comienza con la resolución DNS controlada por los proveedores de servicios de Internet o servidores DNS públicos, como Cloudflare o Google, dependiendo de las configuraciones del sistema. La resolución pasa la solicitud a un servidor de nombres DNS autorizado si no puede localizar la dirección IP de un nombre de dominio determinado.

La resolución pasa la solicitud a un servidor DNS autorizado si no puede localizar la dirección IP de un nombre de dominio determinado. Pero si el primer servidor DNS autorizado tampoco contiene los registros deseados, devuelve el mensaje de delegación con direcciones a los siguientes servidores autorizados a los que puede consultar el solucionador DNS.

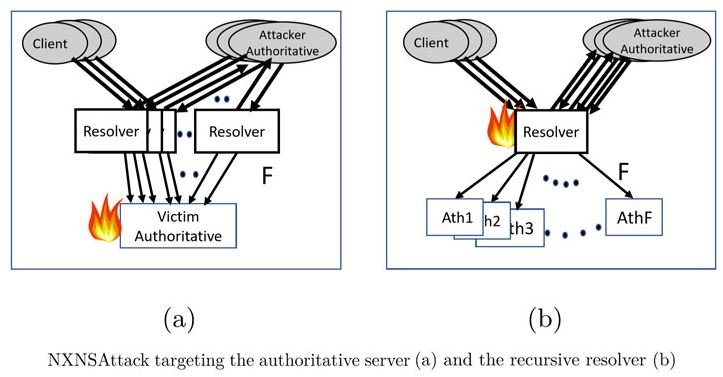

Este proceso jerárquico continúa hasta que el solucionador DNS llega al servidor autorizado correcto que proporciona la dirección IP del dominio, lo que permite al usuario acceder al sitio web deseado. Los investigadores descubrieron que estos grandes gastos generales no deseados pueden explotarse para engañar a los resolutivos recursivos hacer que envíen una gran cantidad de paquetes a un dominio objetivo en lugar de enviarlos a servidores legítimos.

En este ataque puede incrementar la cantidad de paquetes intercambiados por el resolutor recursivo en más de mil 600 veces, abrumando no solo a los que resuelven DNS con más solicitudes que pueden manejar, sino que también inunda el dominio objetivo con solicitudes maliciosas. El uso de una botnet (como Mirai) podría aumentar aún más la escala del ataque, señalan los expertos.

Se recomienda encarecidamente que los administradores de red que ejecutan sus propios servidores DNS actualicen su software de resolución DNS a la versión más reciente disponible para mitigar el riesgo de explotación.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.