Especialistas en ciberseguridad identificaron a un hacker conocido como “Tortilla” lanzando poderosos ciberataques ProxyShell contra implementaciones de Microsoft Exchange con el fin de inyectar la variante de ransomware Babuk en los sistemas afectados. El reporte fue presentado por Cisco Talos a mediados de octubre.

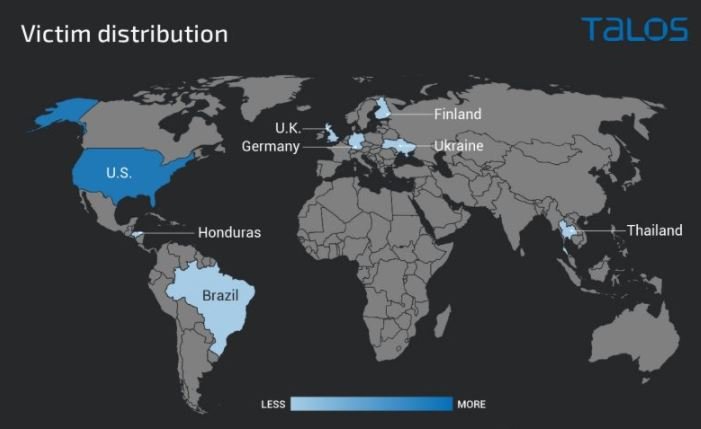

Según los expertos, el hacker ha estado activo al menos desde mediados de este año y ataca principalmente a víctimas en E.U., aunque también ha sido detectado en Brasil, Honduras, Tailandia, Ucrania, Reino Unido y otros países.

Tortilla también ha sido identificado usando otras cargas útiles, incluyendo PowerCat, un clon de netcat basado en PowerShell.

Como algunos usuarios recordarán, ProxyShell es un conjunto de vulnerabilidades cuya explotación permitiría a los actores de amenazas desplegar un ataque de ejecución remota de código y extraer contraseñas en texto sin formato. Los expertos de Cisco Talos señalan que el actor de amenazas está utilizando una técnica de cadena de infección inusual, basada en un módulo de desempaquetado intermedio alojado en un clon pastebin.pl con el fin de entregar la carga útil de Babuk.

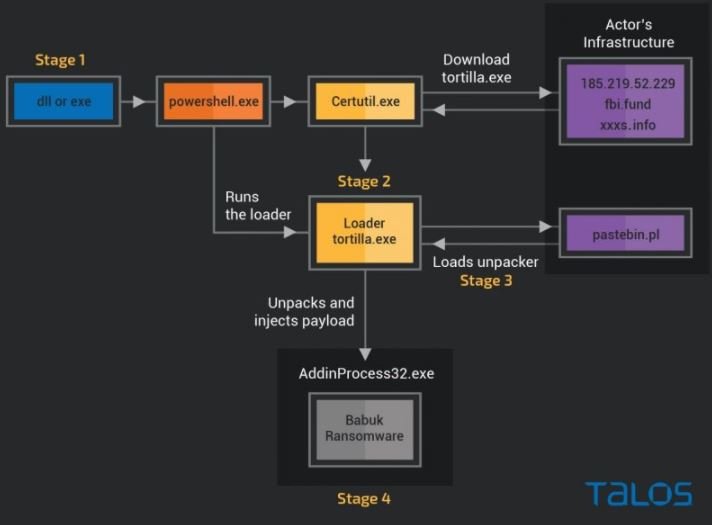

Como se muestra a continuación, Tortilla usa un archivo ejecutable DLL o .NET para ingresar al sistema objetivo, ejecutándose como un proceso en segundo plano para invocar inadvertidamente el shell de ejecución malicioso.

Acorde a los expertos, el cargador descarga una etapa intermedia de desempaquetado del sitio de clonación de PasteBin pastebin.pl, un sitio que parece no estar relacionado con el popular pastebin.com. El desempaquetador concatena las imágenes de mapa de bits incrustadas en la sección de recursos del troyano y descifra la carga útil en la memoria y posteriormente la carga útil se inyecta en el proceso AddInProcess32 y se utiliza para cifrar archivos en el servidor comprometido.

Además de este sitio pastebin.pl, Tortilla también recurre a un servidor de descarga basado en Unix que si bien se considera legítimo, los investigadores han identificado diversas campañas maliciosas vinculadas a él.

La peor parte de todo es que la herramienta de descifrado de Babuk, lanzada recientemente, no funciona con esta nueva iteración del malware, por lo que por el momento las víctimas no tienen más opción que negociar con los hackers o bien restablecer sus sistemas a partir de sus respaldos. Microsoft compartió algunos lineamientos de seguridad que los administradores de implementaciones Exchange pueden seguir para proteger sus sistemas de esta variante de ataque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.