Se ha descubierto que el paquete de servicio de transferencia MOVEit tiene tres vulnerabilidades, a saber, dos inyecciones de SQL y una instancia de Reflected Cross-Site Scripting (XSS). Las vulnerabilidades exhiben una variedad de niveles de gravedad, que van desde 6.1 (Medio) hasta 8.8 (Alto). El servicio de transferencia MOVEit, operado por Progress, fue objeto de una explotación generalizada por parte de actores maliciosos que se dirigieron a muchas empresas en una operación de ransomware. Según se informa, la vulnerabilidad MOVEit ha afectado a muchas empresas, incluidas Shell, BBC, British Airways, CalPERS, Honeywell y otras instituciones gubernamentales de EE. UU. Progress acaba de emitir una alerta de seguridad con un inventario exhaustivo de los productos que se han visto afectados, junto con una enumeración detallada de las vulnerabilidades que se han discernido.

La vulnerabilidad identificada como CVE-2023-42660 pertenece a una vulnerabilidad de inyección SQL en MOVEit Transfer.

Se identificó la presencia de una vulnerabilidad de inyección SQL dentro de la interfaz de la máquina MOVEit Transfer, lo que podría permitir el acceso no autorizado a la base de datos de MOVEit Transfer. La vulnerabilidad en cuestión podría ser explotada por un actor de amenazas mediante el envío de una carga útil bien construida a la interfaz de la máquina MOVEit Transfer.

El resultado potencial de una explotación exitosa es la alteración y exposición del contenido de la base de datos MOVEit. Sin embargo, para explotar esta vulnerabilidad, es necesario que el actor de la amenaza se autentique. La gravedad de esta vulnerabilidad ha sido evaluada como 8,8 (alta) por la organización que supervisa el progreso.

Los productos afectados por este problema incluyen MOVEit Transfer, incluidas las bases de datos MySQL y MSSQL, en todas las versiones. Se recomienda que los usuarios actualicen al Service Pack de septiembre para solucionar este problema.

La vulnerabilidad identificada como CVE-2023-40043 pertenece a una falla de inyección SQL en MOVEit Transfer.

La interfaz en línea de MOVEit Transfer tiene una vulnerabilidad de inyección SQL adicional que tiene el potencial de resultar en un acceso no autorizado a la base de datos de MOVEit Transfer. La vulnerabilidad en cuestión puede ser explotada por un actor malintencionado que envía una carga útil bien preparada a la interfaz en línea de MOVEit Transfer.

El resultado potencial de una explotación exitosa es la alteración y exposición del contenido de la base de datos MOVEit. Para que un actor de amenazas aproveche esta vulnerabilidad, es necesario que tenga acceso a una cuenta de administrador del sistema MOVEit. La gravedad de esta vulnerabilidad ha sido evaluada por Progress en 7,2, lo que indica un alto nivel de riesgo.

Los productos afectados por este problema incluyen MOVEit Transfer, incluidas las bases de datos MySQL y MSSQL, en todas las versiones. Para mitigar este problema, se recomienda que los usuarios actualicen al Service Pack de septiembre y restrinjan el acceso a la cuenta de administrador.

La vulnerabilidad identificada, CVE-2023-42656, pertenece a un problema de secuencias de comandos entre sitios (XSS) reflejado en MOVEit Transfer.

La vulnerabilidad identificada es un scripting entre sitios reflejado (XSS) en la interfaz en línea de MOVEit Transfer. Esta vulnerabilidad puede ser aprovechada por una carga útil maliciosa durante la fase de construcción del paquete. Un adversario potencial tiene la capacidad de crear una carga útil dañina con la intención de apuntar específicamente a los usuarios de MOVEit Transfer. El actor de amenazas tiene la capacidad de ejecutar JavaScript malicioso en el navegador de la víctima durante la interacción con la carga útil.

La gravedad de esta vulnerabilidad ha sido evaluada por Progress como 6.1, lo que indica un nivel medio de gravedad. La vulnerabilidad en cuestión tiene un impacto significativo en varios productos, incluidos MOVEit Transfer y MySQL o MSSQL DB, en todas las versiones. Para mitigar este problema, se recomienda que los usuarios actualicen al Service Pack de septiembre y restrinjan el acceso a la cuenta de administrador.

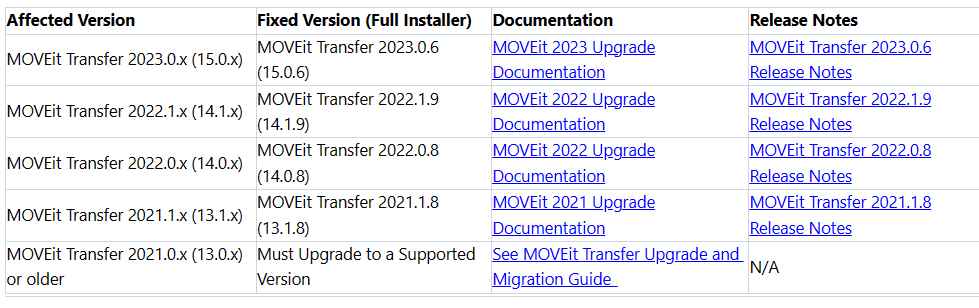

A continuación, proporcionamos una recopilación exhaustiva de versiones de productos susceptibles, documentación, notas de la versión y versiones corregidas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.