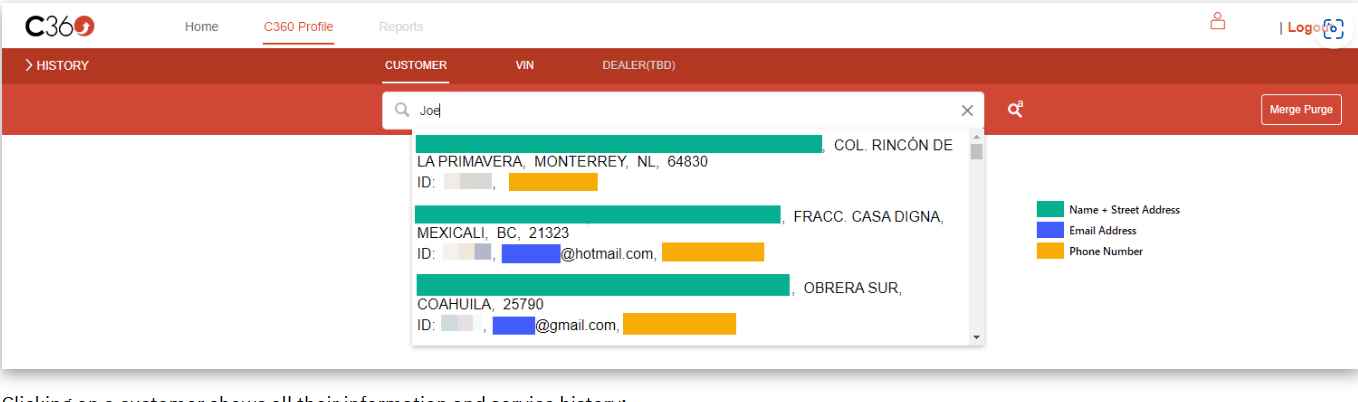

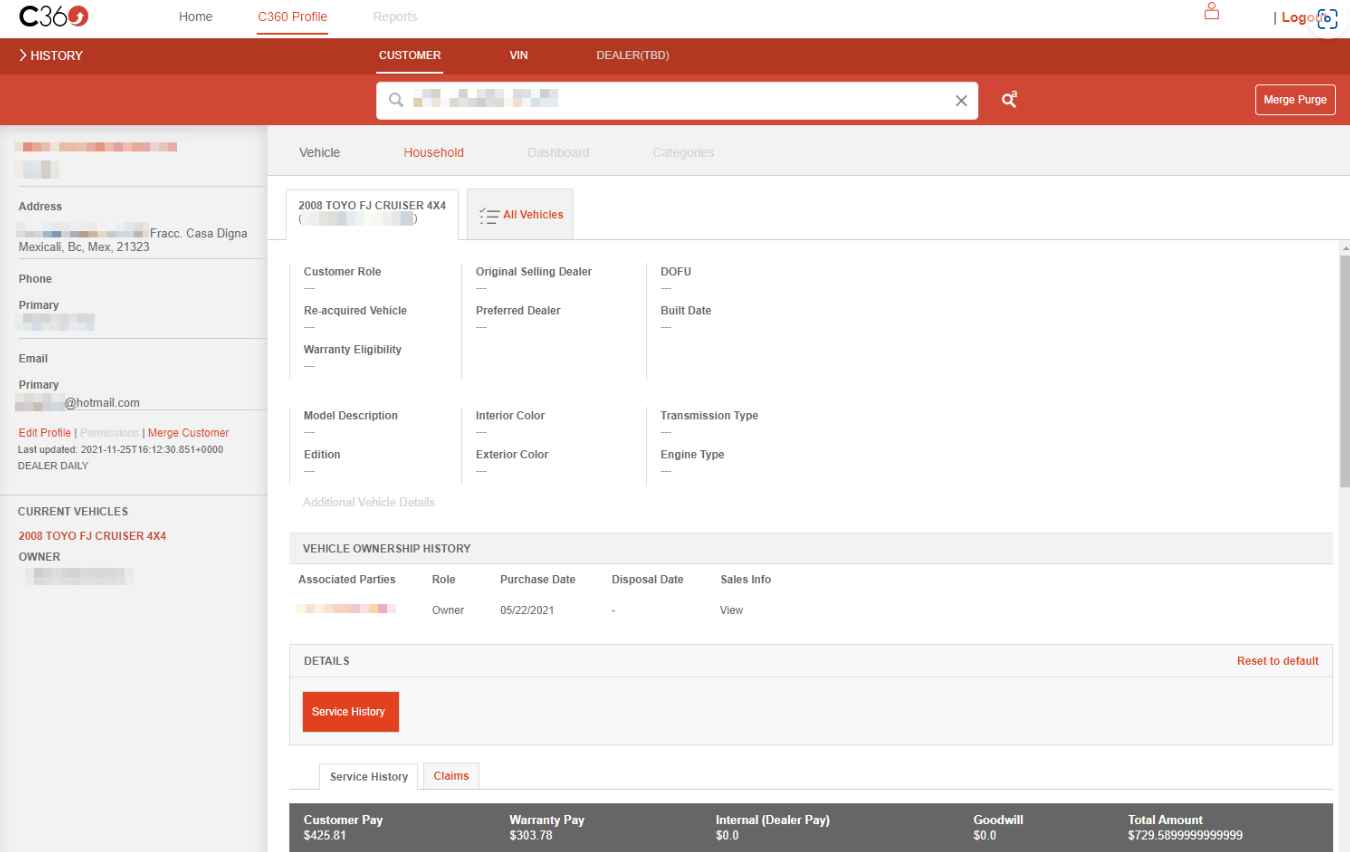

Eaton Zveare, un hacker de sombrero blanco aficionado ubicado en Sarasota, Florida, obtuvo acceso al programa en línea de administración de relaciones con el cliente C360. Esta herramienta es utilizada por el fabricante de automóviles japonés para manejar la información de sus clientes mexicanos. En octubre, obtuvo acceso al sistema e informó al fabricante de automóviles. La empresa se arregló la brecha en Toyota. La semana pasada, Zveare lo reveló al público. Zveare obtuvo acceso a los nombres, direcciones, números de teléfono, direcciones de correo electrónico y números de identificación fiscal de los clientes de Toyota en México. También obtuvo acceso a los autos, servicios e historiales de propiedad de los clientes para un número desconocido de esos consumidores. Pasó por la pantalla de inicio de sesión corporativa del fabricante de automóviles y modificó el entorno de desarrollo del programa. Antes de que el programa esté disponible para el público, su funcionalidad se prueba en esta ubicación.

La interfaz de programación de aplicaciones, que es una sección de código que está vinculada a un servidor web, es donde se descubrió la falla de seguridad. Usando la interfaz de programación de aplicaciones (API), las aplicaciones basadas en la web y los elementos conectados a Internet que se ejecutan en una variedad de software pueden interactuar entre sí e intercambiar datos para funcionar de manera más efectiva. Cuando la API de un servidor se conecta con la API de otro servidor, el extremo de la API del primer servidor especificará dónde la API del segundo servidor puede acceder a los datos. La URL de un servidor o servicio puede incluirse en un punto final si está disponible.

La aplicación C360 de Toyota recopila información sobre clientes de muchas partes de la empresa. Un empleado puede ver el nombre, la dirección, la información de contacto, el género y las interacciones con la empresa de un cliente, todo en una sola vista del perfil del cliente. Esta información comprende un registro de compras anteriores, información de pago, quejas sobre el servicio, presencia social y preferencias de canales.

Dado que tampoco era necesario validar la configuración de la aplicación, la información del cliente de Toyota quedó expuesta. Toyota resolvió el problema eliminando algunos de los sitios web del servicio y modificando las interfaces de programación de aplicaciones (API) para que ahora exijan un token de autenticación.

Según el investigador, “Dado que la aplicación de producción estaba protegida con contraseña, lo más probable es que Toyota anticipó que nadie podría acceder al punto final de la API de producción. En cambio, parece que sus ingenieros lo incluyeron en la aplicación de desarrollo. La experiencia de carga de la aplicación se mejora con la ayuda de ngx-ui-loader, razón por la cual los puntos finales de la API se incluyeron en el código. Sin embargo, las rutas API se omitieron para evitar posibles problemas. Mejorar la velocidad a la que una aplicación carga contenido no es algo malo en sí mismo; pero, en esta situación, los desarrolladores expusieron todos sus extremos de API privados en todos los entornos por error.

Si no se hubieran incluido en el código de la aplicación de desarrollo, es probable que hubiera sido difícil localizar los puntos finales de la API de producción y control de calidad que hacen uso de Amazon API Gateway”.

El fabricante de automóviles dijo que no había pruebas de acceso no autorizado a los sistemas de Toyota y que valoraba el estudio realizado por Zveare. Extendió una invitación a otros informáticos para que colaboraran con él dirigiéndolos a su programa de divulgación de vulnerabilidades de seguridad alojado en HackerOne.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.