Acontecimientos recientes han revelado la existencia de un grupo de ciberdelincuentes generalizado que se conoce con el nombre de “Grupo Lemon”, que es responsable de la distribución generalizada de malware en miles de dispositivos Android. Este virus, conocido como “Guerrilla”, ha sido preinstalado en alrededor de nueve millones de decodificadores de TV, televisores, relojes y teléfonos inteligentes basados en Android. Todos estos dispositivos ejecutan Android . Guerrilla está siendo utilizada por los estafadores que están detrás de esta operación para llevar a cabo una variedad de actos nefastos, como interceptar contraseñas de un solo uso, secuestrar las sesiones de WhatsApp del usuario y configurar proxies inversos.

Las actividades ilícitas llevadas a cabo por Lemon Group han quedado al descubierto en un estudio detallado que ha publicado recientemente la firma de ciberseguridad Trend Micro. Durante el curso de su estudio, los expertos de Trend Micro descubrieron un vínculo entre la infraestructura de Lemon Group y la infame campaña del troyano Triada que se ha estado ejecutando desde el año 2016. El troyano Triada era una pieza de software malicioso que se desarrolló expresamente para el propósito de cometer fraude financiero. Se descubrió que estaba preinstalado en varios dispositivos Android fabricados en China por empresas de bajo costo.

El análisis en profundidad compilado por Trend Micro ofrece más información sobre las tácticas operativas utilizadas por Lemon Group. A pesar del hecho de que la organización está activa en una variedad de esfuerzos, como la investigación de big data, marketing y publicidad, el objetivo principal del grupo es hacer un uso eficaz del potencial que ofrece big data. Utilizan estos datos para evaluar los envíos que envían los fabricantes, obtener datos detallados con el fin de crear promociones específicas para software y compilar material publicitario que se ha recopilado de una variedad de usuarios. The Lemon Group puede facilitar la venta ilegal de mensajes SMS robados, cuentas de redes sociales pirateadas y la participación activa en esquemas publicitarios fraudulentos al infectar millones de teléfonos inteligentes Android. Básicamente, esto transforma los dispositivos en servidores proxy móviles.

Los enfoques específicos que utiliza Lemon Group para infectar dispositivos no son ahora de conocimiento público. Sin embargo, Trend Micro ha aclarado que sus investigadores han demostrado que los dispositivos infectados han pasado por un proceso llamado re-flasheo, en el que las ROM originales han sido reemplazadas por versiones modificadas que portan el virus Guerilla. Este procedimiento se realizó reemplazando las ROM originales con versiones modificadas que contenían el malware Guerilla. Los investigadores encontraron más de 50 ROM infectadas únicas dirigidas a una variedad de fabricantes de dispositivos Android.

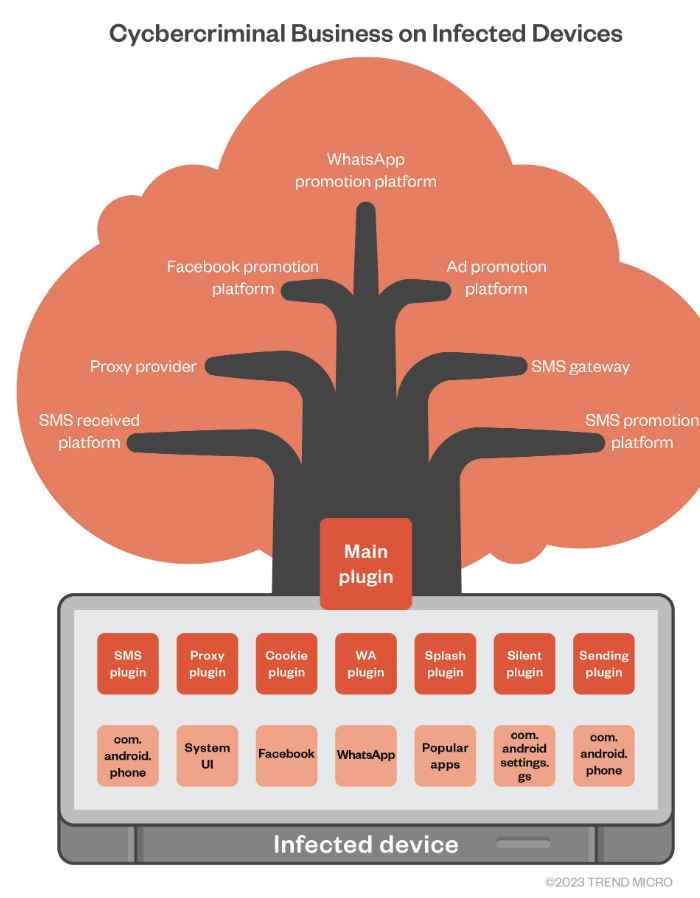

Guerrilla funciona como un complemento que combina la funcionalidad de varios otros complementos para realizar una variedad de tareas. La interceptación de códigos de acceso de un solo uso que se envían a través de SMS para plataformas de uso común como WhatsApp y Facebook es una de las funciones que vienen con estas capacidades. Un complemento adicional instala un proxy inverso, lo que brinda a los atacantes la capacidad de obtener acceso ilegal a los recursos de red de la víctima. Además, otros complementos son capaces de robar cookies de Facebook, secuestrar las sesiones de WhatsApp de los usuarios para enviar mensajes no deseados, mostrar anuncios invasivos mientras los usuarios interactúan con programas legales y descargar o eliminar aplicaciones sigilosamente de acuerdo con las instrucciones del malware.

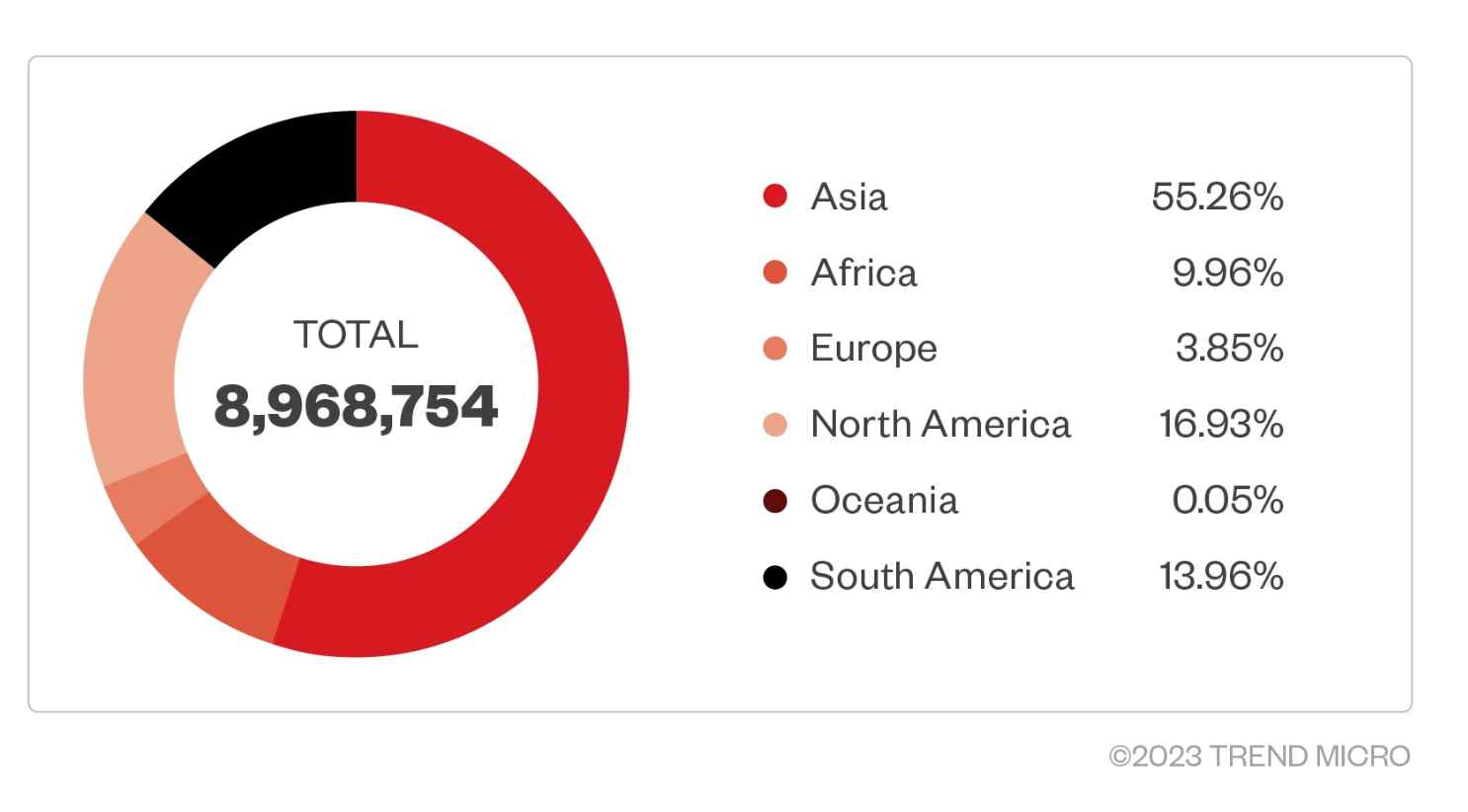

La seguridad de al menos 8,9 millones de teléfonos inteligentes con Android fue penetrada por los actores de amenazas, la gran mayoría de ellos eran teléfonos económicos. Estados Unidos, México, Indonesia, Tailandia, Rusia, Sudáfrica, India, Angola y Filipinas tienen la mayor cantidad de dispositivos infectados, seguidos por Argentina, Angola y Filipinas. Por otro lado, no se sabe con certeza el número exacto de dispositivos Android que han sido infectados con el virus Guerrilla. Esto se debe a que algunos dispositivos aún no han establecido enlaces con los servidores de mando y control que utilizan los ciberdelincuentes.

Los profesionales de ciberseguridad de Trend Micro hicieron un descubrimiento sorprendente como resultado de su atenta vigilancia de las operaciones de Lemon Group. Han encontrado un asombroso total de más de 490 000 números de teléfonos móviles vinculados a solicitudes de contraseñas de un solo uso utilizadas en aplicaciones basadas en SMS como JingDong, WhatsApp, QQ, Line, Facebook y Tinder. Esta es una cantidad sorprendente de números móviles. La asombrosa cantidad de dispositivos infectados, todos los cuales están conectados a un solo servicio, es un testimonio sorprendente del efecto global y el alcance de las operaciones malévolas llevadas a cabo por la banda ciberdelincuente.

El virus Guerrilla tiene una estructura que es modular, y cada complemento se desarrolló para respaldar un propósito particular. Estas características incluyen lo siguiente:

Intercepta contraseñas de un solo uso que se transmiten a través de SMS con la ayuda del complemento de SMS. Persigue una variedad de sitios, incluidos Facebook, WhatsApp y JingDong, entre otros.

Complemento para vender proxies y los propios proxies: para establecer una conexión de proxy inverso desde el interior de un teléfono infectado y aprovechar los recursos de red que ofrece el dispositivo móvil comprometido a cambio de los ingresos generados por su operación DoveProxy.

Este complemento se conecta a aplicaciones relacionadas con Facebook e intercepta actividades particulares para iniciar eventos. También se conoce como complemento de cookies, complemento de WhatsApp y complemento de envío. Además de esto, el complemento se hace cargo de las sesiones de WhatsApp para enviar mensajes no deseados.

Enganche aplicaciones populares para interceptar cierta actividad, como iniciar publicidad de solicitud de eventos de anuncios, con la ayuda del complemento Splash. Cuando las víctimas intentan usar programas genuinos, comenzarán a mostrarles anuncios invasivos.

Este complemento se encarga de realizar la instalación silenciosa e iniciar la aplicación que se instaló previamente.

Los analistas tienen el presentimiento de que el vector de ataque que utilizó Lemon Group fue uno que apuntó a la cadena de suministro. Los actores de amenazas explotaron vulnerabilidades en aplicaciones de terceros o instalaron firmware infectado con malware para comprometer el sistema.

The Lemon Group se preocupa principalmente por el uso de grandes cantidades de datos que se han obtenido de dispositivos pirateados para vigilar a los consumidores que pueden haber sido infectados previamente con cargas dañinas adicionales que se han diseñado específicamente para ciertas acciones fraudulentas, como como mostrar anuncios a los usuarios de la aplicación que se encuentran en ubicaciones particulares.

“Detectamos más de cincuenta imágenes distintas que se originaron en una amplia gama de vendedores que llevaban cargadores iniciales. Al descargar e inyectar cargas útiles adicionales, las versiones más actuales de los cargadores utilizan enfoques sin archivos. Como resultado de este giro más reciente de los acontecimientos, los repositorios públicos de información sobre amenazas ya no incluyen estos cargadores actualizados, y el examen forense de dichos dispositivos e imágenes se ha vuelto notablemente más difícil”, agrega el documento. “Al comparar la cantidad de dispositivos que se analizan con la cantidad de dispositivos que se dice que ha alcanzado Lemon Group, 8,9 millones, es muy probable que se hayan preinfectado dispositivos adicionales pero que aún no hayan intercambiado comunicación con el servidor de C&C, no hayan sido utilizado o activado por el actor de la amenaza, o aún no se ha distribuido al país o mercado objetivo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.