Acorde a especialistas en ciberseguridad, un grupo de hackers ha creado un sitio web de íconos falsos con el objetivo de ocultar código malicioso y robar los datos de tarjetas de pago en sitios web comprometidos, en lo que los expertos consideran una de las campañas de hacking más sofisticadas.

La comunidad de la ciberseguridad conoce esta variante de ataque como campaña de skimming o ataque Magecart. Los hackers comprometen los sitios web y luego ocultan el código malicioso en sus páginas, código que registra y roba los detalles de la tarjeta de pago a medida que se ingresan en los formularios de pago.

La popularidad de los ataques de skimming ha incrementado de forma considerable durante los últimos cuatro años, y a medida que las empresas de seguridad mejoran sus métodos para anticiparse a los hackers para detectarlos, éstos también se están volviendo más hábiles y sofisticados.

En un informe publicado recientemente, la firma de ciberseguridad Malwarebytes menciona que un grupo de actores de amenazas fue detectado llevando sus operaciones a un nivel completamente nuevo de sofisticación. Los investigadores de la empresa de seguridad dicen que este grupo de hacking fue detectado durante un análisis de ataques recientes relacionados con el favicon, la imagen del logotipo que muestran las pestañas en un navegador web.

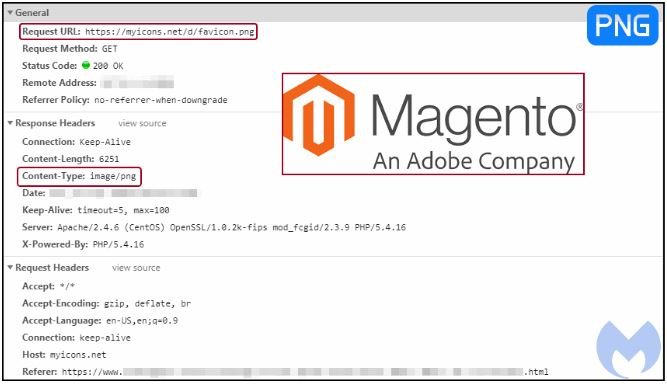

El nuevo favicon era un archivo de imagen legítimo alojado en MyIcons.net, sin código malicioso oculto en su interior. Sin embargo, aunque el cambio parecía inocente, Malwarebytes dijo que el código de navegación web todavía estaba cargado en algunos sitios comprometidos, por lo que resultó obvio que algo andaba mal.

Acorde al reporte de Malwarebytes, Mylcons.net (un sitio web comprometido) sirvió un archivo favicon legítimo para todas las páginas de un sitio web, excepto a las páginas que contenían formularios de pago. En estas páginas, el sitio web cargó el favicon con un archivo JavaScript malicioso, generando un formulario de pagos falso para extraer los datos de las tarjetas de las víctimas.

Acorde a Malwarebytes, los propietarios del sitio ya han sido notificados y se les solicitó que investiguen el incidente y accedan al sitio web MyIcons.net para comprobar la existencia de este JavaScript malicioso. No obstante, poco después Malwarebytes descubrió que este sitio era un clon de un portal legítimo (IconArchive.com). El sitio también estaba alojado en servidores empleados por hackers en otras operaciones de skimming.

Los hackers detrás de esta operación hicieron grandes esfuerzos para ocultar su código malicioso; sin embargo, es poco probable que una campaña de skimming tan agresiva pase desapercibida, mencionan los expertos en ciberseguridad. No obstante, los investigadores temen que otras campañas maliciosas similares sean detectadas en el futuro.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.