En los últimos meses, hemos sido testigos del surgimiento y explotación de una vulnerabilidad zero-day distintiva, denominada “HTTP/2 Rapid Reset”, que resulta en ataques DDoS sin precedentes. Esta técnica sofisticada, activa desde agosto, ha roto todos los récords previos en magnitud e intensidad.

Desglose Técnico

Sinopsis de la Vulnerabilidad

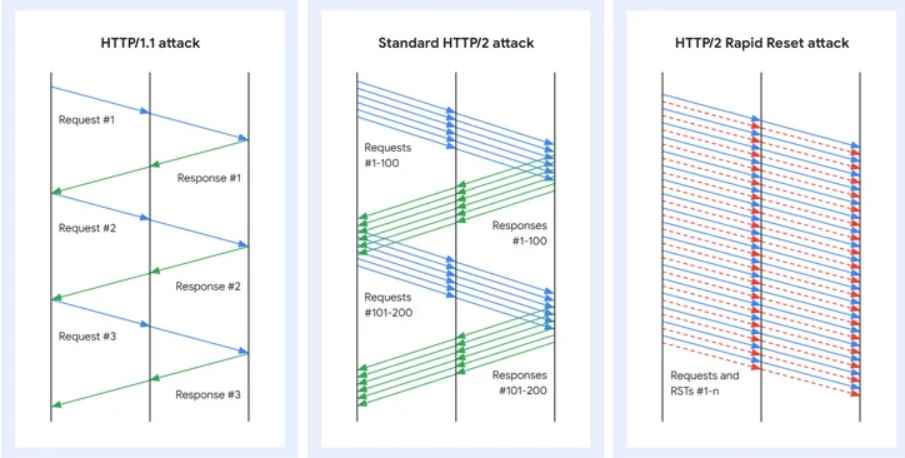

El ataque HTTP/2 Rapid Reset explota una debilidad sutil dentro del marco del protocolo HTTP/2, manipulando su funcionalidad intrínseca de cancelación de transmisión. Actores malintencionados inician y abortan solicitudes en rápida sucesión, inundando e incapacitando servidores y aplicaciones objetivo. Esta vulnerabilidad está catalogada bajo CVE-2023-44487.

Mecanismo de Ataque

Visión General

El ataque HTTP/2 Rapid Reset aprovecha una faceta específica del protocolo HTTP/2: el mecanismo de cancelación de transmisión. Este mecanismo, originalmente ideado para facilitar a los clientes la cancelación de solicitudes iniciadas cuando las respuestas ya no son necesarias, ha sido pervertido por adversarios para orquestar ataques DDoS.

Elucidación del Mecanismo

Bajo circunstancias operativas normales, un cliente envía una solicitud a un servidor, anticipando una respuesta correspondiente. Si el cliente considera innecesaria la respuesta (quizás debido a la navegación del usuario lejos de una página web parcialmente cargada), transmite una señal de cancelación de transmisión, instruyendo al servidor para que deje de procesar la solicitud.

En el contexto del ataque HTTP/2 Rapid Reset, actores malintencionados automatizan esta secuencia, enviando y luego abortando inmediatamente las solicitudes. Este ciclo automatizado de “envío-aborto” se ejecuta a gran escala, generando un diluvio de solicitudes y cancelaciones que los servidores deben procesar, lo que lleva al agotamiento de los recursos del servidor.

Ejemplo Ilustrativo

Considere el siguiente escenario hipotético para elucidar el mecanismo de ataque:

- Fase de Iniciación: Un actor malintencionado toma el control de una botnet compuesta por numerosos dispositivos comprometidos. Cada dispositivo dentro de esta legión digital está programado para atacar servidores específicos que operan bajo el protocolo HTTP/2.

- Lanzamiento del Ataque: Los dispositivos dentro de la botnet envían solicitudes aparentemente legítimas a los servidores objetivo, seguidas rápidamente por señales de cancelación, efectivamente impidiendo que el servidor procese las solicitudes iniciales.

- Fase de Sobrecarga: Los servidores objetivo se inundan con pares de solicitudes y cancelaciones. La rápida asignación y desasignación de recursos para cada par ejerce una tensión significativa en los servidores, lo que lleva al agotamiento de recursos y la negación del servicio.

- Fase de Amplificación: El ataque es inherentemente asimétrico, requiriendo un esfuerzo mínimo por parte de los dispositivos atacantes en comparación con el procesamiento intensivo en recursos exigido por los servidores. Esta asimetría permite que una botnet relativamente pequeña abrume a servidores robustos.

- Fase de Resultado: La sobrecarga del servidor resultante se manifiesta como una negación del servicio para los usuarios legítimos, quienes experimentan demoras en la conectividad o fallas de conexión mientras los servidores luchan contra el ataque de tráfico malicioso.

Significado

El ataque HTTP/2 Rapid Reset es particularmente insidioso debido a su capacidad para generar solicitudes voluminosas con una botnet relativamente pequeña, sirviendo como un instrumento potente para ejecutar ataques DDoS a gran escala. La facilidad de automatización, junto con el impacto sustancial en los servidores objetivo, subraya la naturaleza crítica de esta vulnerabilidad, lo que requiere atención y mitigación inmediatas por parte de la comunidad de ciberseguridad.

Estrategias de Mitigación

Corporaciones líderes en la industria tecnológica, incluidas Amazon, Cloudflare y Google, han mitigado con éxito ataques que alcanzan hasta 398 millones de solicitudes por segundo. Estas entidades han adoptado e implementado un conjunto de medidas, desde la ampliación de la capacidad de la red hasta el desarrollo y despliegue de tecnologías diseñadas específicamente para contrarrestar los efectos perjudiciales de esta vulnerabilidad zero-day. A través de estos esfuerzos concertados, ha habido una mejora notable en las capacidades de mitigación y resiliencia contra ataques de gran escala.

Evaluación del Impacto y Respuesta de la Industria

Impacto Inmediato

La explotación de esta vulnerabilidad ha precipitado un aumento en los informes de error por parte de los clientes de las empresas afectadas. El volumen puro de ataques entrantes ha abrumado ciertos componentes de la red, induciendo errores intermitentes y degradación del rendimiento para un subconjunto de clientes.

Movilización de la Industria

Tras iniciativas de mitigación exitosas, las empresas han participado en protocolos de divulgación responsable y han forjado colaboraciones con contrapartes de la industria para fortalecer la postura de seguridad colectiva de Internet. Se están desarrollando parches diseñados para prevenir la explotación de esta vulnerabilidad, y se

aconseja encarecidamente a las organizaciones que desplieguen estos parches en todos los servidores web orientados a Internet para reforzar sus perímetros defensivos.

Recomendaciones para los Profesionales

- Realice un examen y remediación exhaustivos de todos los sistemas orientados a Internet, aplicando las mitigaciones proporcionadas cuando sea necesario.

- Asegúrese de que los mecanismos de protección DDoS estén en su lugar, cubriendo aplicaciones, DNS y tráfico de red, y considere la implementación de cortafuegos de aplicaciones web para una seguridad mejorada.

- Acelere la implementación de parches para servidores web y sistemas operativos en todos los servidores web orientados a Internet para fortalecer las defensas contra este nuevo vector de amenaza.

- Como contingencia, considere la desactivación de los protocolos HTTP/2 y HTTP/3 para mitigar la amenaza, teniendo en cuenta el potencial de una degradación significativa del rendimiento.

- Contemple la integración de proveedores secundarios de DDoS L7 basados en la nube en el perímetro de la red para mejorar la resiliencia contra los ataques DDoS.

La vulnerabilidad zero-day HTTP/2 Rapid Reset representa una amenaza formidable para el panorama de la ciberseguridad, facilitando la ejecución de ataques DDoS récord por parte de actores maliciosos. Es imperativo que las organizaciones adopten medidas defensivas proactivas y desplieguen parches para salvaguardar sus redes contra esta amenaza emergente. A través de esfuerzos colaborativos y prácticas de divulgación responsable, la comunidad de ciberseguridad está preparada para navegar y mitigar los riesgos asociados con este exploit zero-day, asegurando así la seguridad y la integridad continuas del ecosistema de Internet.

Para los profesionales que buscan obtener información técnica más profunda y tácticas de mitigación, se recomienda registrarse en los próximos seminarios web organizados por firmas líderes en ciberseguridad, además de consultar regularmente sus sitios web oficiales para obtener actualizaciones sobre la situación en evolución.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.